發(fā)布時(shí)間 :2023年02月06日

類型 :勒索軟件

辛辛苦苦一整年

突然發(fā)現(xiàn)郵箱彈出“年終補(bǔ)貼”

滿懷激動(dòng)地打開附件

卻不知

早已被一場巨大的陰謀籠罩其中

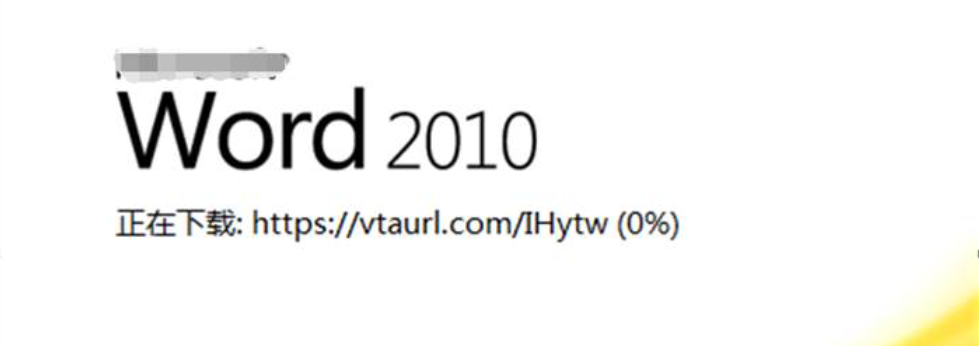

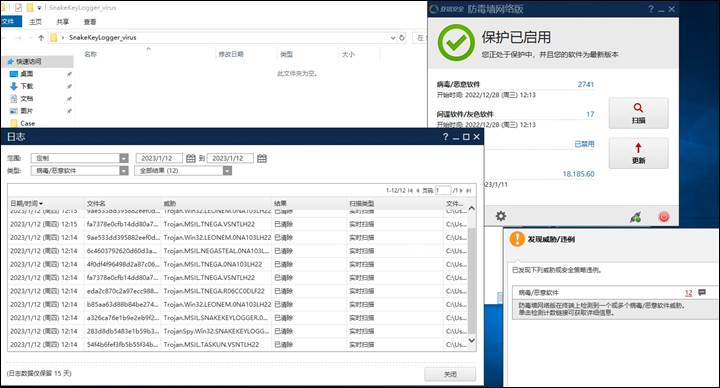

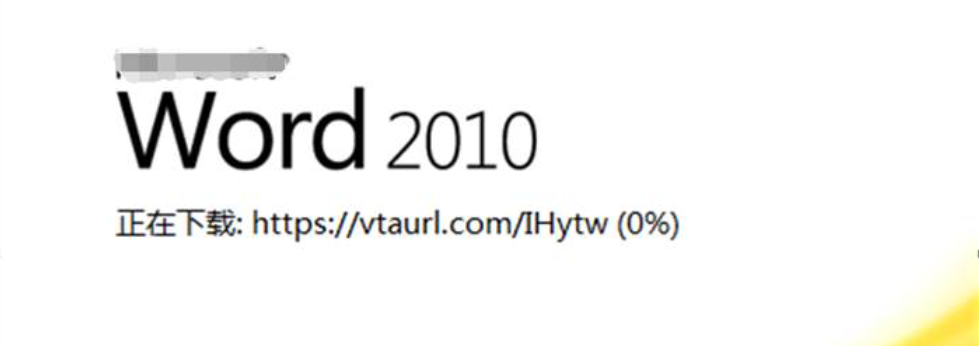

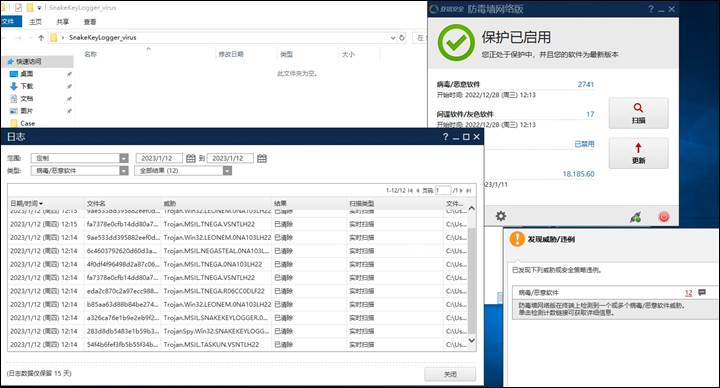

近日,亞信安全監(jiān)測到多起釣魚郵件傳播木馬病毒事件���,受害者會收到一封誘惑滿滿的郵件����,標(biāo)題多為“年終補(bǔ)貼”、“工作補(bǔ)助”�,壓縮包附件內(nèi)存儲著偽裝成Word文檔的可執(zhí)行程序,誘導(dǎo)受害者運(yùn)行后����,會通過一系列操作從受害者的設(shè)備中竊取敏感信息��,包括應(yīng)用憑據(jù)��、鍵盤記錄����、屏幕截圖和剪貼板數(shù)據(jù)��,令受害者損失慘重。

這背后�����,正是“惡名遠(yuǎn)揚(yáng)的“Snake Keylogger”在作怪......

何為Snake Keylogger

“科技+狠活”,高度概括了Snake Keylogger的成長之路����。

作為信息竊取屆的扛把子,Snake Keylogger 一年時(shí)間揚(yáng)名發(fā)家���,還在不斷發(fā)展:

成長快:最早出現(xiàn)在2020年末��,2021年中旬,不到一年便進(jìn)入十大大流行惡意軟件排行榜����。

?����;钴S:一直處于活躍狀態(tài)����,每日仍在新增惡意樣本。

引潮流:Snake Keylogger 攻擊的形式是一成不變的釣魚郵件���,但在攻擊技術(shù)上一直緊跟時(shí)代"潮流"��,從VBA宏直接調(diào)用PowerShell下載病毒母體,到利用多個(gè)漏洞下載經(jīng)過多層混淆的病毒母體���。

多手段:每一次的進(jìn)化都在嘗試使用各類手段逃避各個(gè)安全廠商的靜態(tài)查殺引擎��。

惡意滿滿地攻擊流程

該木馬病毒在初始進(jìn)入階段,會通過釣魚郵件內(nèi)容引導(dǎo)受害者打開附件中的惡意Excel文件��,欺騙受害者開啟宏功能后��,下載并執(zhí)行遠(yuǎn)程竊密惡意樣本����;

或者在釣魚郵件內(nèi)容中引導(dǎo)受害者打開PDF文件�����,然后提醒受害者打開一個(gè)"經(jīng)過驗(yàn)證的"的docx文件,啟動(dòng)RTF后執(zhí)行竊密惡意樣本��。

亞信安全

產(chǎn)品解決方案

亞信安全提醒

這些安全建議要牢記

全面部署安全產(chǎn)品��,保持相關(guān)組件及時(shí)更新���。

不要點(diǎn)擊來源不明的郵件以及附件�����。

當(dāng)遇到需要啟用宏功能的文檔時(shí)需要注意��,對未知文檔請不要啟用該功能��。

保持系統(tǒng)以及常見軟件更新��,對高危漏洞及時(shí)修補(bǔ)���。

定期更改各類賬號密碼,盡量避免使用瀏覽器存儲重點(diǎn)網(wǎng)站登錄賬戶密碼�����。