近日�����,亞信安全監(jiān)測到Royal 勒索軟件異?���;钴S,對醫(yī)療系統(tǒng)似乎格外“偏愛”的同時�,持續(xù)通過第三方網(wǎng)站、垃圾郵件附件�、惡意廣告、后門程序以及虛假安裝程序等方式傳播����,給受害者帶來金錢和聲譽上的雙重損失。

關于Royal

Royal 勒索軟件最早于 2022 年 9 月首次被發(fā)現(xiàn)�,其經(jīng)歷了多次迭代更新。有研究人員發(fā)現(xiàn)����,Royal 勒索軟件最初使用的是其他勒索家族(如 BlackCat)的加密器,但他們很快轉向使用自己的加密器�����,其中���,Zeon是該組織使用自己的加密器生成的第一個勒索家族�,該家族的勒索信與Conti 勒索家族類似�����。Royal 勒索軟件家族會在偽裝成合法的下載網(wǎng)站以及 GitHub 和 OneDrive 等合法網(wǎng)站上托管虛假安裝程序文件�����,并將惡意廣告通過推廣服務有效融入正常的廣告流量���,誘導受害者下載運行��。

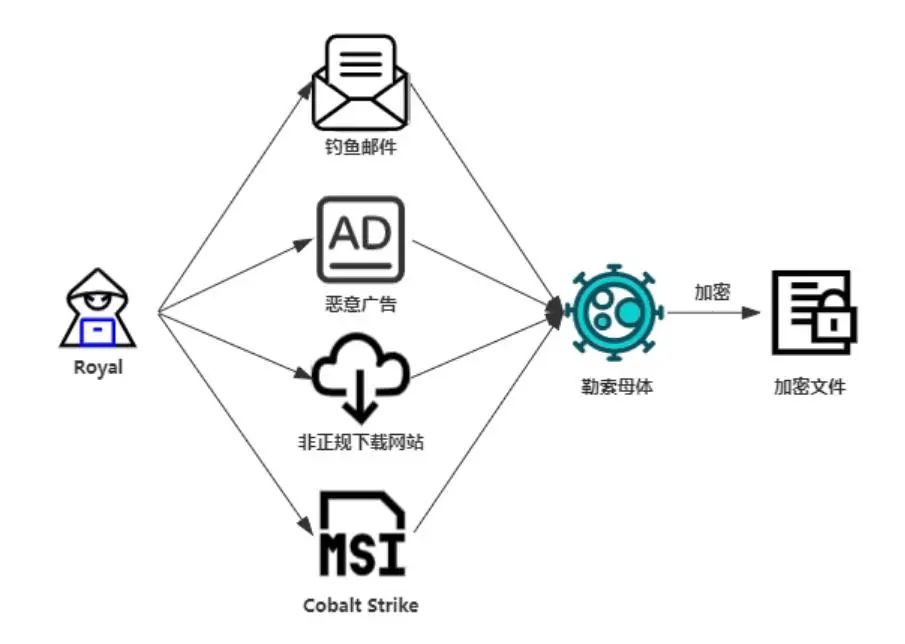

Royal的攻擊流程

Royal 勒索軟件通過偽裝成合法的應用程序�����,誘導受害者下載運行它�,作為勒索軟件傳播的接入點���。該勒索軟件程序支持命令行參數(shù)����,"-path"參數(shù)用于加密指定目錄下的文件,"-id"參數(shù)用于標識用戶計算機���,但無論是否提供了任何一個參數(shù)���,都會刪除卷影副本防止受害者恢復備份。在加密過程中����,該勒索使用了 OpenSSL 庫,通過 BCryptGenRandom 函數(shù)生成隨機密鑰�,并混合使用了AES 和 RSA 算法,使用 AES 算法對文件數(shù)據(jù)進行加密����,并將加密后的數(shù)據(jù)寫入文件中,然后使用 RSA 公鑰對隨機生成的加密密鑰進行加密���,并在加密文件尾部寫入被加密過的密鑰�����,最后在文件夾中留下勒索信息說明文件�。

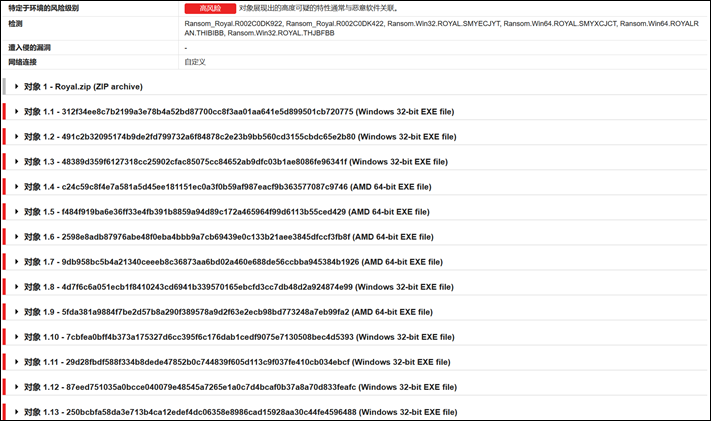

【Royal 勒索軟件攻擊流程圖】

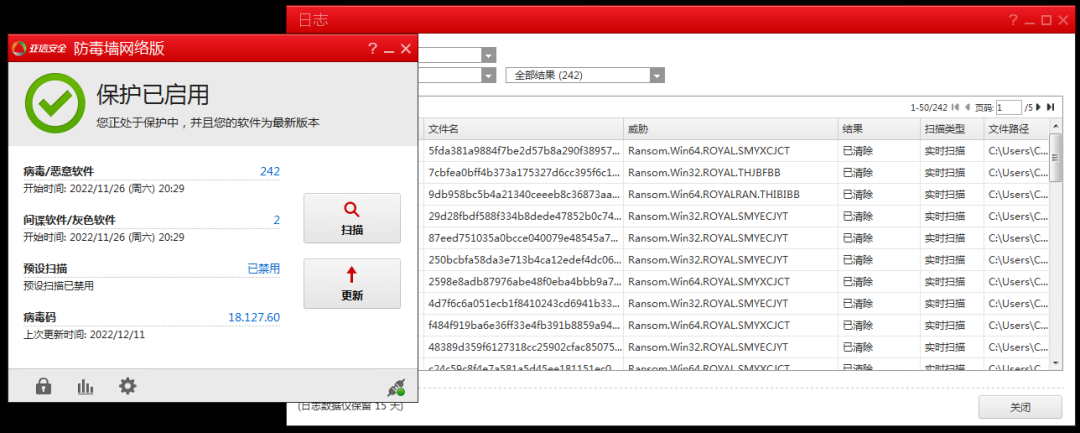

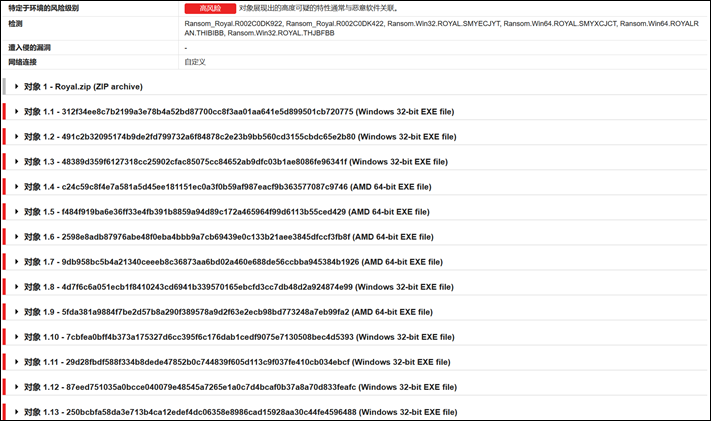

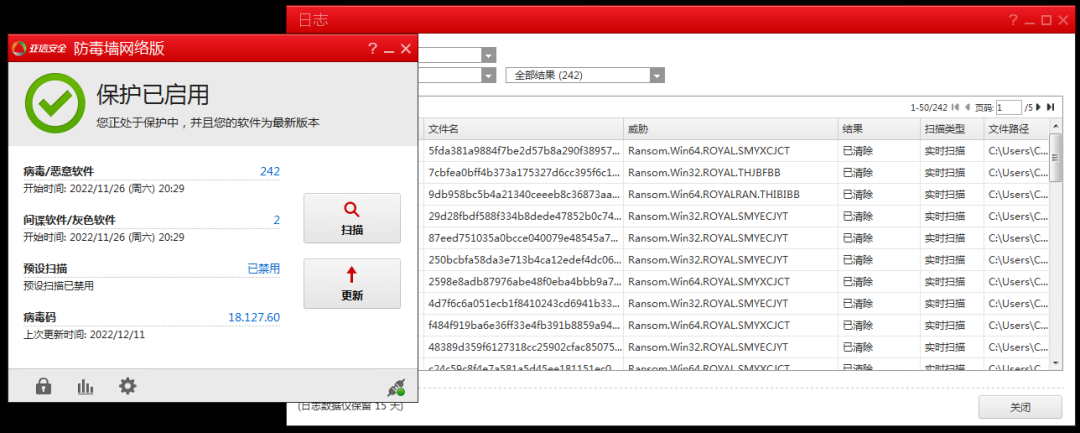

亞信安全產(chǎn)品解決方案

安全建議

全面部署安全產(chǎn)品,保持相關組件及時更新���;

不要點擊來源不明的郵件以及附件�;

不要點擊來源不明的郵件中包含的鏈接�����;

請到正規(guī)網(wǎng)站或者應用商店下載程序;

對下載的程序在使用前進行安全性驗證�����;

請注意備份重要文檔���。備份的最佳做法是采取3-2-1規(guī)則���,即至少做三個副本用兩種不同格式保存,并將副本放在異地存儲���。