發(fā)布時(shí)間 :2021年10月20日

類型 :勒索軟件

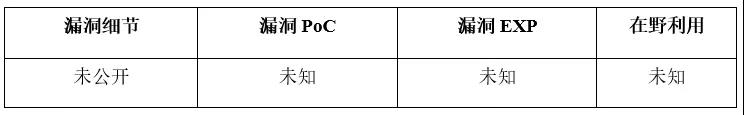

2021年10月20日,亞信安全CERT監(jiān)控到Oracle官方發(fā)布了安全更新,修復(fù)了CVE-2021-35552�����、CVE-2021-35617��、CVE-2021-35620等在內(nèi)的多個(gè)存在于Oracle WebLogic中的漏洞�。經(jīng)亞信安全CERT技術(shù)研判后判定Oracle WebLogic Server遠(yuǎn)程代碼執(zhí)行漏洞(CVE-2021-35617)影響較為嚴(yán)重。

Oracle WebLogic是美國Oracle公司基于JavaEE架構(gòu)開發(fā)的中間件����。其主要是用于開發(fā)、集成���、部署和管理大型分布式Web應(yīng)用�、網(wǎng)絡(luò)應(yīng)用和數(shù)據(jù)庫應(yīng)用的Java應(yīng)用服務(wù)器���。

亞信安全CERT建議使用Oracle WebLogic的客戶盡快自查所使用版本并修復(fù)漏洞�����。

高危 Oracle WebLogic Server拒絕服務(wù)漏洞(CVE-2021-35620)

嚴(yán)重 Oracle WebLogic Server遠(yuǎn)程代碼執(zhí)行漏洞(CVE-2021-35617)

中危 Oracle WebLogic Server診斷組件不正確的輸入驗(yàn)證漏洞(CVE-2021-35552)

Oracle WebLogic Server 10.3.6.0.0

Oracle WebLogic Server 12.1.3.0.0

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

Oracle WebLogic Server 14.1.1.0.0

目前官方已發(fā)布Oracle WebLogic Server的安全修復(fù)版本�����,請(qǐng)盡快檢查更新并升級(jí)�。

若非必要,請(qǐng)禁用T3協(xié)議和IIOP協(xié)議�����。

| 進(jìn)入WebLogic控制臺(tái)���,在base_domain的配置頁面中�����,進(jìn)入“安全”選項(xiàng)卡頁面,點(diǎn)擊“篩選器”����,進(jìn)入連接篩選器配置。 在連接篩選器中輸入:WebLogic.security.net.ConnectionFilterImpl����,參考以下寫法,在連接篩選器規(guī)則中配置符合企業(yè)實(shí)際情況的規(guī)則�。

127.0.0.1 * * allow t3 t3s

本機(jī)IP * * allow t3 t3s 允許訪問的IP * * allow t3 t3s * * * deny t3 t3s

連接篩選器規(guī)則格式如下:target localAddress localPort action protocols,其中: √.target:指定一個(gè)或多個(gè)要篩選的服務(wù)器�����。 √.localAddress:可定義服務(wù)器的主機(jī)地址。(如果指定為一個(gè)星號(hào) (*)����,則返回的匹配結(jié)果將是所有本地IP地址。) √.localPort:定義服務(wù)器正在監(jiān)聽的端口����。(如果指定了星號(hào),則匹配返回的結(jié)果將是服務(wù)器上所有可用的端口)��。 √.action:指定要執(zhí)行的操作����。(值必須為“allow”或“deny”。) √.protocols:是要進(jìn)行匹配的協(xié)議名列表����。(必須指定下列其中一個(gè)協(xié)議:http、https����、t3、t3s��、giop、giops���、dcom 或 ftp�����。) 如果未定義協(xié)議��,則所有協(xié)議都將與一個(gè)規(guī)則匹配��。

保存后若規(guī)則未生效��,建議重新啟動(dòng)WebLogic服務(wù)(重啟WebLogic服務(wù)會(huì)導(dǎo)致業(yè)務(wù)中斷��,建議相關(guān)人員評(píng)估風(fēng)險(xiǎn)后,再進(jìn)行操作)�。

|

| 在WebLogic控制臺(tái)中,選擇“服務(wù)”->”AdminServer”->”協(xié)議”��,取消“啟用IIOP”的勾選�����。并重啟WebLogic項(xiàng)目�,使配置生效�。 |

https://www.oracle.com/security-alerts/cpuoct2021.html