領(lǐng)先模塑開發(fā)商機(jī)密數(shù)據(jù)遭Play組織竊取���,亞信安全發(fā)布《勒索家族和勒索事件監(jiān)控報(bào)告》

發(fā)布時(shí)間 :2024年04月19日

類型 :勒索軟件

本周態(tài)勢(shì)快速感知

本周全球共監(jiān)測(cè)到勒索事件133起�,與上周相比勒索事件有所增長(zhǎng)�����。

本周Darkvault是影響最嚴(yán)重的勒索家族����,Hunters和Play惡意家族緊隨其后,從整體上看Lockbit3.0依舊是影響最嚴(yán)重的勒索家族���,近期Lockbit3.0攻擊趨勢(shì)有所減緩����,仍需注意防范。

本周北美領(lǐng)先的創(chuàng)新定制橡膠模塑產(chǎn)品開發(fā)商和制造商Moldtech, Inc.的機(jī)密數(shù)據(jù)被Play組織竊取����,包括客戶文件,預(yù)算����,工資,會(huì)計(jì)�,合同,稅收����,id����,財(cái)務(wù)信息等敏感數(shù)據(jù),竊取數(shù)據(jù)量大小未知���。

01 勒索態(tài)勢(shì)

1.1 勒索事件數(shù)量

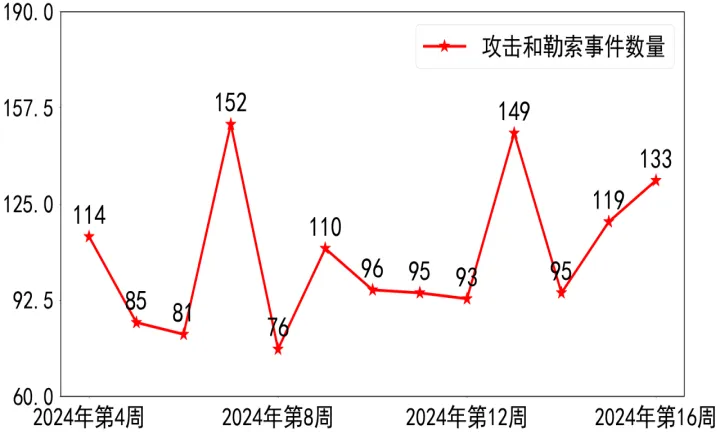

本周全球共監(jiān)測(cè)到勒索事件133起����,與上周相比勒索事件有所增長(zhǎng)。勒索事件趨勢(shì)見圖1.1�。

圖1.1 勒索事件趨勢(shì)圖

1.2 勒索事件受害者所屬行業(yè)

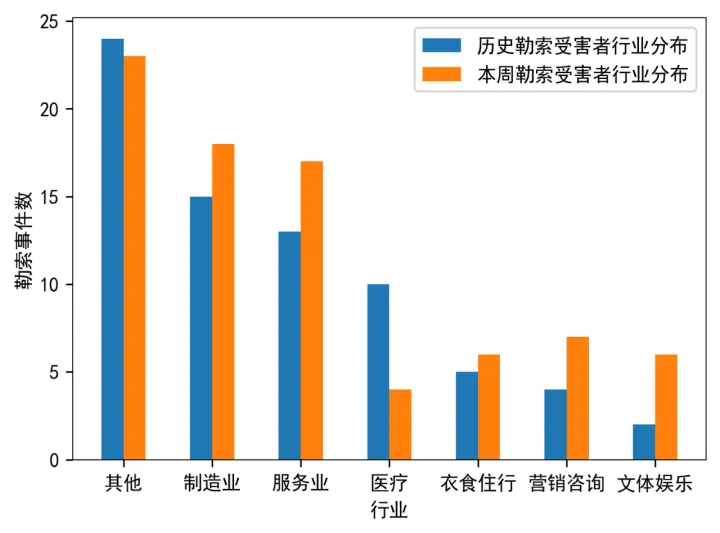

本周全球勒索事件受害者所屬行業(yè)和歷史對(duì)比趨勢(shì)圖如圖1.2所示。從圖中可知�,除醫(yī)療行業(yè)外其他行業(yè)受害者數(shù)量均有所增長(zhǎng)。

圖1.2 勒索受害者行業(yè)分布趨勢(shì)圖

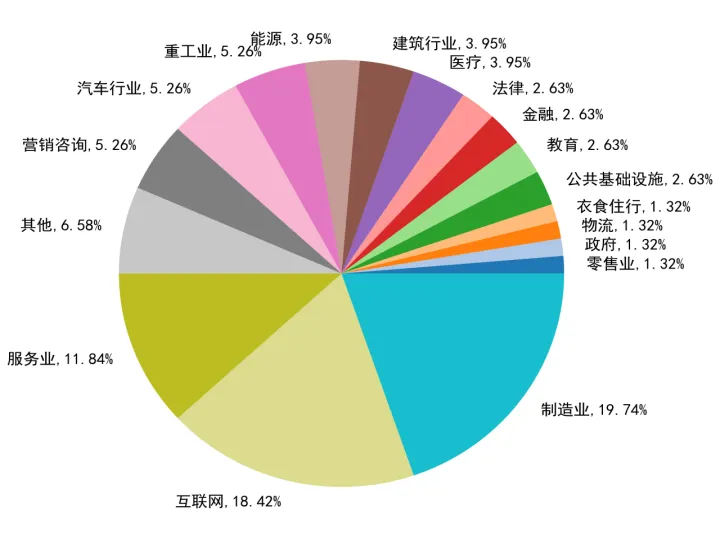

2023年下半年至今�,中國(guó)區(qū)域的勒索事件受害者所屬行業(yè)分布如圖1.3所示,Top5為制造業(yè)�����,互聯(lián)網(wǎng)�,服務(wù)業(yè),營(yíng)銷咨詢及其他��。

圖1.3 2023年下半年至今中國(guó)區(qū)域勒索受害者行業(yè)分布圖

1.3 勒索事件受害者所屬國(guó)家

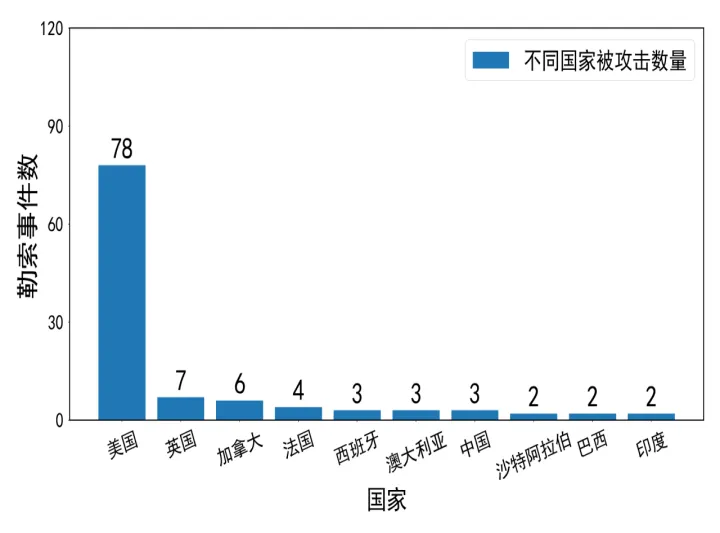

本周勒索事件受害者所屬國(guó)家Top10如圖1.4所示�。美國(guó)依舊為受勒索攻擊最嚴(yán)重的國(guó)家,占比64%�����。

圖1.4 Top10受影響國(guó)家

1.4 勒索家族

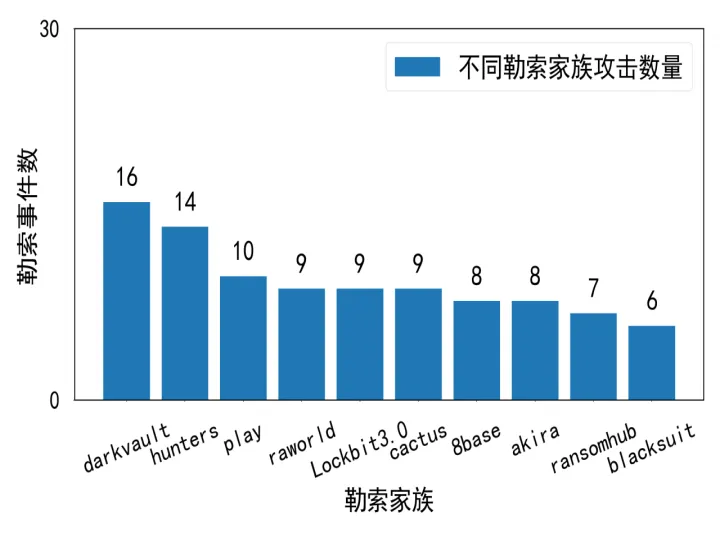

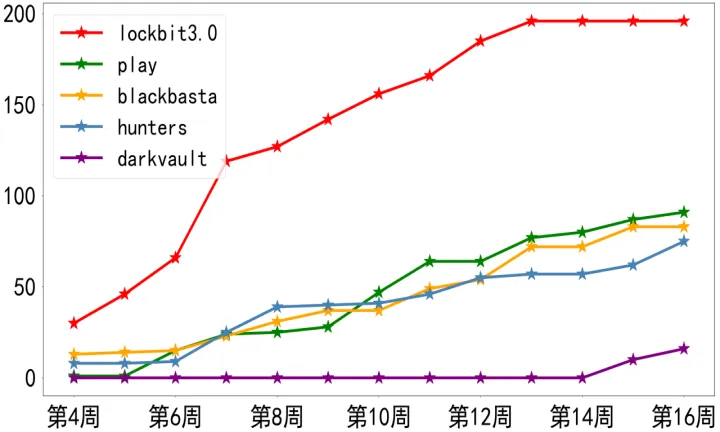

本周監(jiān)控到活躍的勒索家族共有23個(gè)�����,Top10勒索家族如圖1.5所示���。本周Top3和歷史Top3勒索家族的累積變化趨勢(shì)如圖1.6所示��。從圖中可知����,本周Darkvault是影響最嚴(yán)重的勒索家族,Hunters和Play惡意家族緊隨其后�,從整體上看Lockbit3.0依舊是影響最嚴(yán)重的勒索家族,近期Lockbit3.0攻擊趨勢(shì)有所減緩�,仍需注意防范。

圖1.5 Top10活躍勒索家族

圖1.6 流行勒索家族的累積變化趨勢(shì)圖

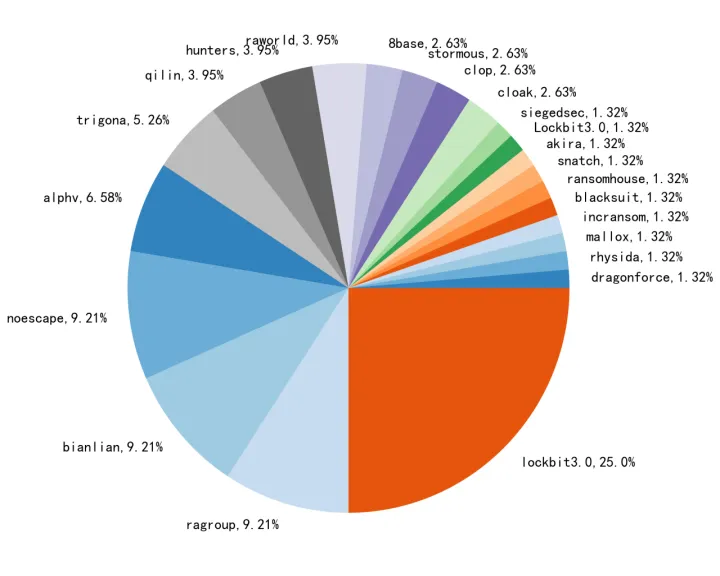

2023年下半年至今�����,中國(guó)區(qū)域的勒索家族活躍情況分布如圖1.7所示��。

圖1.7 2023年下半年至今攻擊中國(guó)區(qū)域的勒索家族分布圖

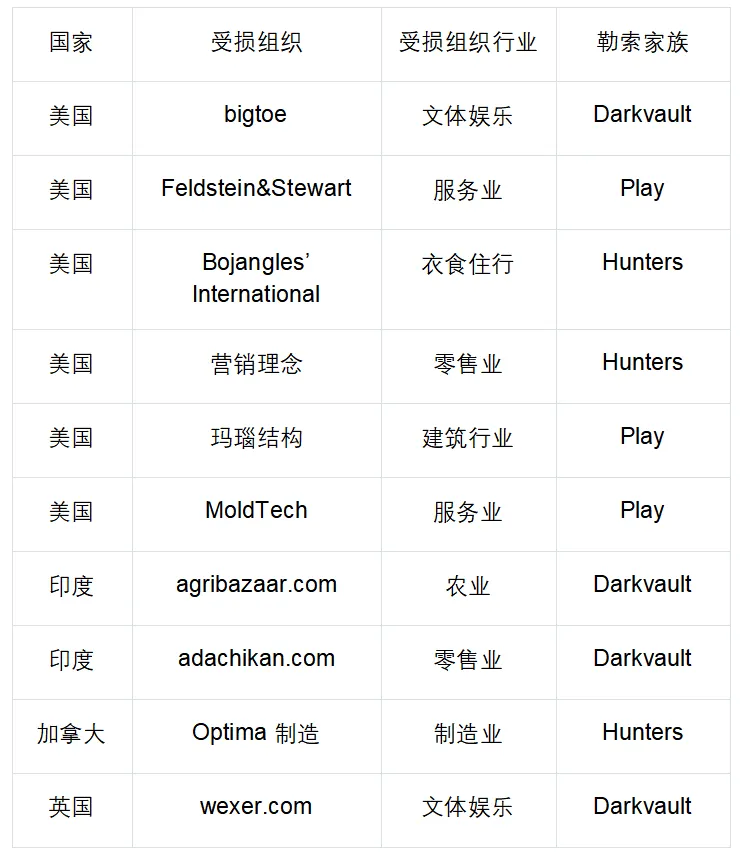

02 勒索事件跟蹤

本周監(jiān)測(cè)到勒索事件133起�����。其中對(duì)公共安全造成重大影響的Top10事件如表2.1所示�。隨后本文在勒索事件詳細(xì)跟蹤分析部分對(duì)表中的一些重點(diǎn)事件進(jìn)行了描述�����。

表2.1 Top10勒索事件詳情

勒索事件詳細(xì)跟蹤分析

本周北美領(lǐng)先的創(chuàng)新定制橡膠模塑產(chǎn)品開發(fā)商和制造商Moldtech, Inc.的機(jī)密數(shù)據(jù)被Play組織竊取,包括客戶文件�,預(yù)算,工資�,會(huì)計(jì),合同�����,稅收�����,id���,財(cái)務(wù)信息等敏感數(shù)據(jù)����,竊取數(shù)據(jù)量大小未知����。

本周Darkvault將wexer.com、adachikan.com����、agribazaar.com����、bigtoe等組織的機(jī)密數(shù)據(jù)公布到其數(shù)據(jù)泄露站點(diǎn)���,可供公開下載����。

本周Bojangles’ International公司4000名員工的敏感信息被Hunters發(fā)布到網(wǎng)站上����,要求繳納贖金。

03 重點(diǎn)勒索組織介紹

本周主要介紹這周活動(dòng)頻繁的惡意家族Darkvault��、Hunters和Play�,需要注意防范。

Darkvault

DarkVault自稱是一個(gè)獨(dú)特的在線社區(qū)和勒索軟件操作��,涉及多種非法活動(dòng)�����,如炸彈威脅����、偷拍、人肉搜索����、網(wǎng)站誹謗、惡意軟件創(chuàng)建�、詐騙、垃圾郵件及多種欺詐行為�����。有報(bào)道稱DarkVault可能屬于LockBit或與之相關(guān)�,因其數(shù)據(jù)泄露站點(diǎn)(DLS)模仿了LockBit 3.0的風(fēng)格,但僅此并不能確認(rèn)二者為同一組織�����。實(shí)際上���,DarkVault僅數(shù)據(jù)泄露站點(diǎn)風(fēng)格與LockBit 3.0一致����。DarkVault的操作包括兩個(gè)主要頁(yè)面:一個(gè)發(fā)布所謂的勒索軟件攻擊或數(shù)據(jù)泄露受害者信息�,另一個(gè)發(fā)布他們的非法活動(dòng)。

Hunters

在2023年1月�,Hunters International勒索組織取締了Hive組織��,后者曾是一個(gè)多產(chǎn)的勒索軟件即服務(wù)(RaaS)組織����。作為執(zhí)法行動(dòng)的一部分����,Hive組織的活動(dòng)被終止。他們的勒索軟件包含了一份排除列表���,指定了不應(yīng)當(dāng)加密的文件擴(kuò)展名���、文件名和目錄。此外�����,該勒索軟件還執(zhí)行命令來(lái)干擾數(shù)據(jù)恢復(fù)工作���,并終止可能會(huì)干擾加密過(guò)程的進(jìn)程�����。

Play

Play又稱PlayCrypt���,于2022年6月被發(fā)現(xiàn)�����。該組織以巴西為主要目標(biāo),同時(shí)對(duì)印度��、匈牙利��、西班牙和荷蘭等國(guó)展開網(wǎng)絡(luò)攻擊����。其攻擊手法包括惡意軟件傳播、網(wǎng)絡(luò)滲透和數(shù)據(jù)泄露�����,采用先進(jìn)的加密技術(shù)勒索受害者�����。這一威脅突顯了網(wǎng)絡(luò)犯罪已進(jìn)入更復(fù)雜階段�����,需要跨國(guó)合作、先進(jìn)網(wǎng)絡(luò)安全技術(shù)和組織內(nèi)部安全意識(shí)的提升來(lái)有效應(yīng)對(duì)����。

04 亞信安全勒索檢測(cè)能力升級(jí)

針對(duì)全球勒索事件頻發(fā)的威脅態(tài)勢(shì),亞信安全推出勒索治理方案���,針對(duì)近期活躍勒索事件已具備檢測(cè)能力���,請(qǐng)?zhí)嵝芽蛻艏皶r(shí)升級(jí)產(chǎn)品及特征庫(kù)。最新產(chǎn)品版本和特征庫(kù)列表如下:

表4.1 本周勒索事件特征庫(kù)更新列表

注:監(jiān)測(cè)數(shù)據(jù)僅來(lái)源于互聯(lián)網(wǎng)已公開信息����,統(tǒng)計(jì)不包含亞信安全已攔截事件。