本周態(tài)勢快速感知

本周全球共監(jiān)測到勒索事件104起���,事件數(shù)量有所下降��。

lockbit3.0仍然是影響最嚴(yán)重的勒索家族��;hunters和play也是兩個活動頻繁的惡意家族�����,需要注意防范�����。

本周8base勒索組織竊取安索杰國際貿(mào)易公司大量文件��,包括:發(fā)票����、收據(jù)、會計文件��、個人資料證明���、雇傭合同��、保密協(xié)議���、個人文件等大量保密信息。

01 勒索態(tài)勢

1.1 勒索事件數(shù)量

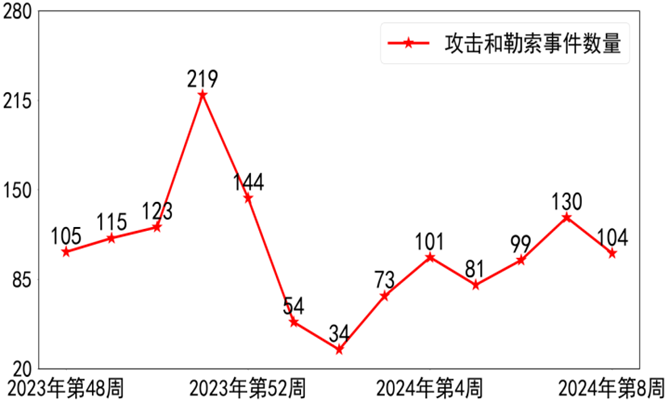

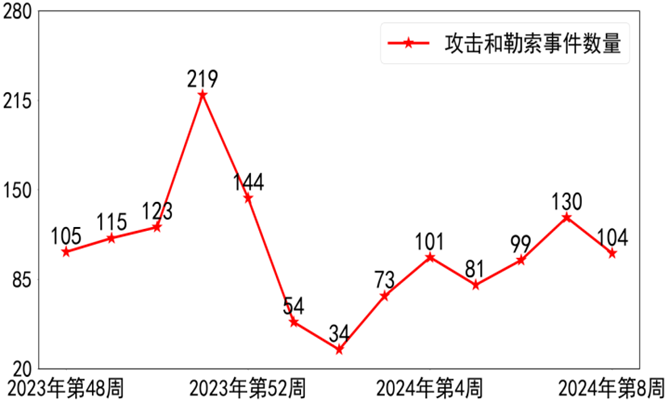

本周全球共監(jiān)測到勒索事件104起��,事件數(shù)量有所降低�����。勒索事件趨勢見圖1.1���。

圖1.1 勒索事件趨勢圖

1.2 勒索事件受害者所屬行業(yè)

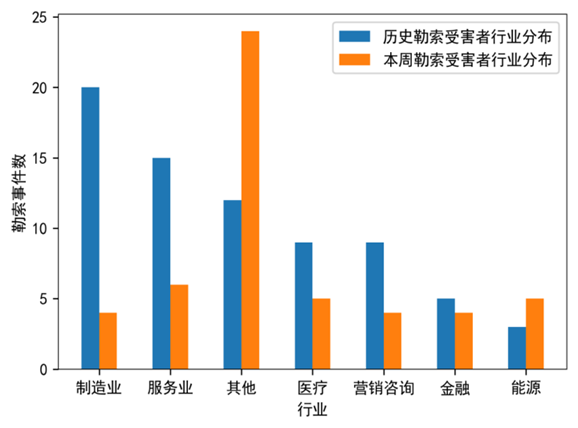

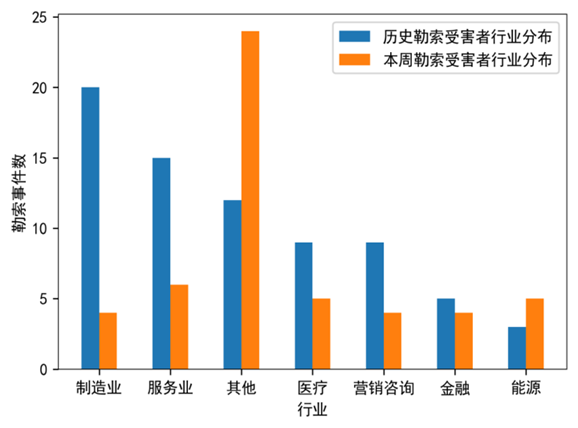

本周全球勒索事件受害者所屬行業(yè)和歷史對比趨勢圖如圖1.2所示����。從圖中可知���,能源和其他行業(yè)的勒索事件出現(xiàn)增長��。勒索事件趨勢見圖1.2�����。

圖1.2 勒索受害者行業(yè)分布趨勢圖

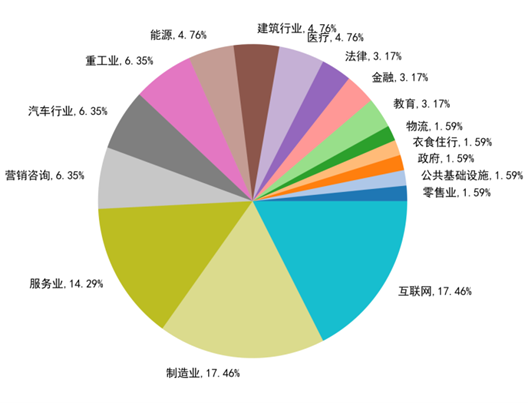

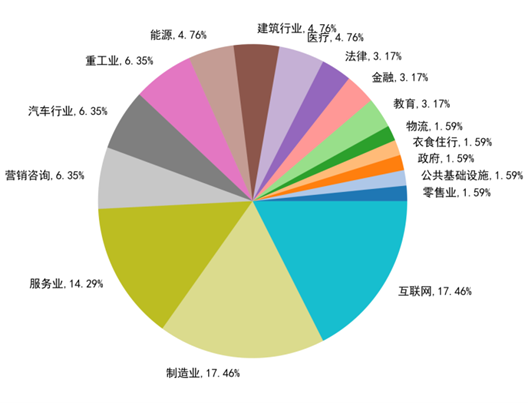

2023年下半年至今�,中國區(qū)域的勒索事件受害者所屬行業(yè)分布如圖1.3所示�,Top5為制造業(yè),互聯(lián)網(wǎng)�����,服務(wù)業(yè)��,營銷咨詢�����,汽車行業(yè)��。

圖1.3 2023年下半年至今中國區(qū)域勒索受害者行業(yè)分布圖

1.3 勒索事件受害者所屬國家

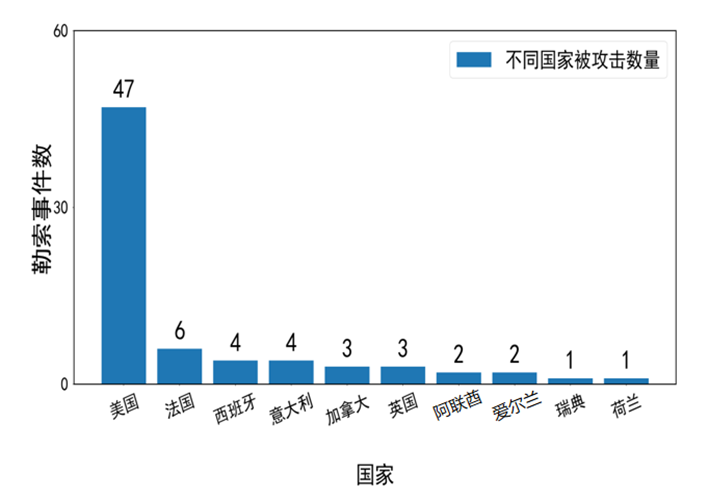

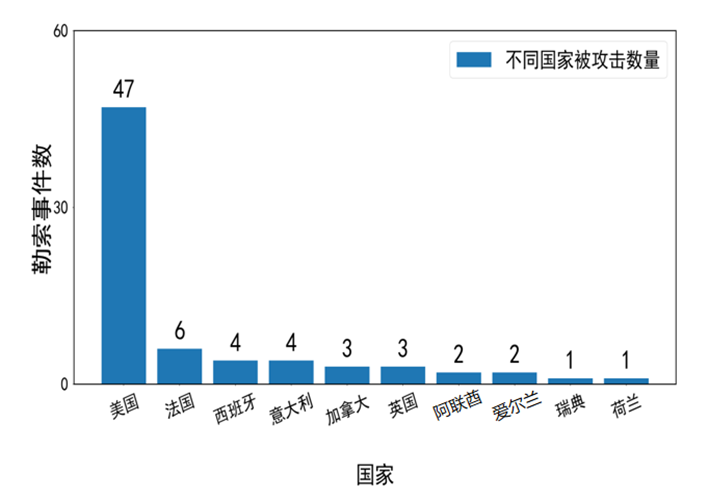

本周勒索事件受害者所屬國家Top10如圖1.4所示。美國依舊為受勒索攻擊最嚴(yán)重的國家���,占比56%����。

圖1.4 Top10受影響國家

1.4 勒索家族

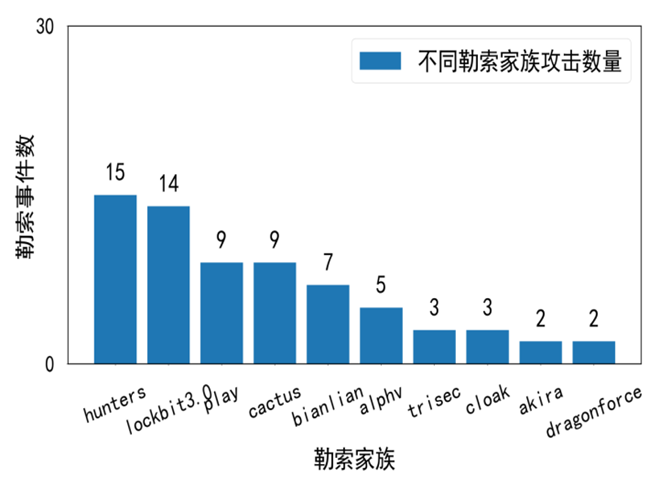

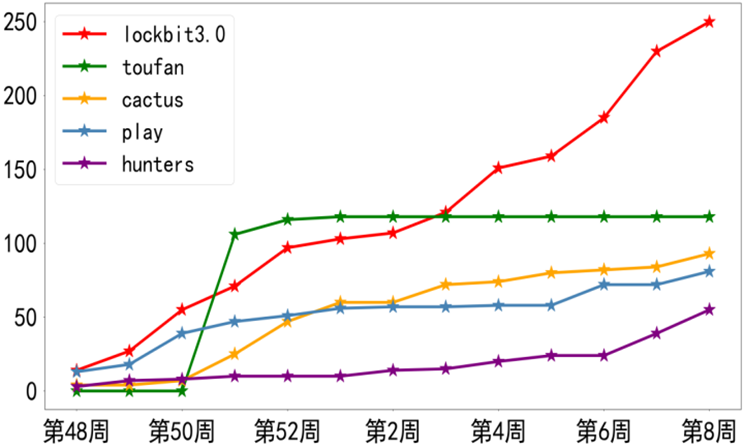

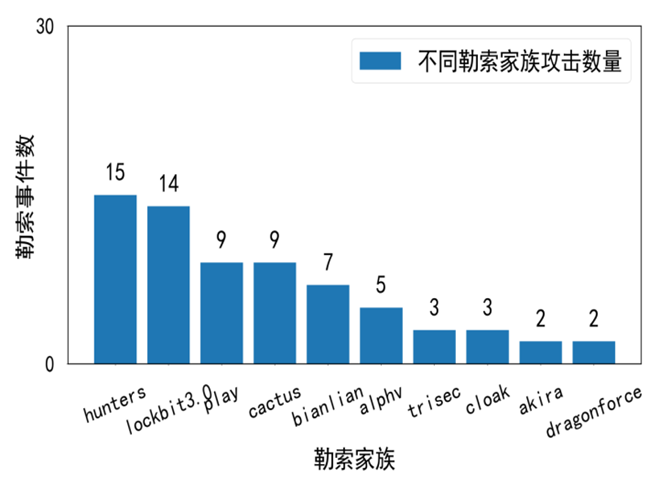

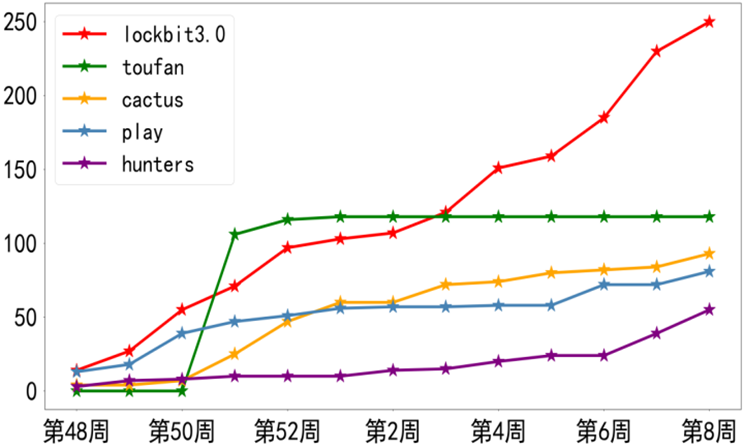

本周監(jiān)控到活躍的勒索家族共有23個����,Top10勒索家族如圖1.5所示。本周Top3和歷史Top3勒索家族的累積變化趨勢如圖1.6所示�。從圖中可知,lockbit3.0仍然是影響最嚴(yán)重的勒索家族���;hunters和play惡意家族也是兩個活動頻繁的惡意家族���,需要注意防范。

圖1.5 Top10活躍勒索家族

圖1.6 流行勒索家族的累積變化趨勢圖

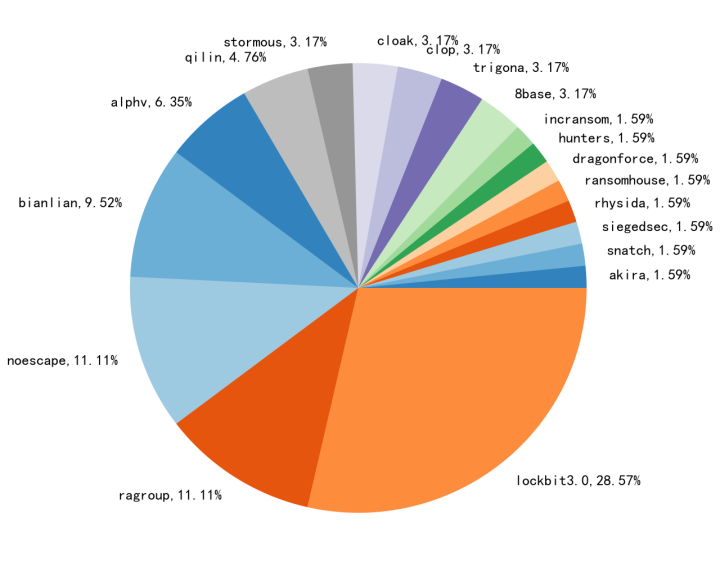

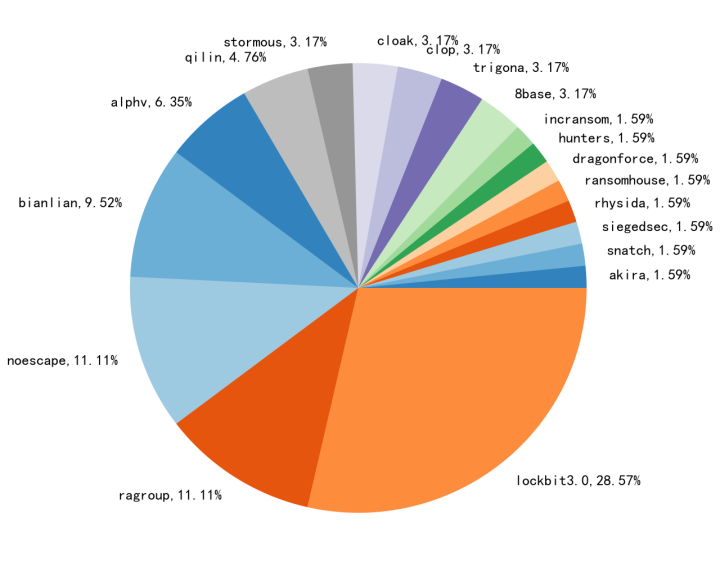

2023年下半年至今��,中國區(qū)域的勒索家族活躍情況分布如圖1.7所示�����,Top3為lockbit3.0,ragroup�,noescape。

圖1.7 2023年下半年至今攻擊中國區(qū)域的勒索家族分布圖

02 勒索事件跟蹤

本周監(jiān)測到勒索事件104起���。本周對公共安全造成重大影響的Top10事件如表2.1所示�����。隨后本文在勒索事件詳細(xì)跟蹤分析部分對表中的一些重點事件進行了詳細(xì)描述。

表2.1 Top10勒索事件詳情

勒索事件詳細(xì)跟蹤分析

本周meow勒索組織將河三角洲聯(lián)合學(xué)區(qū)添加到受害者名單�����。

本周位于澳大利亞的Finlay篩分和破碎系統(tǒng)遭受了hunters惡意家族的攻擊���,勒索軟件團伙竊取了該企業(yè)員工的數(shù)據(jù)�����。

本周8base勒索組織竊取安索杰國際貿(mào)易公司大量文件�,包括:發(fā)票�����、收據(jù)����、會計文件���、個人資料證明、雇傭合同��、保密協(xié)議����、個人文件等大量保密信息。

03 重點勒索組織介紹

本周主要介紹老牌勒索家族Lockbit 3.0���,以及這周活動頻繁的惡意家族Hunters和Play�����,需要注意防范����。

LockBit 3.0

Lockbit 3.0����,又稱“LockBit Black”,是一種勒索服務(wù)(RaaS)模型,繼承了lockbit家族的傳統(tǒng)�����。該模型具備高度自動化和組織化�,使用先進的加密算法,迅速加密受害者數(shù)據(jù)并要求贖金����。

Hunters

在2023年1月�����,Hunters International勒索組織取締了Hive組織���,后者曾是一個多產(chǎn)的勒索軟件即服務(wù)(RaaS)組織�����。作為執(zhí)法行動的一部分���,Hive組織的活動被終止。他們的勒索軟件包含了一份排除列表��,指定了不應(yīng)當(dāng)加密的文件擴展名、文件名和目錄�����。此外����,該勒索軟件還執(zhí)行命令來干擾數(shù)據(jù)恢復(fù)工作,并終止可能會干擾加密過程的進程��。

Play

Play又稱PlayCrypt�,于2022年6月被發(fā)現(xiàn)。該組織以巴西為主要目標(biāo)��,同時對印度�、匈牙利、西班牙和荷蘭等國展開網(wǎng)絡(luò)攻擊�����。其攻擊手法包括惡意軟件傳播�、網(wǎng)絡(luò)滲透和數(shù)據(jù)泄露,采用先進的加密技術(shù)勒索受害者���。這一威脅突顯了網(wǎng)絡(luò)犯罪已進入更復(fù)雜階段��,需要跨國合作���、先進網(wǎng)絡(luò)安全技術(shù)和組織內(nèi)部安全意識的提升來有效應(yīng)對��。

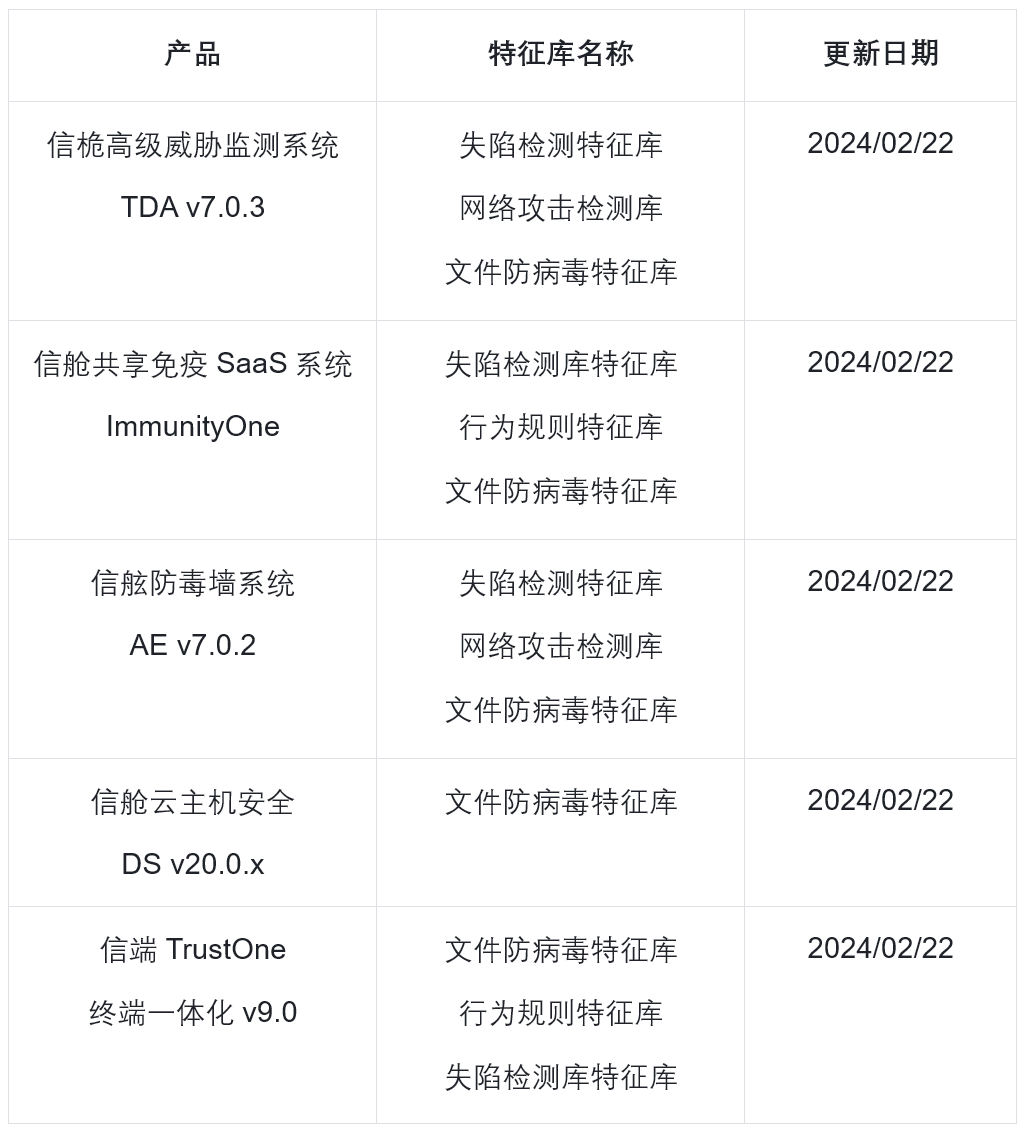

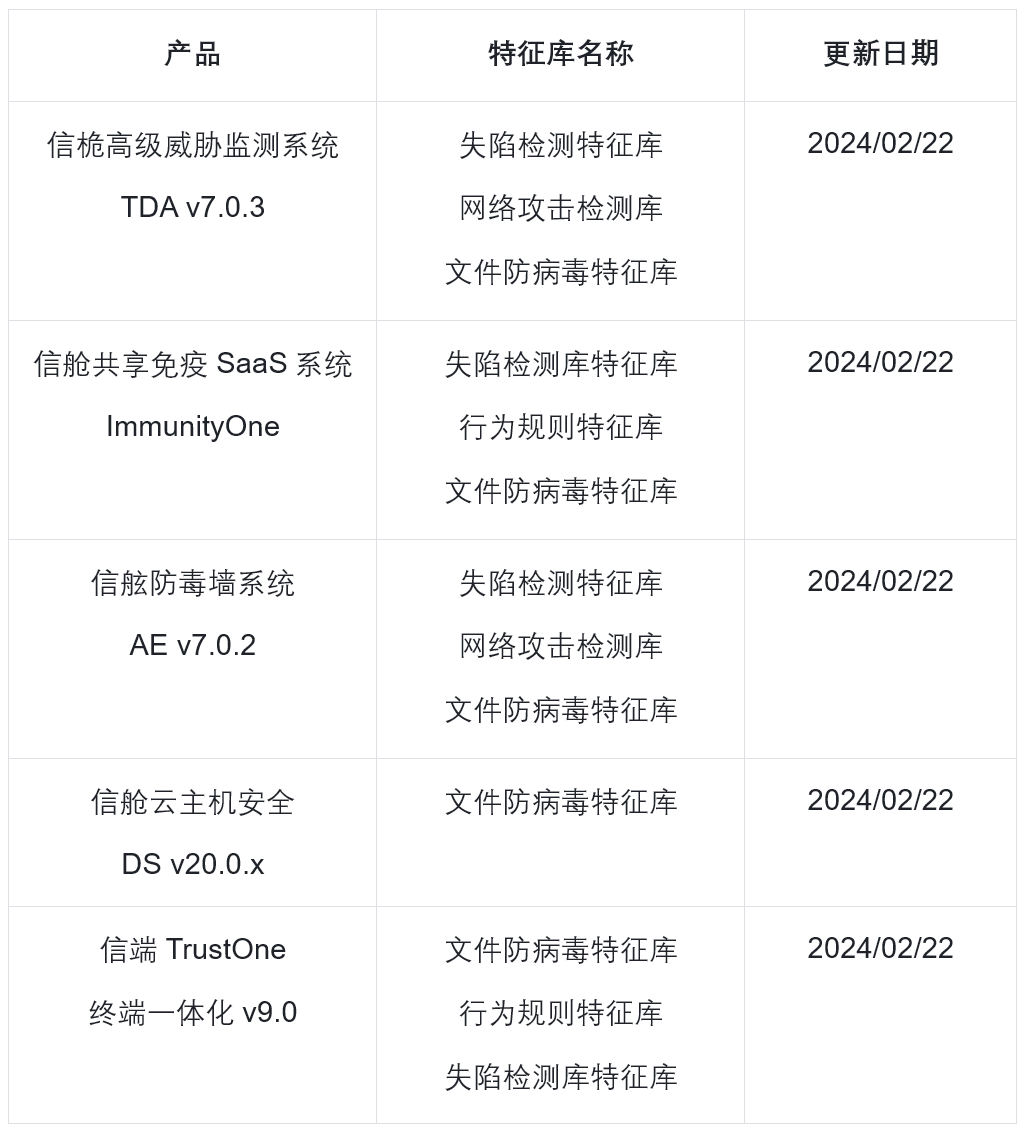

04 亞信安全勒索檢測能力升級

針對全球勒索事件頻發(fā)的威脅態(tài)勢��,亞信安全推出勒索治理方案����,針對近期活躍勒索事件已具備檢測能力�����,請?zhí)嵝芽蛻艏皶r升級產(chǎn)品及特征庫�����。最新產(chǎn)品版本和特征庫列表如下:

表4.1 本周勒索事件特征庫更新列表

注:監(jiān)測數(shù)據(jù)僅來源于互聯(lián)網(wǎng)已公開信息�����,統(tǒng)計不包含亞信安全已攔截事件��。