工業(yè)環(huán)境���,若被勒索“染指”,其相對薄弱的網(wǎng)絡(luò)安全防護部署�,對于現(xiàn)代勒索攻擊而言,可以說是形同虛設(shè)�。

從讓知名芯片制造廠商“想哭”,到停擺眾多大型汽車制造商的生產(chǎn)線��,再到讓美國局部直接陷入“能源危機”……隨著IT和OT環(huán)境的不斷融合�、發(fā)展、轉(zhuǎn)型�,勒索對于工業(yè)環(huán)境的攻擊越發(fā)猖狂,事件產(chǎn)生的“破壞力”更是沖破行業(yè)的界限�,直接影響到國家的運轉(zhuǎn)。

從眾多OT領(lǐng)域的勒索事件分析來看�����,大部分勒索事件的入侵點已經(jīng)由IT向OT延伸,爆發(fā)的位置也多為企業(yè)的辦公系統(tǒng)或者生產(chǎn)管理系統(tǒng)����,長驅(qū)直入工業(yè)環(huán)境的中心。由于工業(yè)控制系統(tǒng)在設(shè)計之初�,基于IT和OT相對隔離以及OT環(huán)境相對可信的前提,因此往往只考慮系統(tǒng)的實時性和穩(wěn)定性����,而缺乏對安全的考量,這導(dǎo)致工控系統(tǒng)存在易于被利用的漏洞�,攻擊者加以利用,便可對企業(yè)的IT和OT網(wǎng)絡(luò)同步發(fā)起攻擊�����。

方舟勒索治理

IT和OT安全兩手抓

基于IT和OT融合的特性�,防護勒索,建立縱深I(lǐng)T和OT環(huán)境的防護體系����,要從這五步做起:

① 風(fēng)險安全評估,摸清家底

對工業(yè)企業(yè)控制系統(tǒng)進行白盒或灰盒滲透測試���,明確當(dāng)前安全狀況以及對勒索軟件威脅做出響應(yīng)的能力����。

可通過亞信安全工控等保檢查工具箱的協(xié)助����,進行資產(chǎn)探測、漏洞掃描����、流量檢查、無線Wi-Fi檢查�����、惡意代碼檢查��、基線核查等功能為企業(yè)輸出更為明確的勒索軟件威脅治理措施報告�。

② 自動化資產(chǎn)威脅檢測與漏洞防御,覆蓋全域

OT網(wǎng)絡(luò)資產(chǎn)的防護要從定位資產(chǎn)類型出發(fā)���。亞信安全工業(yè)全流量系統(tǒng)的無擾資產(chǎn)測繪�����,能夠?qū)χ髁髯詣踊瘡S家的系統(tǒng)進行自適應(yīng)識別��,配合主流互聯(lián)網(wǎng)協(xié)議(包括5G協(xié)議)�、數(shù)據(jù)庫等解析,可全面兼容IT領(lǐng)域的全流量檢測�����;同時提供溯源原始流量追蹤���,進行審計告警�����。

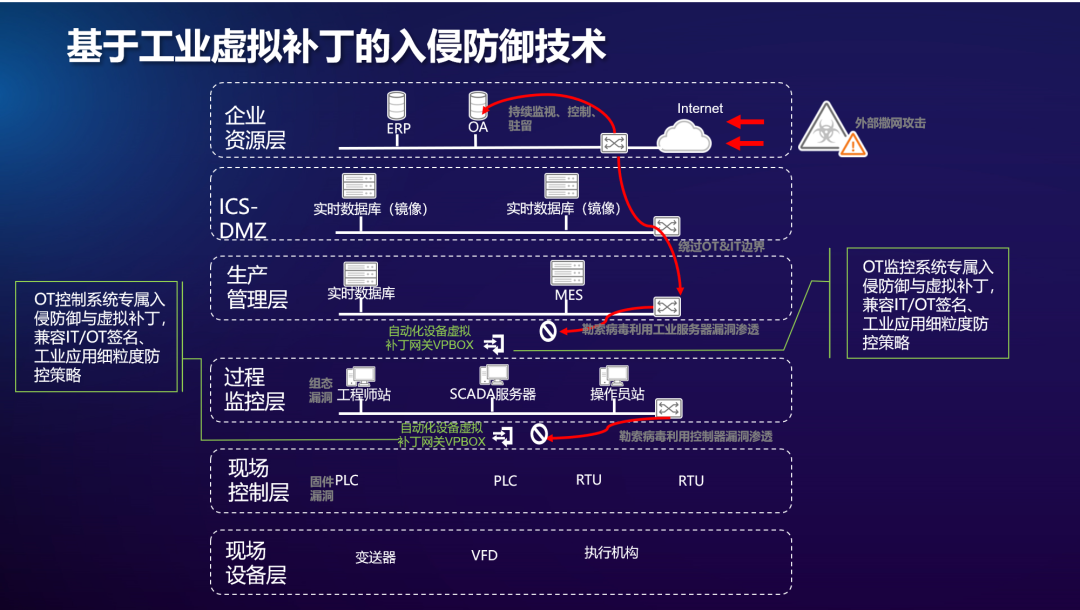

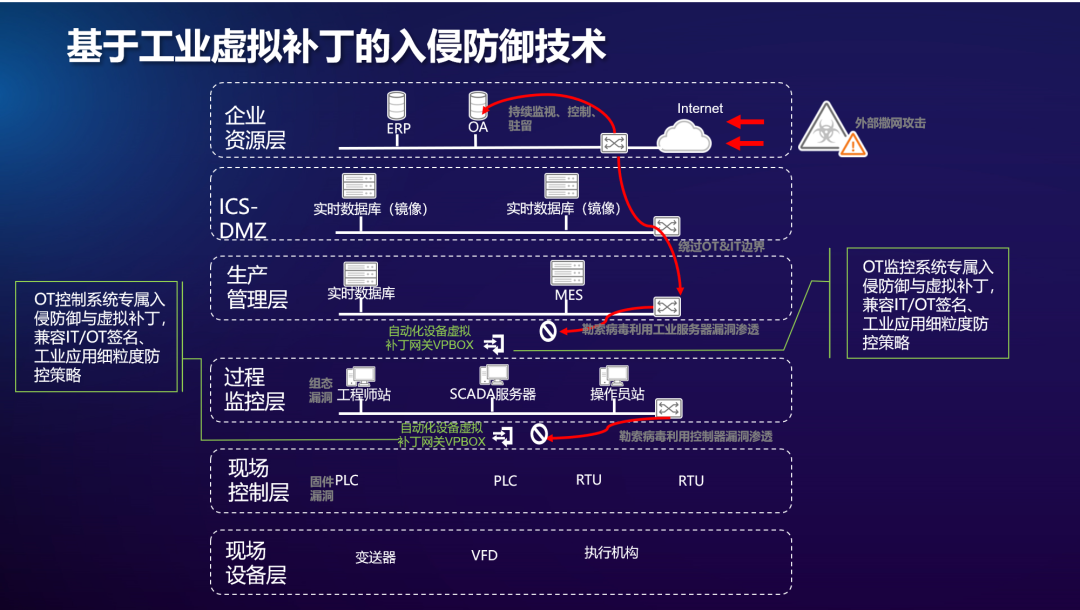

根據(jù)資產(chǎn)梳理結(jié)果���,對SCADA系統(tǒng)中工業(yè)主機采取系統(tǒng)加固,核心控制單元則通過自動化虛擬補丁技術(shù)搞定漏洞隱患����。同時現(xiàn)網(wǎng)中無感部署,不影響自動化設(shè)備的正常運行��。

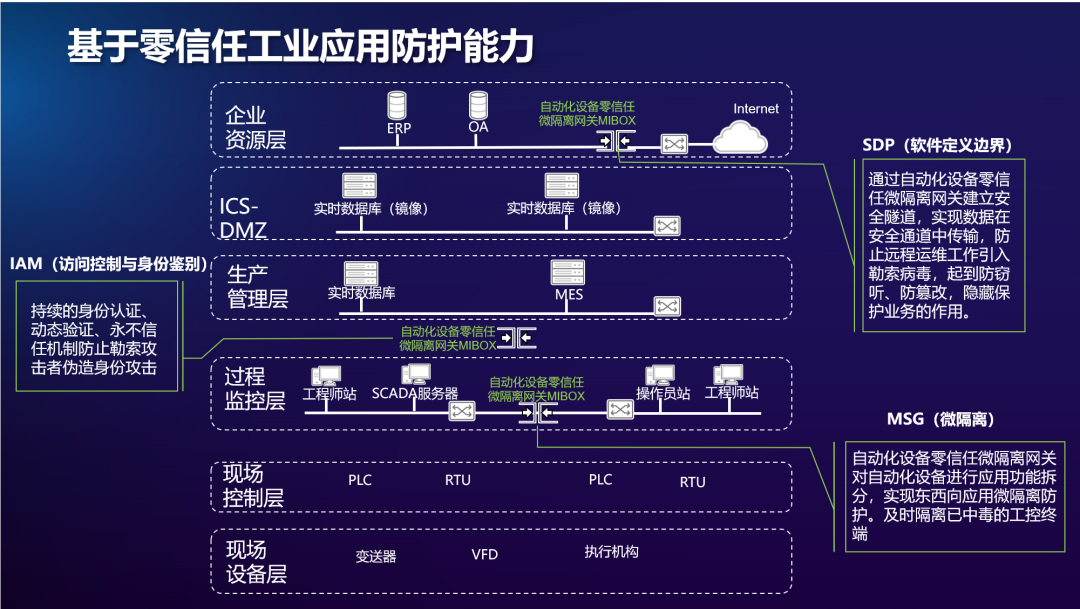

③ 零信任機制加持��,風(fēng)險歸“零”

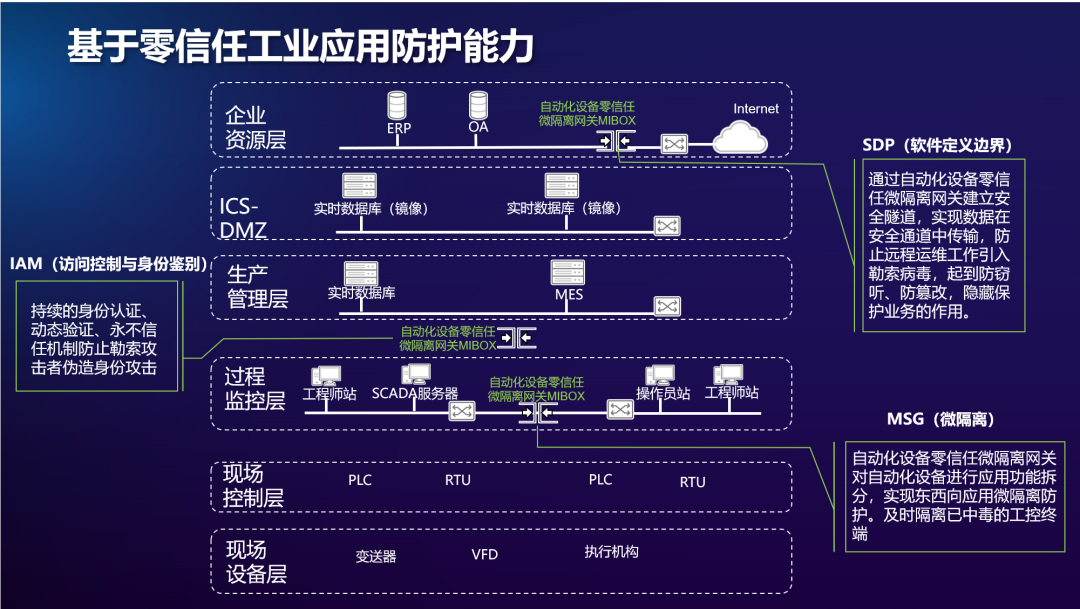

零信任微隔離、業(yè)務(wù)隱身�,最小化授權(quán)SCADA系統(tǒng)應(yīng)用、以及持續(xù)動態(tài)的安全評估等技術(shù)����,能夠及時隔離風(fēng)險�����,防止區(qū)域內(nèi)東西向勒索病毒的攻擊��。

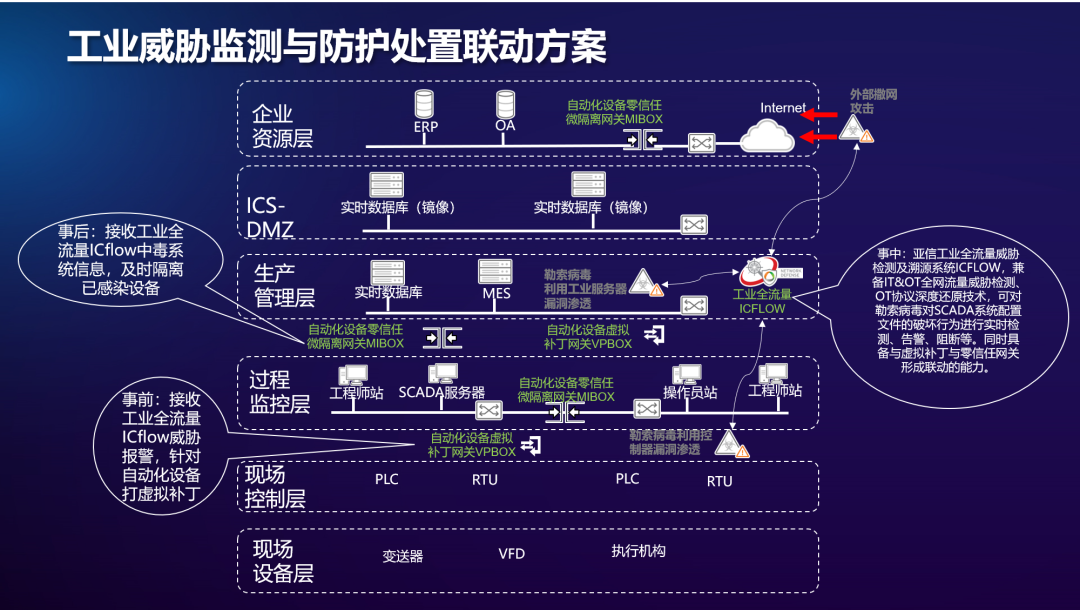

④ 工業(yè)威脅監(jiān)測與防護處置聯(lián)動

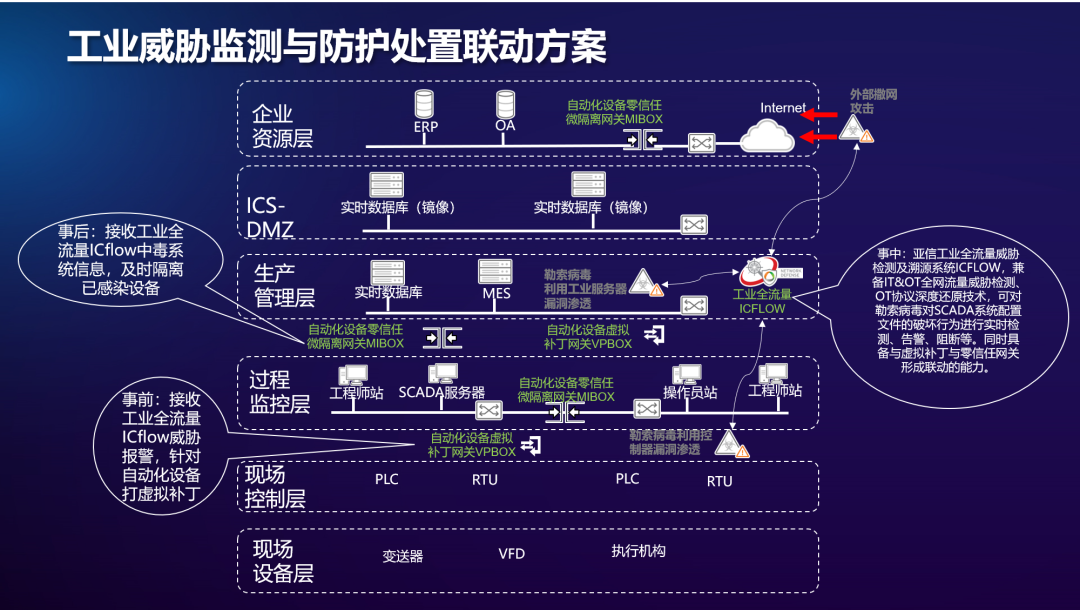

全面感知網(wǎng)絡(luò)威脅����,對可能被利用的漏洞及時封堵,經(jīng)過事前打虛擬補?���。皇轮型ㄟ^工業(yè)全流量旁路阻斷能力及時切斷威脅流量�;事后自動化設(shè)備零信任隔離結(jié)合工業(yè)全流量研判結(jié)果,及時隔離已感染設(shè)備���。

⑤ 建立完善的安全管理制度

根據(jù)用戶自動化系統(tǒng)特點應(yīng)對關(guān)鍵生產(chǎn)數(shù)據(jù)�����、研發(fā)數(shù)據(jù)等各類關(guān)鍵數(shù)據(jù)做好分類����、備份與還原工作,加強恢復(fù)的資產(chǎn)和整個組織的基礎(chǔ)結(jié)構(gòu)����,以防止重復(fù)的勒索病毒感染和傳播。

方舟“勒索體檢中心”

工業(yè)安全“無憂”第一步

亞信安全勒索威脅防護體系「方舟」�����,在技術(shù)上以“信槳”工業(yè)安全縱深防護方案為核心���,形成了全面的工業(yè)勒索治理方案�����,發(fā)揮自動化設(shè)備漏洞彌補�、橫向零信任隔離����、工業(yè)威脅溯源聯(lián)動等特色�,以終端��、區(qū)域����、邊界三重防護重點對象,協(xié)助用戶形成IT+OT多層次縱深防御體系����,有效遏制勒索病毒入侵風(fēng)險�。

更多詳情請訪問“勒索體檢中心”!您將通過高效的網(wǎng)絡(luò)安全健康檢查��,

快速評估出風(fēng)險點����,找出隱藏威脅,為現(xiàn)代勒索治理能力進階做好準(zhǔn)備��!