發(fā)布時(shí)間 :2022年06月16日

類型 :勒索軟件

漏洞描述

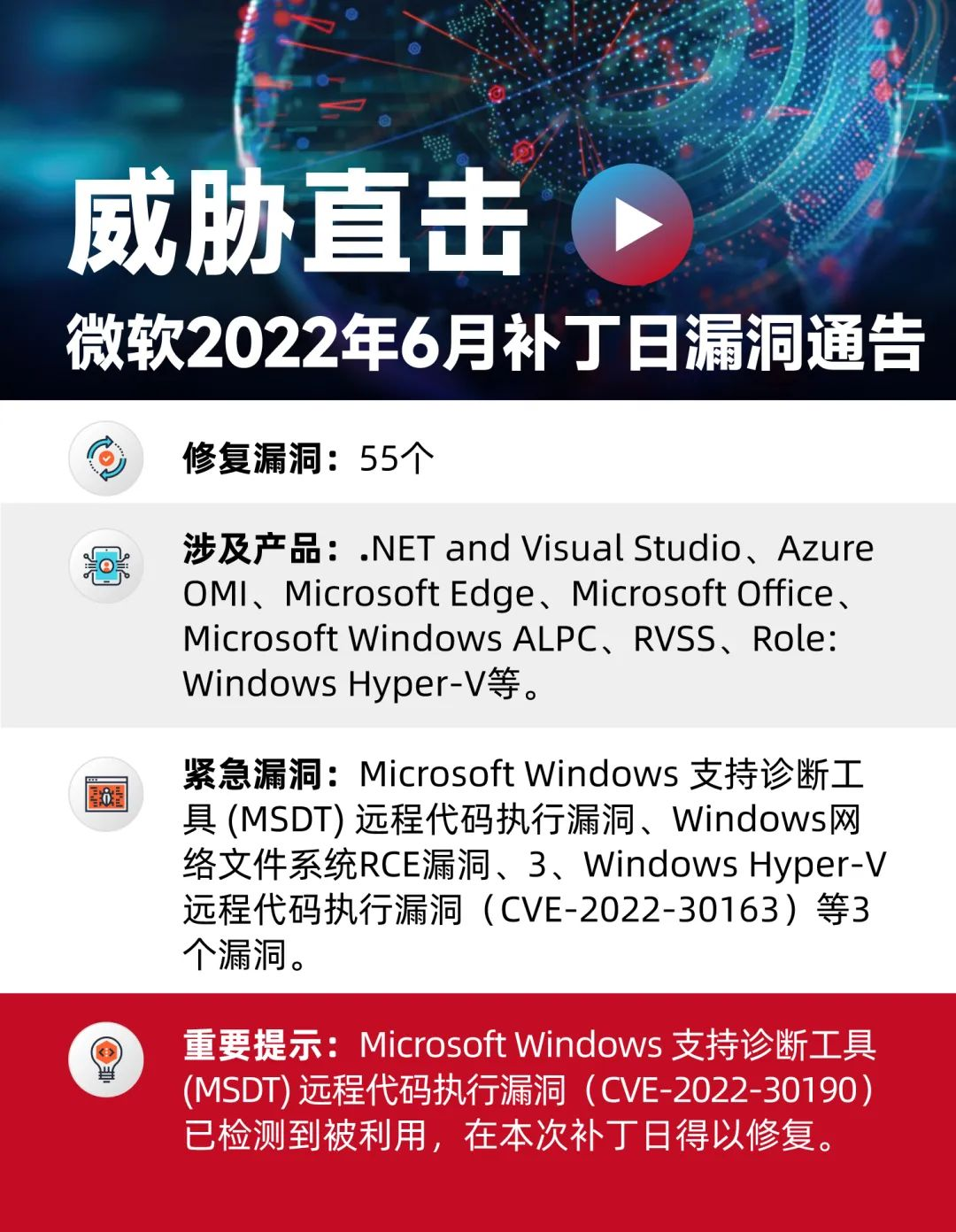

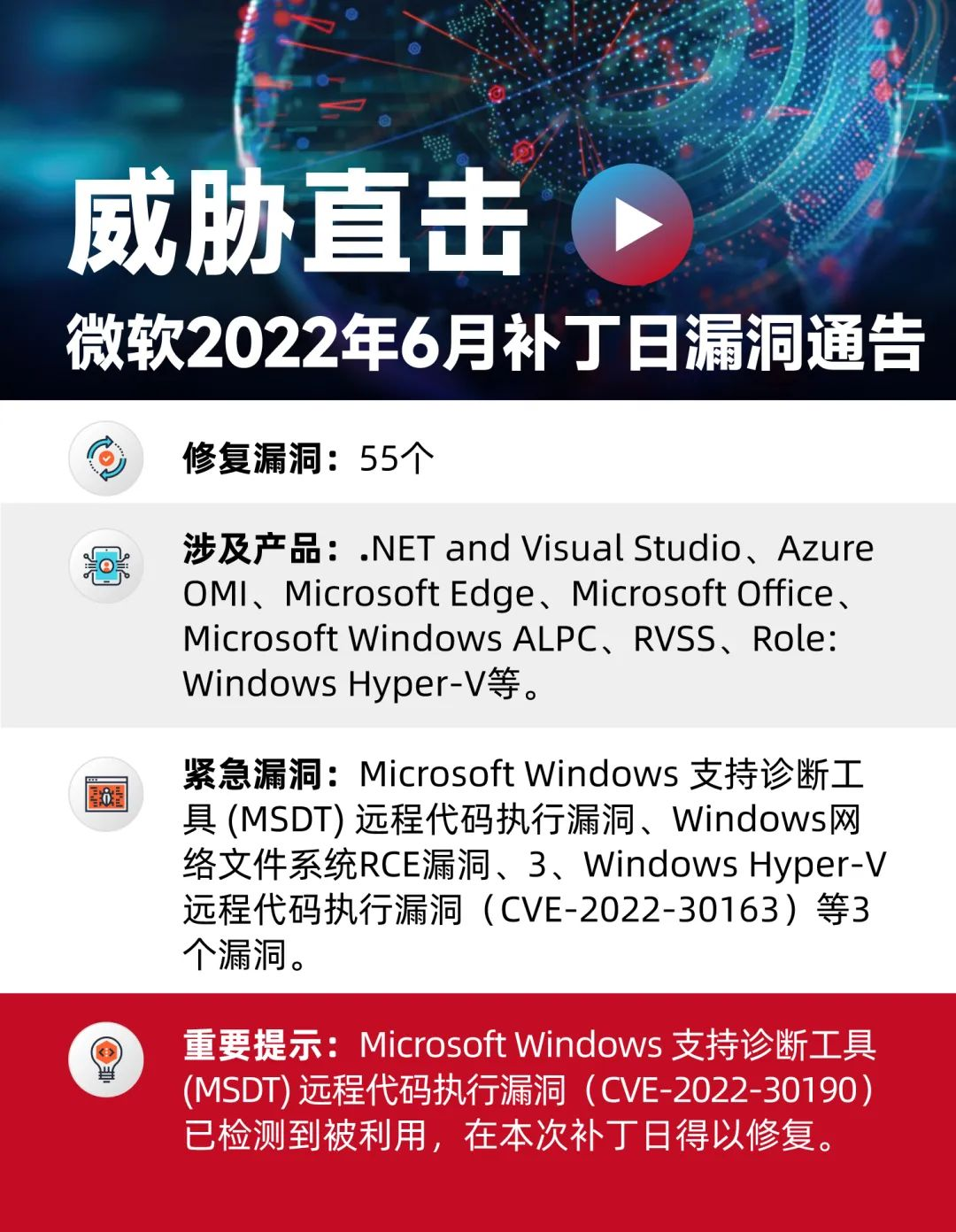

近日��,亞信安全CERT監(jiān)控到微軟補(bǔ)丁日發(fā)布了55個(gè)漏洞的安全補(bǔ)丁�����,修復(fù)了.NET and Visual Studio、Azure OMI��、Microsoft Edge��、Microsoft Office�、Microsoft Windows ALPC��、RVSS����、Role: Windows Hyper-V�、Windows Defender、Windows File History Service�、Windows Installer、Windows Kerberos、Windows LDAP�、PowerShell���、SMB等產(chǎn)品中的漏洞�,包括拒絕服務(wù)(DoS)�、特權(quán)提升、信息泄露�、遠(yuǎn)程代碼執(zhí)行(RCE)、安全功能繞過和欺騙漏洞���。其中包括3個(gè)允許遠(yuǎn)程代碼執(zhí)行(RCE)的嚴(yán)重漏洞����,以及1個(gè)0 day漏洞(CVE-2022-30190)的修復(fù)。

微軟本次修復(fù)的漏洞中����,其中Microsoft Windows支持診斷工具(MSDT)遠(yuǎn)程代碼執(zhí)行漏洞的技術(shù)細(xì)節(jié)已公開且已檢測(cè)到在野利用��,以下其他漏洞被微軟標(biāo)記為有可能被利用:

經(jīng)亞信安全CERT專家研判�,列出如下部分值得關(guān)注的漏洞:

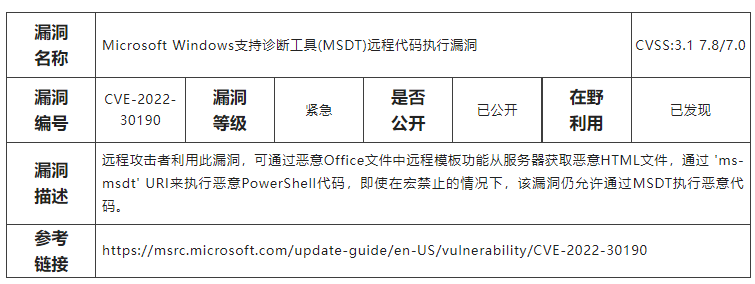

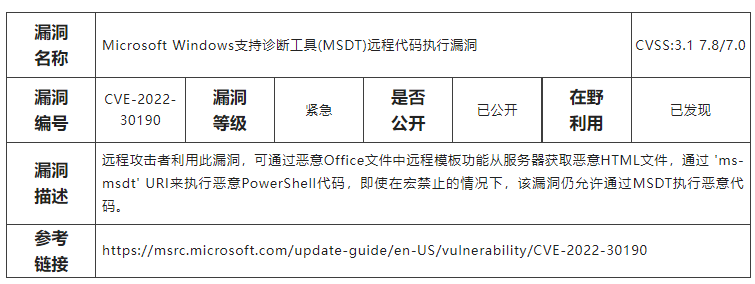

1���、Microsoft Windows 支持診斷工具(MSDT)遠(yuǎn)程代碼執(zhí)行漏洞(CVE-2022-30190)

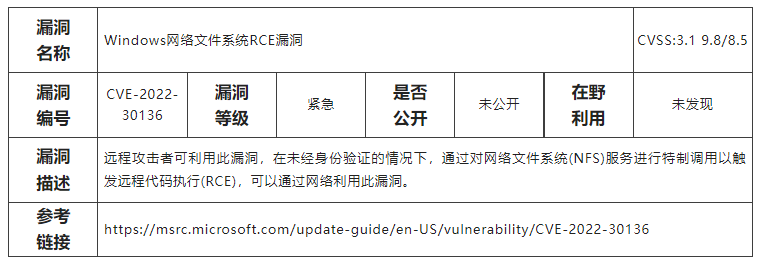

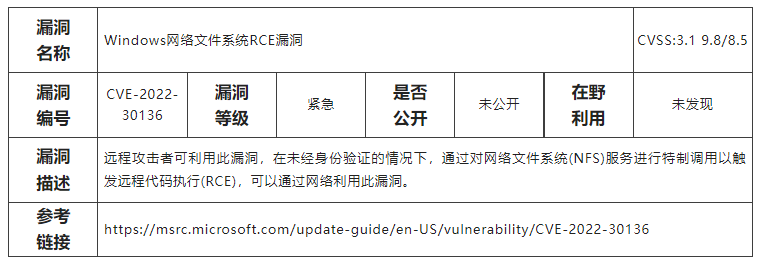

2、Windows網(wǎng)絡(luò)文件系統(tǒng)RCE漏洞(CVE-2022-30136)

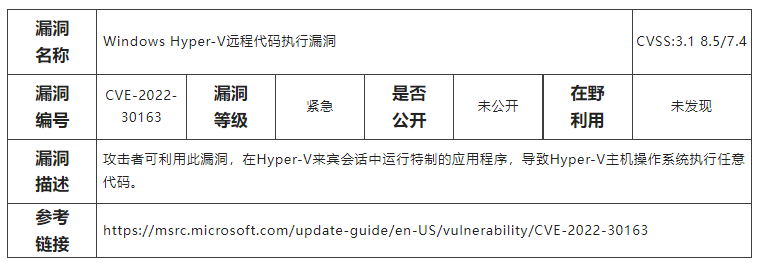

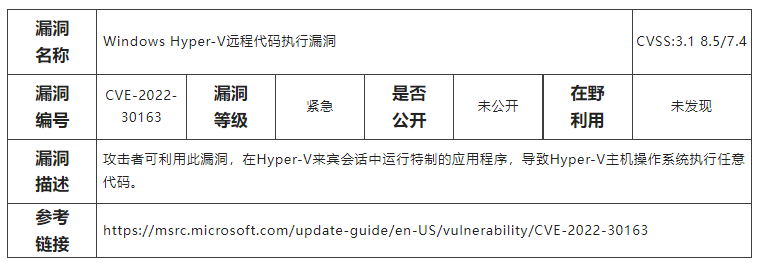

3�����、Windows Hyper-V遠(yuǎn)程代碼執(zhí)行漏洞(CVE-2022-30163)

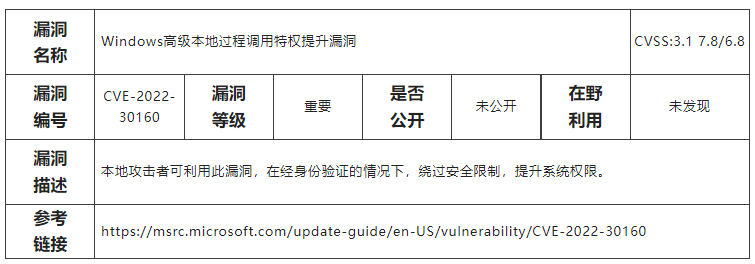

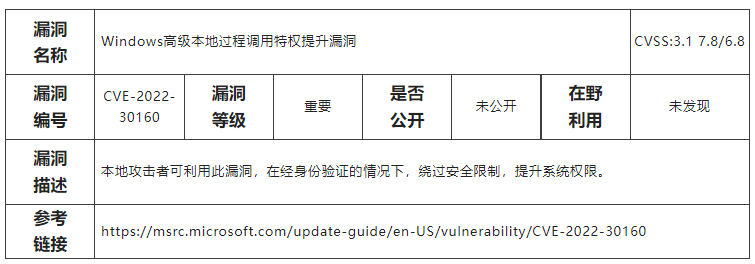

4�����、Windows高級(jí)本地過程調(diào)用特權(quán)提升漏洞(CVE-2022-30160)

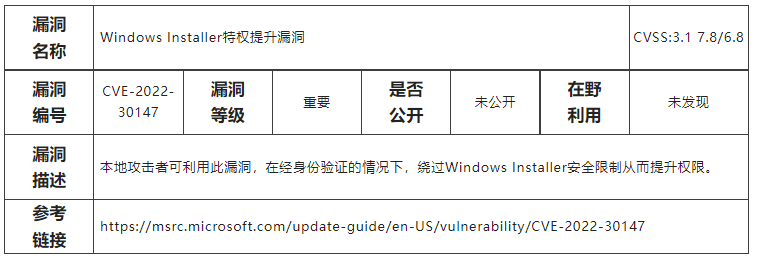

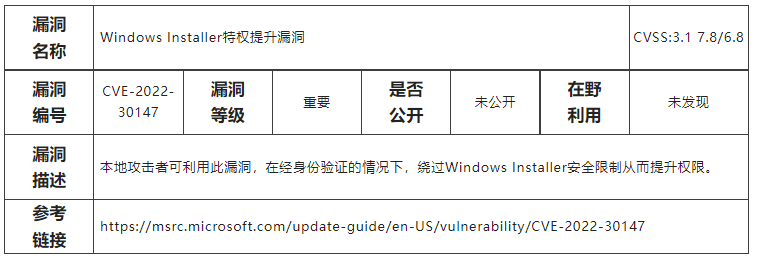

5�、Windows Installer特權(quán)提升漏洞(CVE-2022-30147)

漏洞編號(hào)

CVE-2022-32230

CVE-2022-30193

CVE-2022-30189

CVE-2022-30188

CVE-2022-30184

CVE-2022-30180

CVE-2022-30179

CVE-2022-30178

CVE-2022-30177

CVE-2022-30174

CVE-2022-30173

CVE-2022-30172

CVE-2022-30171

CVE-2022-30168

CVE-2022-30167

CVE-2022-30166

CVE-2022-30165

CVE-2022-30164

CVE-2022-30163

CVE-2022-30162

CVE-2022-30161

CVE-2022-30160

CVE-2022-30159

CVE-2022-30158

CVE-2022-30157

CVE-2022-30155

CVE-2022-30154

CVE-2022-30153

CVE-2022-30152

CVE-2022-30151

CVE-2022-30150

CVE-2022-30149

CVE-2022-30148

CVE-2022-30147

CVE-2022-30146

CVE-2022-30145

CVE-2022-30143

CVE-2022-30142

CVE-2022-30141

CVE-2022-30140

CVE-2022-30139

CVE-2022-30137

CVE-2022-30136

CVE-2022-30135

CVE-2022-30132

CVE-2022-30131

CVE-2022-29149

CVE-2022-29143

CVE-2022-29119

CVE-2022-29111

CVE-2022-22018

CVE-2022-21166

CVE-2022-21127

CVE-2022-21125

CVE-2022-21123

漏洞等級(jí)

重要 → 緊急

漏洞狀態(tài)

受影響的版本

Windows RT 8.1

Windows 8.1 for x64-based systems

Windows 8.1 for 32-bit systems

Windows 7 for x64-based Systems SP1

Windows 10 for x64-based Systems

Windows 10 for 32-bit Systems

Windows 10 21H2 for x64-based Systems

Windows 10 21H2 for ARM64-based Systems

Windows 10 21H2 for 32-bit Systems

Windows 10 21H1 for x64-based Systems

Windows 10 21H1 for ARM64-based Systems

Windows 10 21H1 for 32-bit Systems

Windows 10 20H2 for x64-based Systems

Windows 10 20H2 for ARM64-based Systems

Windows 10 20H2 for 32-bit Systems

Windows 10 1809 for x64-based Systems

Windows 10 1809 for ARM64-based Systems

Windows 10 1809 for 32-bit Systems

Windows 10 1607 for x64-based Systems

Windows 10 1607 for 32-bit Systems

Windows 11 for x64-based Systems

Windows 11 for ARM64-based Systems

Windows Server 20H2(Server Core Installation)

Windows Server 2022(Server Core installation)

Windows Server 2022 Azure Edition Core Hotpat

Windows Server 2022

Windows Server 2019(Server Core installation)

Windows Server 2019

Windows Server 2016(Server Core installation)

Windows Server 2016

Windows Server 2012(Server Core installation)

Windows Server 2012 R2(Server Core installati)

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2 for x64-based Systems

Windows Server 2008 R2 for x64-based Systems

Windows Server 2008 for x64-based Systems SP2

Windows Server 2008 for x64-based Systems SP2

Windows Server 2008 for 32-bit Systems SP2(Server Core installation)

Windows Server 2008 for 32-bit Systems SP2

修復(fù)建議

Windows 自動(dòng)更新

Microsoft Update默認(rèn)啟用�,當(dāng)系統(tǒng)檢測(cè)到可用更新時(shí)�����,將會(huì)自動(dòng)下載更新并在下一次啟動(dòng)時(shí)安裝��。

①點(diǎn)擊“開始菜單”或按Windows快捷鍵�,點(diǎn)擊進(jìn)入“設(shè)置”

②選擇“更新和安全”,進(jìn)入“Windows更新”(Windows 8、Windows 8.1�����、Windows Server 2012以及Windows Server 2012 R2可通過控制面板進(jìn)入“Windows更新”��,具體步驟為“控制面板”->“系統(tǒng)和安全”->“Windows更新”)

③選擇“檢查更新”,等待系統(tǒng)將自動(dòng)檢查并下載可用更新�����。

④重啟計(jì)算機(jī)。安裝更新系統(tǒng)重新啟動(dòng)后�����,可通過進(jìn)入“Windows更新”->“查看更新歷史記錄”查看是否成功安裝了更新����。對(duì)于沒有成功安裝的更新,可以點(diǎn)擊該更新名稱進(jìn)入微軟官方更新描述鏈接���,點(diǎn)擊最新的SSU名稱并在新鏈接中點(diǎn)擊“Microsoft更新目錄”����,然后在新鏈接中選擇適用于目標(biāo)系統(tǒng)的補(bǔ)丁進(jìn)行下載并安裝。

手動(dòng)安裝更新

對(duì)于部分不能自動(dòng)更新的系統(tǒng)版本和應(yīng)用程序��,可前往Microsoft官方下載相應(yīng)補(bǔ)丁進(jìn)行更新���。

下載鏈接:

https://msrc.microsoft.com/update-guide/releaseNote/2022-Jun

參考鏈接

https://msrc.microsoft.com/update-guide/releaseNote/2022-Jun