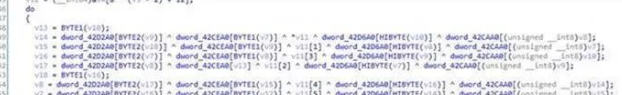

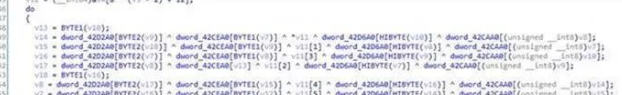

近日���,亞信安全在日常威脅狩獵中截獲了疑似針對ESXi平臺的lockbit勒索病毒����,其會加密虛擬機的相關文件���,并且添加上lockbit后綴�。在進一步分析中���,我們發(fā)現(xiàn)此勒索病毒的整體運行流程和lockbit2.0相似�,所有需要的字符串均需要經(jīng)過異或運算后�����,解密再使用�。亞信安全將此病毒命名為Ransom.Linux.LOCKBIT.YXBKH�。目前亞信安全新版病毒碼已經(jīng)可以檢測該勒索病毒��,請用戶及時升級病毒碼版本���。

緊急程度:★★★☆☆

影響平臺:Linux ESXi

亞信安全病毒碼版本17.233.60����,云病毒碼版本17.233.71��,全球碼版本17.233.00已經(jīng)可以檢測該勒索病毒���,請用戶及時升級病毒碼版本�。

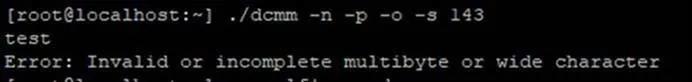

我們從攻擊者留下的痕跡來看����,程序運行時帶有參數(shù):

調試后發(fā)現(xiàn)與lockbit有關的信息如下(LockBit Linux/ESXi locker V:1.1字樣):

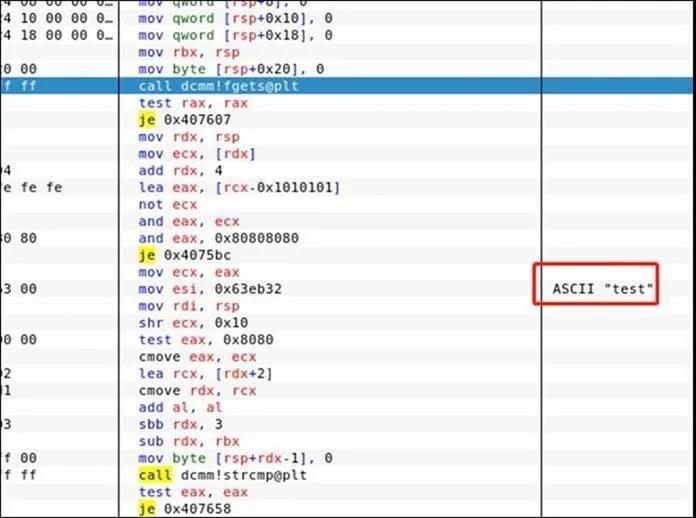

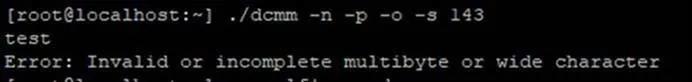

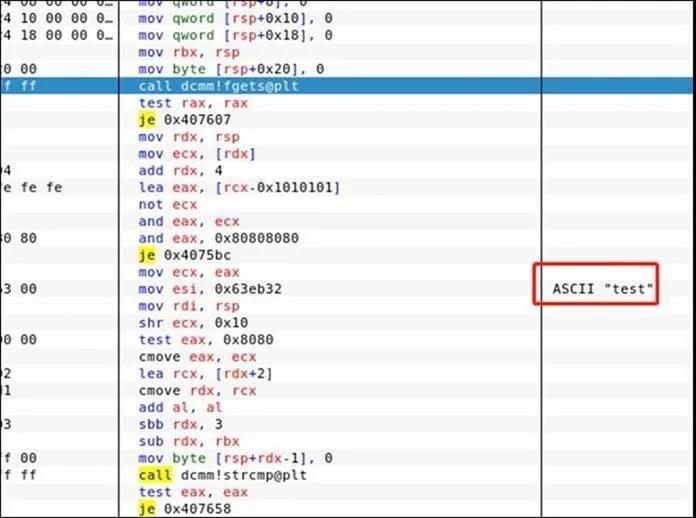

樣本運行后會根據(jù)輸入確定是否繼續(xù)運行,進一步分析確定輸入內容為test才會繼續(xù)執(zhí)行(類似于啟動密碼)��,同時不論輸入是否為“test”�����,樣本都會輸出隨機error用于迷惑分析人員�, 所以一般情況下沙盒很難對這種文件進行自動化分析:

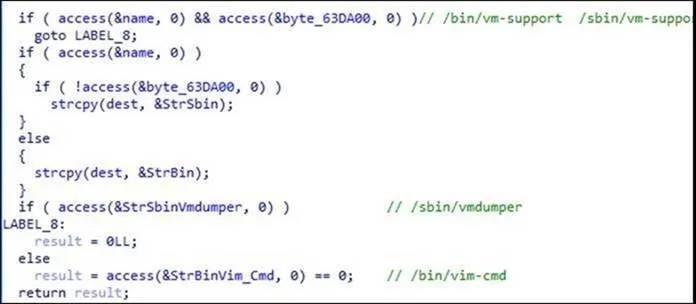

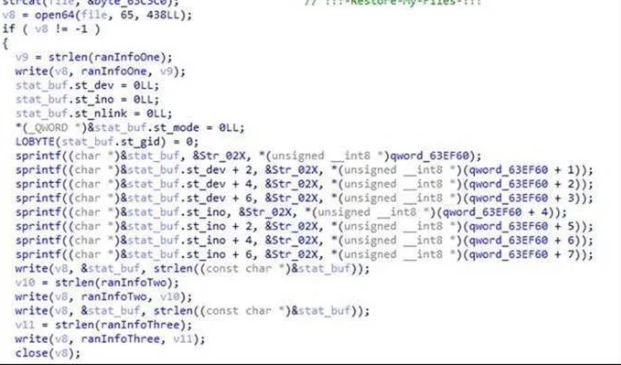

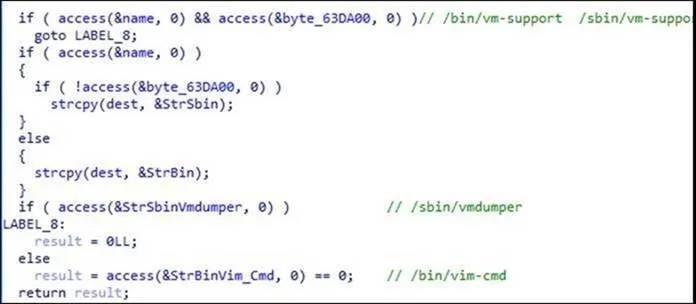

接下來樣本檢查后續(xù)將會使用到的文件情況:

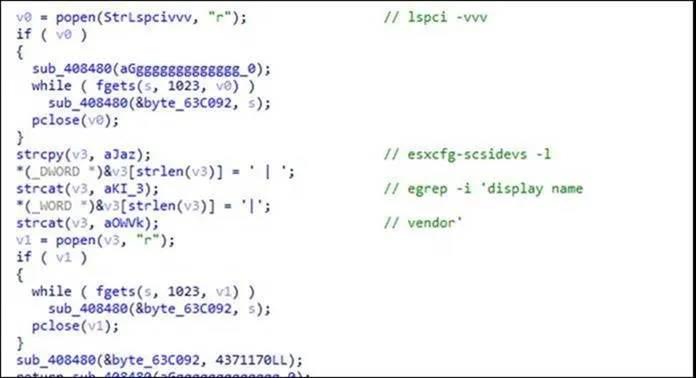

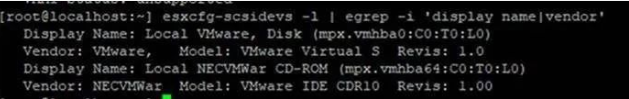

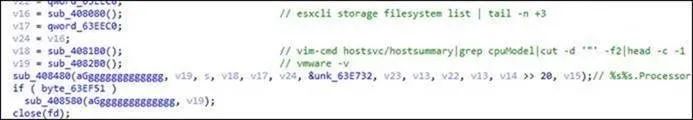

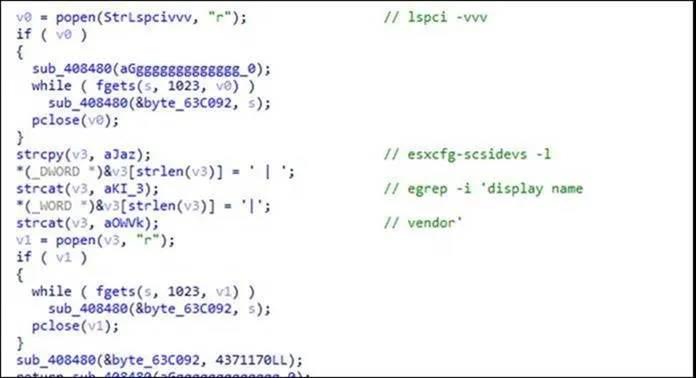

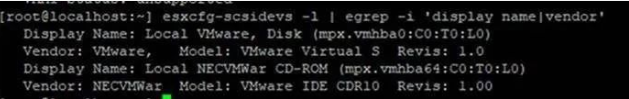

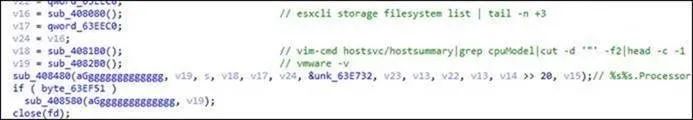

樣本獲取一些硬件信息:

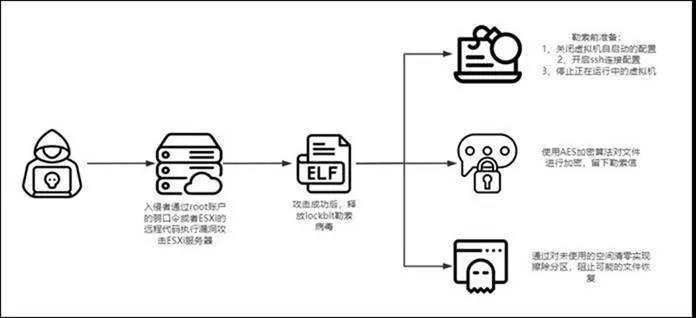

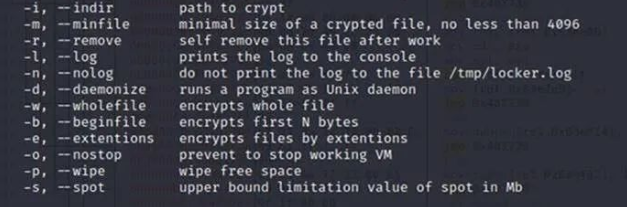

接著����,樣本進行勒索前的準備�,關閉虛擬機自啟動的配置:

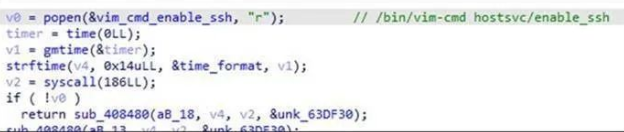

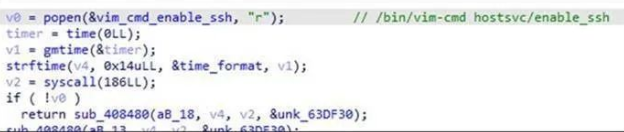

開啟ssh連接配置:

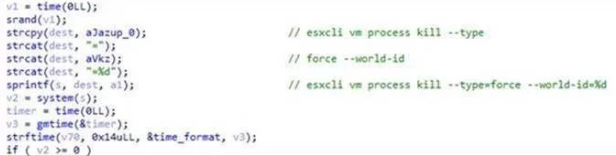

然后����,根據(jù)wid值關閉正在運行中的虛擬機。至此����,準備工作完成。

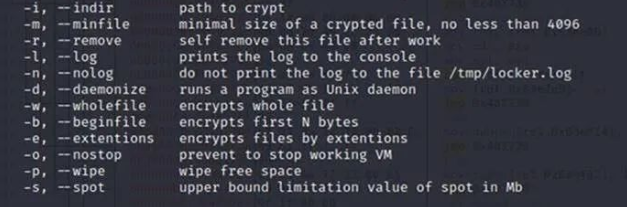

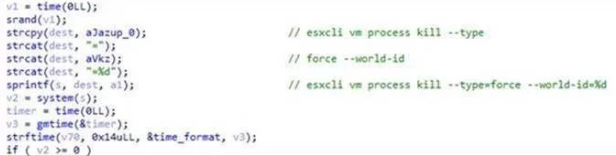

調試過程中���,我們發(fā)現(xiàn)了程序參數(shù)的help信息�����。主要內容如下:

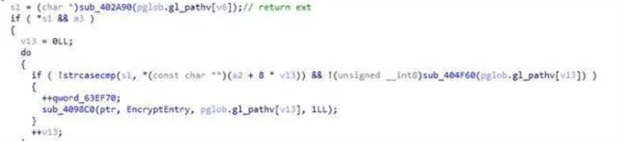

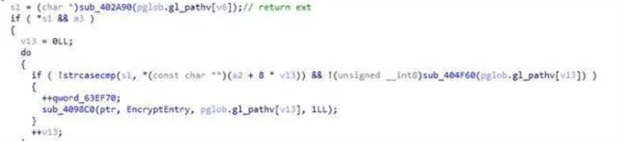

樣本會根據(jù)文件后綴加密�����,加密后綴名單由-e參數(shù)指定:

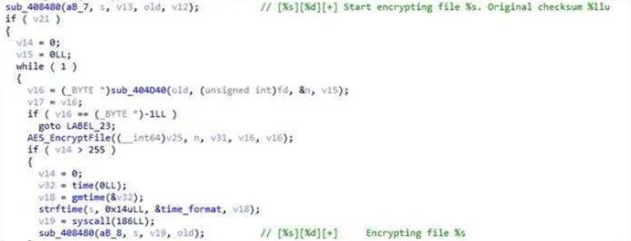

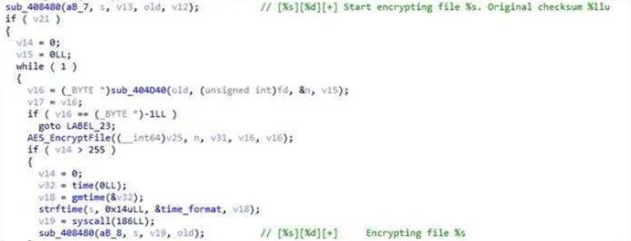

每個被加密的文件會進入單獨的線程進行處理�,最終會使用AES算法進行加密:

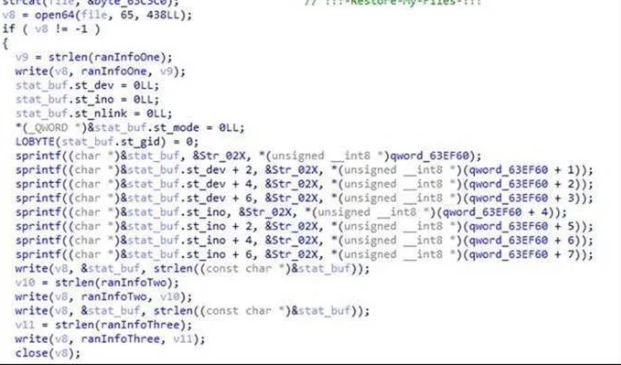

最后每個目錄都會留下勒索信:

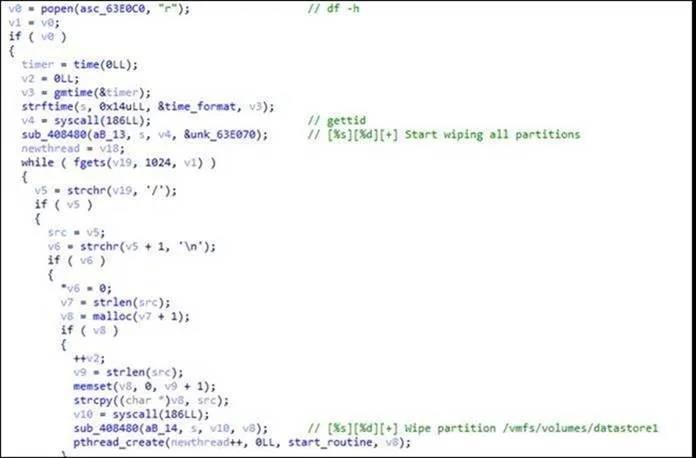

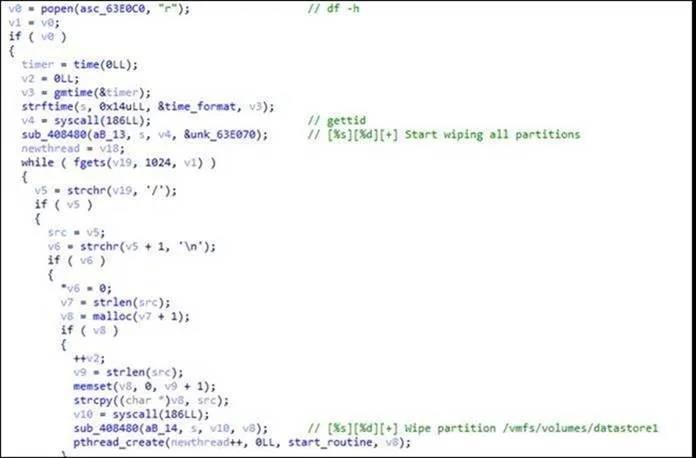

擦除分區(qū)��,阻止其他方式恢復文件(通過對未使用的空間清零實現(xiàn)擦除分區(qū)):

√ 打全ESXi系統(tǒng)補丁程序;

√ 采用高強度的root密碼���,避免使用弱口令密碼����,并定期更換密碼�����;

√ 盡量關閉不必要的端口�����;

√ 盡量關閉不必要的網(wǎng)絡共享�;

√ 請注意備份重要文檔,備份的最佳做法是采取3-2-1規(guī)則��,即至少做三個副本��,用兩種不同格式保存���,并將副本放在異地存儲��。

e09dae6d33cffd7f6f38b62b71c484e5b12b4b79