發(fā)布時(shí)間 :2021年11月25日

類型 :勒索軟件

病毒警訊TOP 10

熱門病毒通告

Ransom.Win32.DEARCRY.THCABBA

該勒索病毒由其它惡意軟件生成或者用戶訪問惡意網(wǎng)站不經(jīng)意下載感染本機(jī)�����,其加密系統(tǒng)中的文件,加密后添加名 .CRYPT�����,其避免加密如下目錄中的文件:

%Windows%

%User Temp%

%Application Data%

對(duì)該病毒的防護(hù)可以從下述鏈接中獲取最新版本的病毒碼:17.209.60

https://console.zbox.filez.com/l/2n6wBS

Microsoft Exchange Server遠(yuǎn)程代碼執(zhí)行漏洞安全風(fēng)險(xiǎn)通告

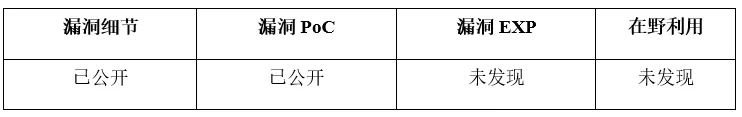

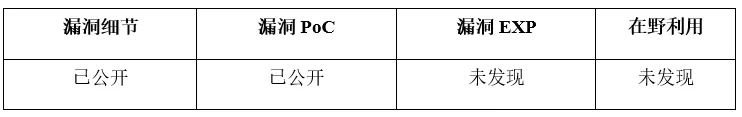

近日���,亞信安全應(yīng)急響應(yīng)中心(亞信安全CERT)監(jiān)測(cè)發(fā)現(xiàn)Microsoft Exchange Server遠(yuǎn)程代碼執(zhí)行漏洞(CVE-2021-42321)相關(guān)利用細(xì)節(jié)及PoC公開在網(wǎng)絡(luò)上���。經(jīng)過身份驗(yàn)證的遠(yuǎn)程攻擊者可利用此漏洞在目標(biāo)服務(wù)器上執(zhí)行任意代碼。該漏洞CVSS 3.0評(píng)分為8.8分���,屬于高危漏洞��,亞信安全CERT建議所有使用Microsoft Exchange Server進(jìn)行郵件收發(fā)管理的客戶及時(shí)更新軟件�����。

伊朗加油站“襲擊”事件剛剛平息�����,航空公司又成“幸運(yùn)兒”

據(jù)最新消息披露����,近期,伊朗最大的私營(yíng)航空公司之一馬漢航空公司遭遇了網(wǎng)絡(luò)攻擊��,導(dǎo)致其官方網(wǎng)站離線��。嚴(yán)重的是�,公司內(nèi)部數(shù)據(jù)存在泄露的可能����。

此次網(wǎng)絡(luò)攻擊對(duì)該公司的打擊似乎沒有外界預(yù)期的嚴(yán)重。攻擊事件發(fā)生不久后���,該公司立刻在推特上宣稱��,黑客攻擊經(jīng)常發(fā)生���,早已見怪不怪,即使攻擊事件會(huì)造成一些經(jīng)濟(jì)損失���,網(wǎng)站可能會(huì)暫時(shí)無法訪問��,公司也會(huì)保證航班的正常運(yùn)營(yíng)�。

黑色星期五在即,美英聯(lián)合警告“正在被黑客攻擊”

11月26日是本月最后一個(gè)星期五���,黑色星期五購(gòu)物節(jié)即將來臨���。

但就在黑色星期五到來的前夕,英國(guó)國(guó)家網(wǎng)絡(luò)安全中心卻對(duì)4000多家在線商店發(fā)出了警告:“他們的網(wǎng)站正面臨Magecart 攻擊���,黑客會(huì)竊取用戶的付款信息”�����。

Magecart攻擊也叫網(wǎng)絡(luò)瀏覽攻擊���,是互聯(lián)網(wǎng)欺詐的一種形式,通過破壞第三方腳本服務(wù)����、竊取支付信息并將惡意軟件注入到該頁面時(shí),支付頁面就會(huì)受到威脅���,專門用來進(jìn)行Magecart攻擊的代碼不僅能在網(wǎng)頁里�����、隱藏在Java或是PHP腳本文件上分發(fā)�����。

美國(guó)一醫(yī)療機(jī)構(gòu)近60萬名患者個(gè)人信息可能已遭到泄露

美國(guó)猶他州醫(yī)療中心(UIA)近日宣布�����,該機(jī)構(gòu)系統(tǒng)中的數(shù)據(jù)存在泄露風(fēng)險(xiǎn)�,58萬多名患者的個(gè)人信息可能已遭到竊取。

根據(jù)專業(yè)的第三方網(wǎng)絡(luò)安全公司的調(diào)查取證����,入侵者可以獲取包括患者姓名���、住址�����、出生日期�、社保賬號(hào)����、保險(xiǎn)單號(hào)和醫(yī)療信息在內(nèi)的個(gè)人信息�,到目前為止�,UIA還未收到這些數(shù)據(jù)在網(wǎng)上流傳的報(bào)告,但這并不能保證任何被盜數(shù)據(jù)不會(huì)在暗網(wǎng)上的黑客之間私下共享�。

研究員發(fā)現(xiàn)冒充哈薩克斯坦衛(wèi)生部的定向攻擊,可能出于間諜目的

近日��,某安全實(shí)驗(yàn)室發(fā)現(xiàn)了一次冒充哈薩克斯坦衛(wèi)生部的定向攻擊��,攻擊者利用多階段PowerShell惡意文件進(jìn)行攻擊����。攻擊者除了GitHub賬戶外,沒有留下任何其他信息���。無法確認(rèn)攻擊的具體意圖�,猜測(cè)可能是用于監(jiān)視和間諜活動(dòng)��。

攻擊鏈?zhǔn)紫葟拿麨椐掸缨支乍唰蕨荮支擐讧?rar的RAR文件開始����,文件名是俄文“通知”的意思。文件中包含一個(gè)同名的LNK文件�,打開該文件后會(huì)顯示一個(gè)PDF文件來誘騙受害者,PDF文件中是假冒哈薩克斯坦衛(wèi)生部發(fā)布的有關(guān)COVID-19的相關(guān)內(nèi)容。用戶打開后�,后臺(tái)同時(shí)開始執(zhí)行惡意腳本。

歐美地區(qū)現(xiàn)新型Android系統(tǒng)銀行惡意軟件

近日��,相關(guān)網(wǎng)絡(luò)安全公司研究人員公布了一個(gè)新型Android惡意軟件���,它能夠竊取用戶手機(jī)中的銀行賬戶�����。

該軟件被稱為“SharkBot”�,自 2021 年 10 月下旬以來就一直處于活躍狀態(tài)��,其攻擊目標(biāo)是主要是意大利�、英國(guó)和美國(guó)銀行的移動(dòng)端用戶。

此外�,SharkBot還具有其它目前已知的Android 銀行惡意軟件的一些功能�,例如執(zhí)行覆蓋攻擊以竊取登錄憑證和信用卡信息、攔截通過短信發(fā)送的合法銀行通知短信����、啟用鍵盤記錄以及獲得對(duì)設(shè)備的遠(yuǎn)程控制。

為了逃避檢測(cè)和分析�,SharkBot使用了多種反分析技術(shù),包括字符串混淆例程、模擬器檢測(cè)和域生成算法 (DGA)��。