發(fā)布時(shí)間 :2021年11月29日

類型 :勒索軟件

近期��,Magniber勒索病毒事件在全國范圍內(nèi)頻繁爆發(fā)��,導(dǎo)致多地用戶受到攻擊����,受害主機(jī)部分文件被加密。早期的Magniber勒索病毒針對(duì)韓國用戶發(fā)動(dòng)攻擊�����,僅會(huì)加密韓語操作系統(tǒng)���,而隨著分發(fā)范圍擴(kuò)大�����,國內(nèi)用戶也成為該勒索攻擊目標(biāo)��。

亞信安全已經(jīng)截獲此勒索病毒����,并提供有效解決方案。據(jù)悉��,該勒索病毒通過利用Microsoft MSHTML遠(yuǎn)程代碼執(zhí)行漏洞(CVE-2021-40444)進(jìn)行傳播����,當(dāng)用戶訪問掛馬鏈接或打開黑客精心制作的文檔時(shí),均有可能觸發(fā)此漏洞���。

針對(duì)Magniber勒索病毒���,亞信安全信端Officescan/信艙DeepSecurity可以在攻擊發(fā)生的多個(gè)階段檢測(cè)并攔截��。

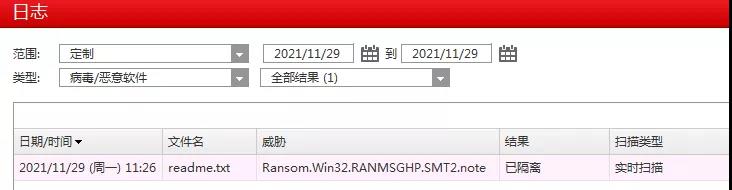

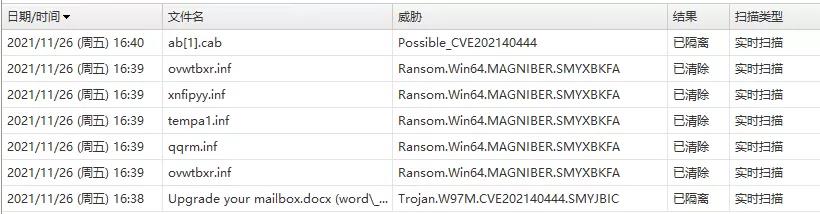

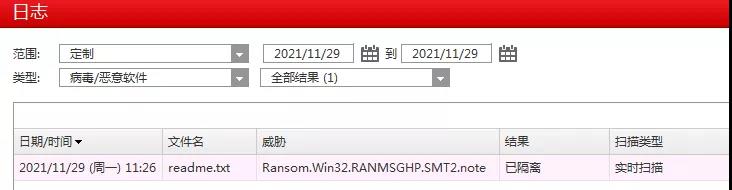

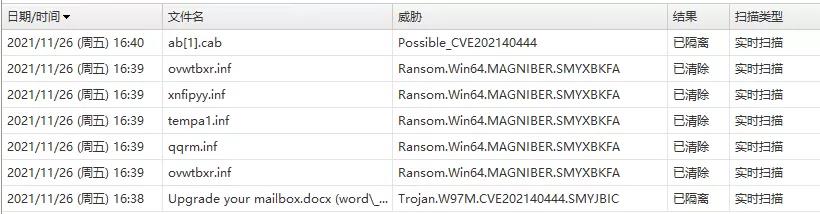

亞信安全病毒碼版本17.211.60����,云病毒碼版本17.211.71,全球碼版本17.211.00 已經(jīng)可以檢測(cè)Magniber勒索病毒inf樣本���、勒索信readme.txt文件����、cab包以及利用漏洞的文檔,請(qǐng)用戶及時(shí)升級(jí)病毒碼版本����;

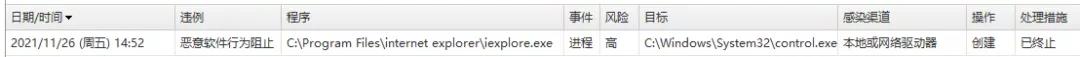

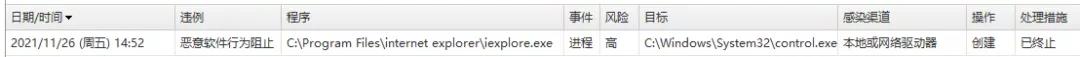

惡意行為監(jiān)控可以有效攔截通過IE調(diào)用control.exe的進(jìn)程創(chuàng)建行為;

亞信安全DDAN沙盒平臺(tái)已經(jīng)可以檢測(cè)該勒索病毒及利用漏洞文檔���;

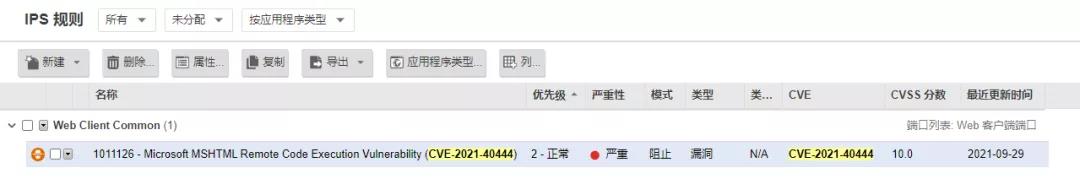

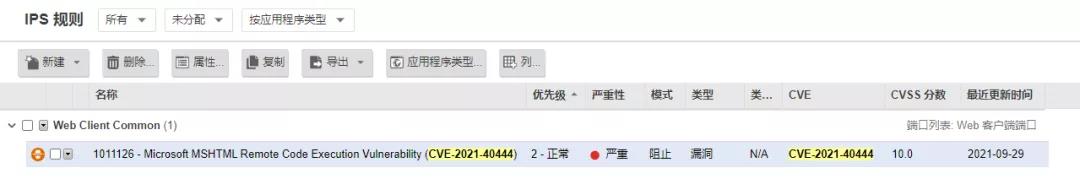

針對(duì)CVE-2021-40444漏洞�����,亞信安全已經(jīng)發(fā)布了對(duì)應(yīng)的DS和OSCE VP檢測(cè)規(guī)則�����,規(guī)則如下:

1011126 - Microsoft MSHTML Remote Code Execution Vulnerability(CVE-2021-40444)

Magniber勒索病毒通過Microsoft MSHTML 遠(yuǎn)程代碼執(zhí)行漏洞進(jìn)行分發(fā)����。當(dāng)受害者訪問掛馬網(wǎng)站或打開黑客精心制作的惡意文檔時(shí)�����,則可能觸發(fā)整個(gè)攻擊鏈���。

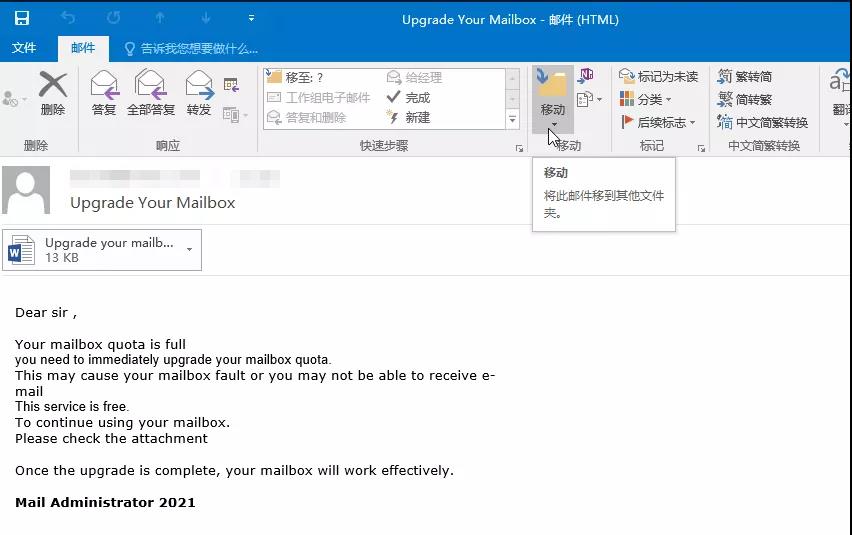

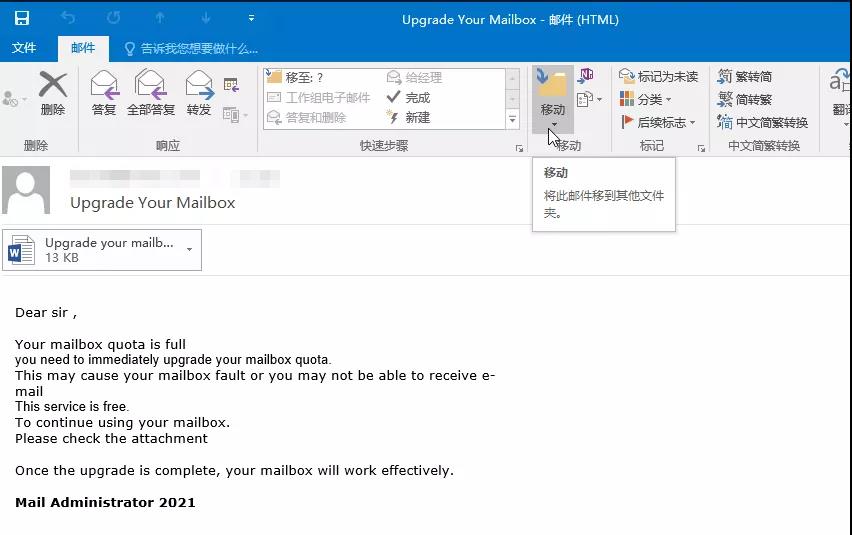

由于此攻擊鏈需要用戶主動(dòng)訪問站點(diǎn)或打開文檔��,因此高危站點(diǎn)及釣魚郵件將會(huì)是主要傳播手段����。

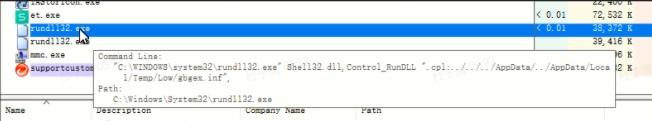

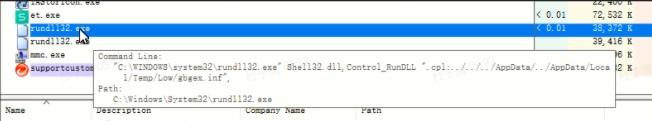

一旦打開文檔并啟用編輯,則可能觸發(fā)漏洞�,將自動(dòng)下載黑客在站點(diǎn)中托管的cab文件,并解壓.inf文件到/AppData/Local/Temp或/AppData/Local/Temp/Low目錄中��,隨后調(diào)用cpl執(zhí)行��。

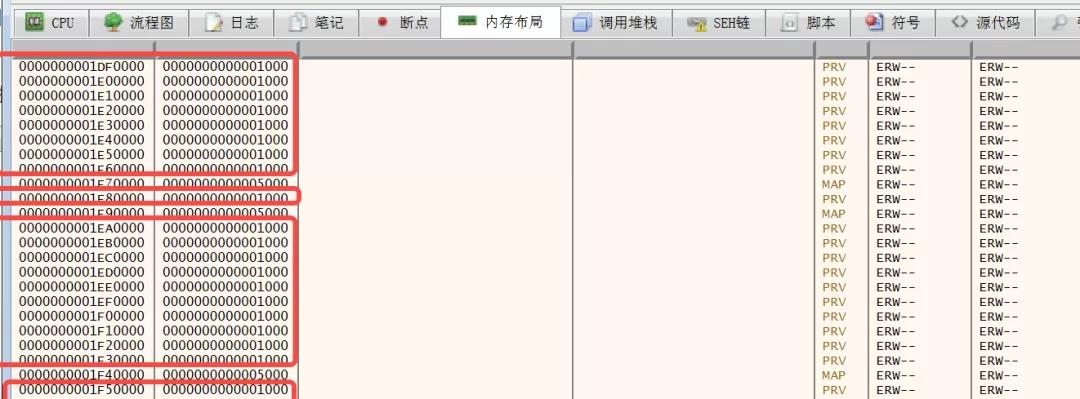

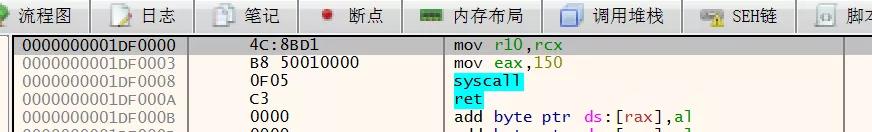

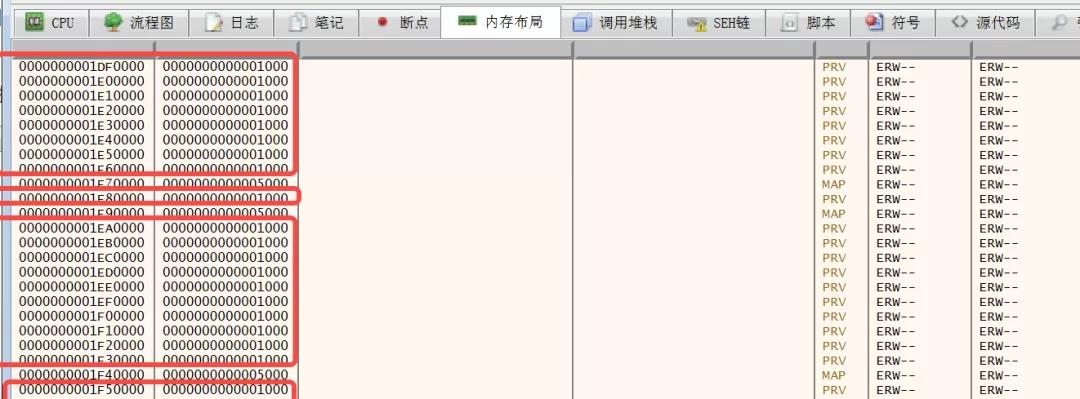

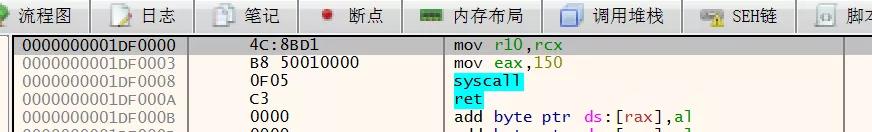

.inf文件為PE格式���,樣本中無導(dǎo)入表���,這對(duì)樣本靜態(tài)分析造成一定困難。經(jīng)過動(dòng)態(tài)分析��,發(fā)現(xiàn)樣本含有較多花指令��,通過SSDT表調(diào)用Windows API實(shí)現(xiàn)代碼邏輯��。

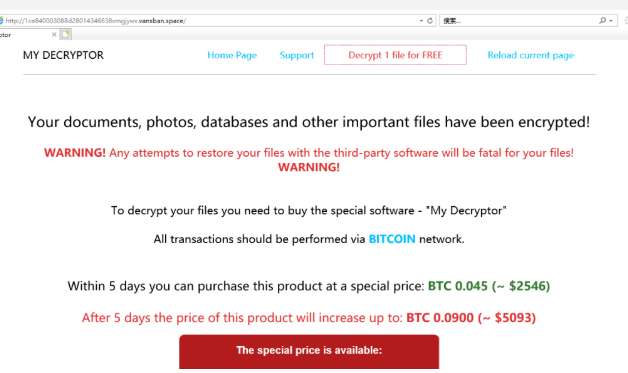

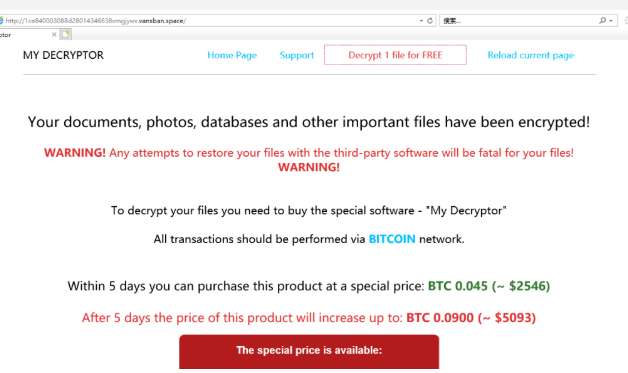

加密完成后�����,主機(jī)會(huì)訪問勒索站點(diǎn):

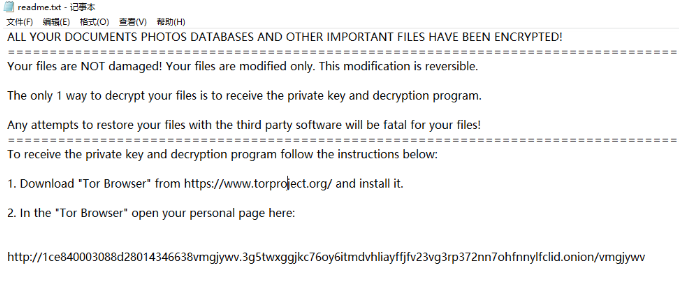

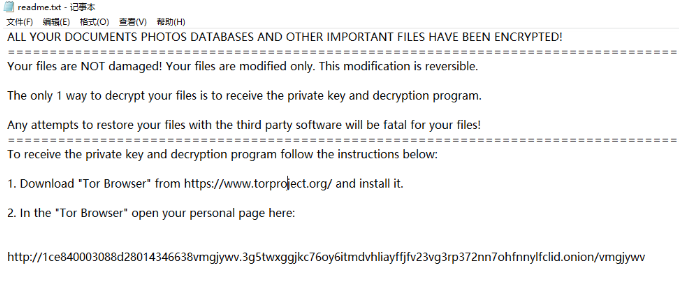

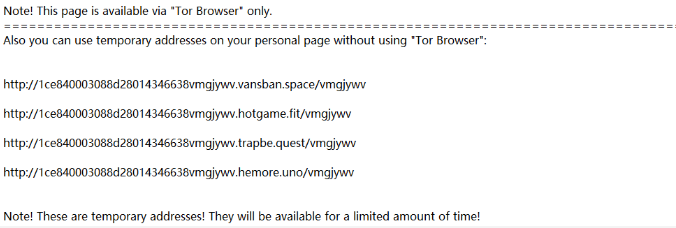

彈出readme.txt�,該文件已經(jīng)被亞信安全檢測(cè)為Ransom.Win32.RANMSGHP.SMT2.note:

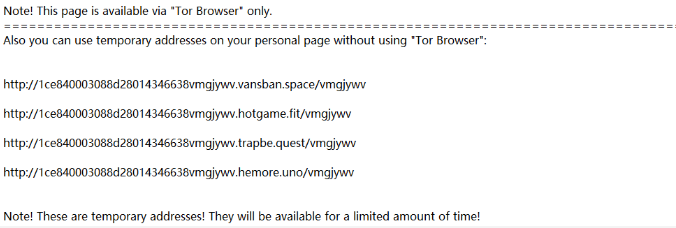

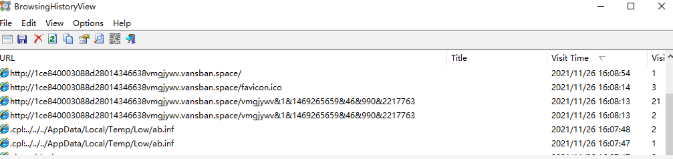

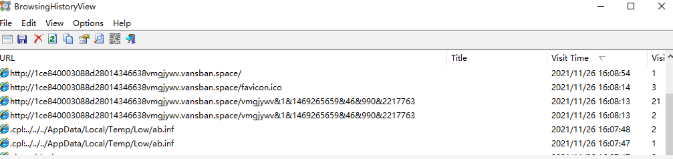

通過查看瀏覽器歷史記錄,可以發(fā)現(xiàn)利用上述漏洞的蛛絲馬跡:

打開系統(tǒng)自動(dòng)更新�,并檢測(cè)更新進(jìn)行安裝;

不要隨意點(diǎn)擊來歷不明的Office文檔���,將Office默認(rèn)設(shè)置“受保護(hù)的視圖”����;

不要點(diǎn)擊來源不明的郵件以及附件����;

不要點(diǎn)擊來源不明的郵件中包含的鏈接;

請(qǐng)到正規(guī)網(wǎng)站或者應(yīng)用商店下載程序�;

采用高強(qiáng)度的密碼,避免使用弱口令密碼�����,并定期更換密碼�����;

盡量關(guān)閉不必要的端口;

盡量關(guān)閉不必要的網(wǎng)絡(luò)共享��;

請(qǐng)注意備份重要文檔����。備份的最佳做法是采取3-2-1規(guī)則,即至少做三個(gè)副本�,用兩種不同格式保存,并將副本放在異地存儲(chǔ)���。