發(fā)布時(shí)間 :2021年12月02日

類(lèi)型 :勒索軟件

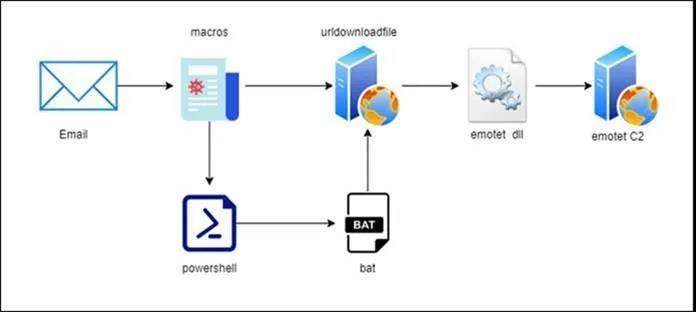

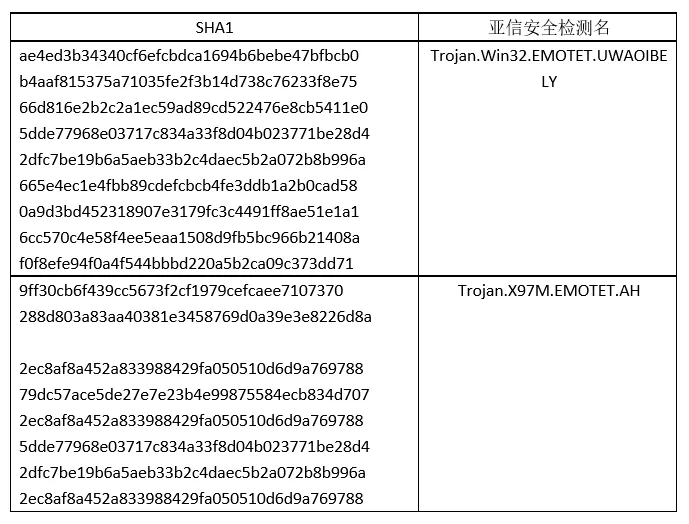

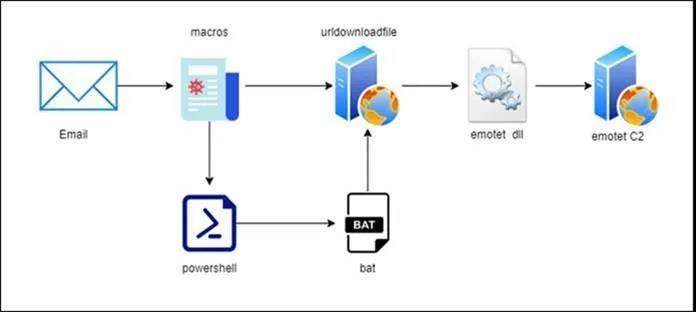

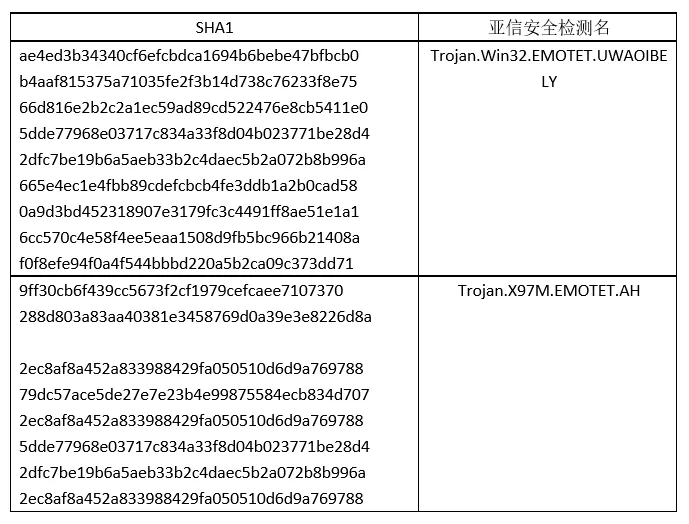

近日,亞信安全偵測(cè)到大量垃圾郵件攻擊事件�����,攻擊者會(huì)在垃圾郵件中放入帶有宏病毒的文檔,其通過(guò)使用宏4.0加密來(lái)增加分析難度��。其宏代碼會(huì)外聯(lián)惡意鏈接后下載dll文件�。該dll文件經(jīng)分析確認(rèn)為Emotet家族木馬。目前亞信安全新版本病毒碼已支持檢測(cè)��,WRS已經(jīng)可以攔截Emotet木馬相關(guān)URL��。

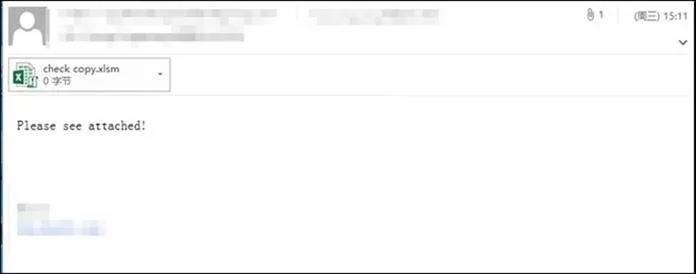

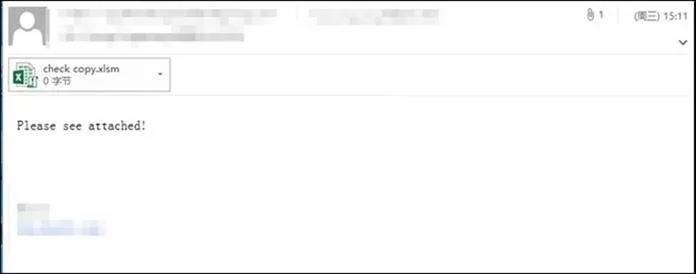

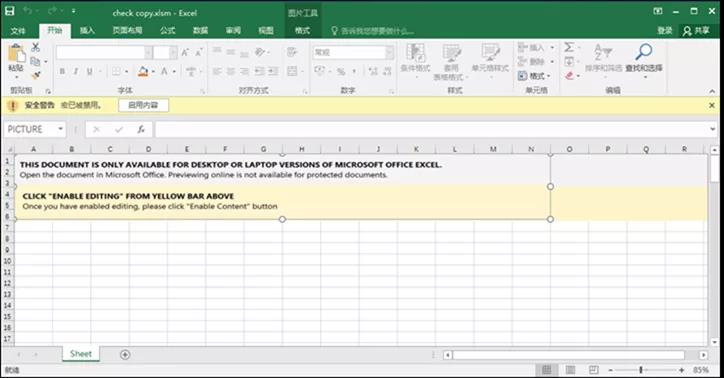

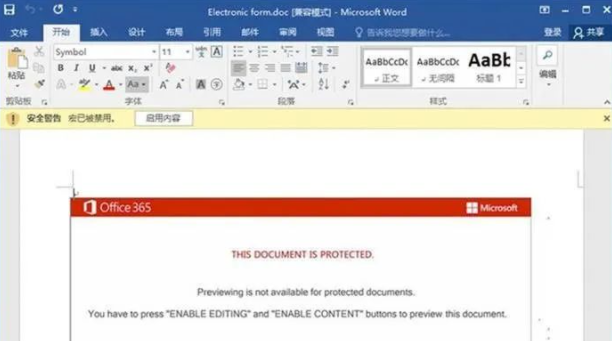

Emotet是一種計(jì)算機(jī)惡意軟件程序�,最初是作為一種銀行木馬病毒開(kāi)發(fā)的。其目的是訪問(wèn)外部設(shè)備并監(jiān)視敏感的私有數(shù)據(jù)���。其主要通過(guò)垃圾電子郵件傳播���。相應(yīng)的電子郵件包含惡意鏈接或受感染的文檔���。如果點(diǎn)擊下載文檔或打開(kāi)鏈接����,則會(huì)自動(dòng)下載惡意軟件到計(jì)算機(jī)上��。這些電子郵件看起來(lái)非常真實(shí),因此Emotet的受害者眾多��,如下是典型攻擊郵件樣例:

√ 亞信安全病毒碼版本17.225.60��,云病毒碼版本17.225.71��,全球碼版本17.225.00已經(jīng)可以檢測(cè)�����,請(qǐng)用戶及時(shí)升級(jí)病毒碼版本��。

√ 亞信安全WRS已經(jīng)可以攔截Emotet木馬相關(guān)URL�����。

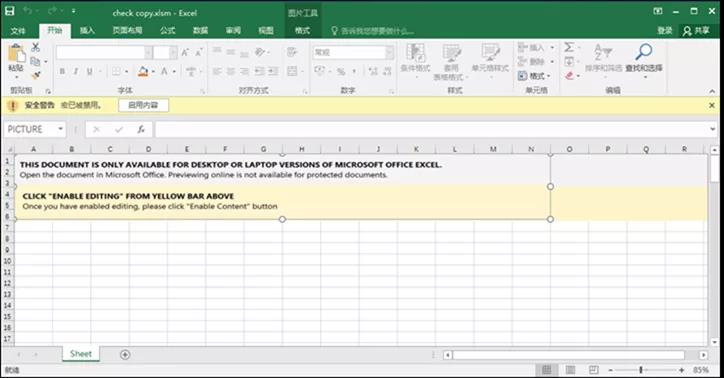

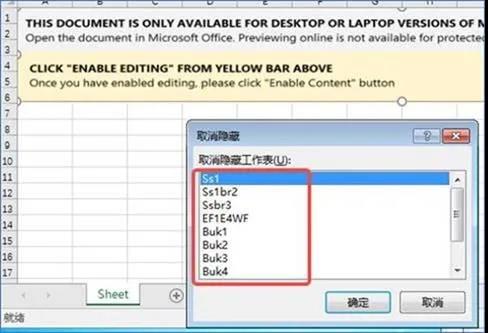

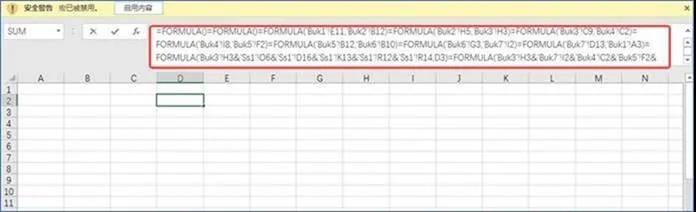

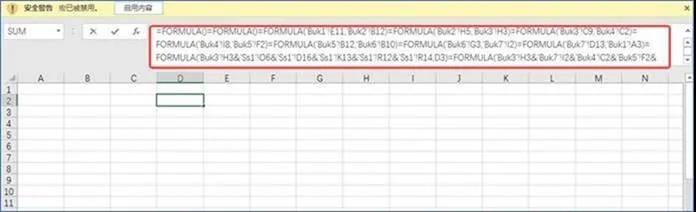

Excel類(lèi)的Emotet主要使用了宏4.0����,不同于以往宏病毒,宏4.0的解析需要拼接單元格中的字符來(lái)還原:

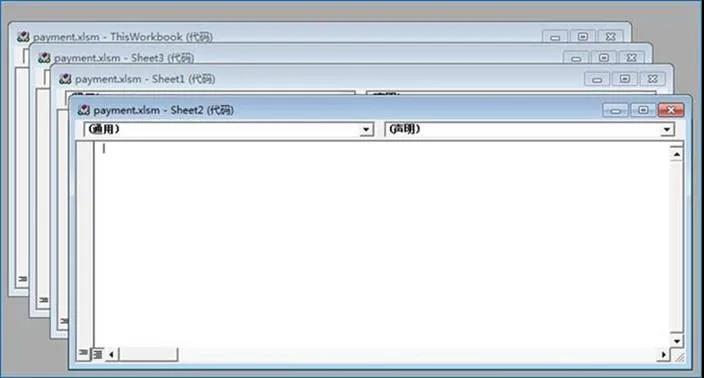

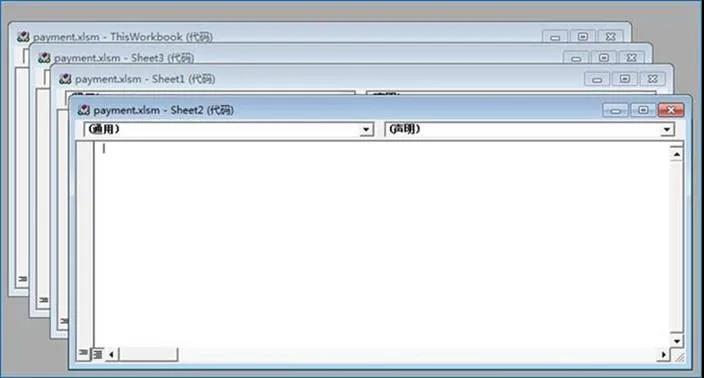

打開(kāi)宏病毒會(huì)發(fā)現(xiàn)其宏代碼界面為空:

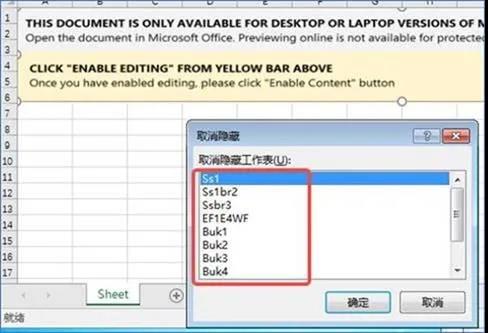

樣本中存在大量的隱藏sheet�,其惡意代碼均隱藏其中。

通過(guò)解析資源���,我們可以到其會(huì)調(diào)用urldownloadfile外聯(lián)地址并下載dll文件執(zhí)行。

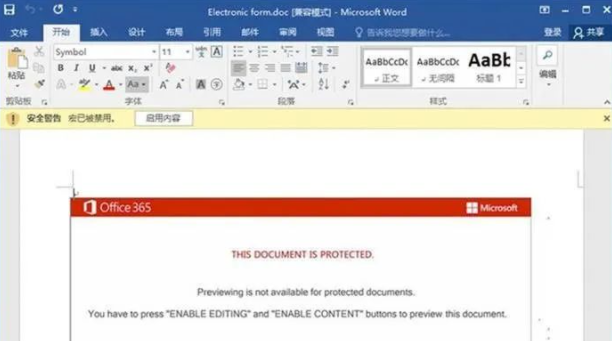

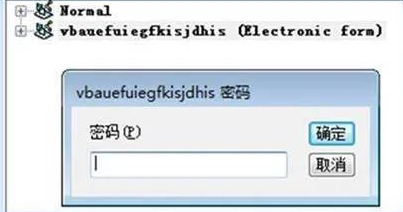

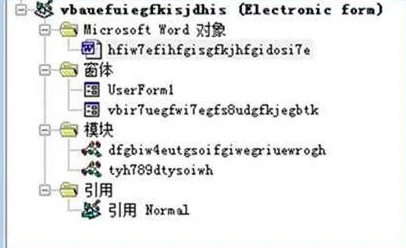

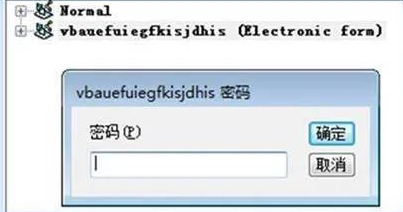

Doc類(lèi)文檔會(huì)把自身的project進(jìn)行加密:

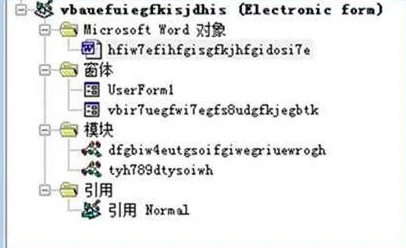

打開(kāi)其vba界面會(huì)發(fā)現(xiàn)可疑project,并且被加密���,以此來(lái)保護(hù)宏代碼:

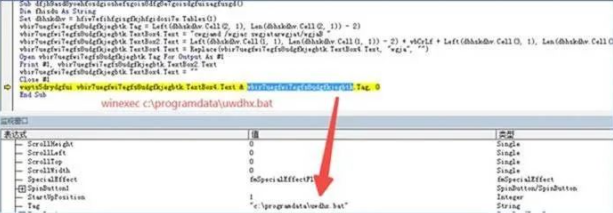

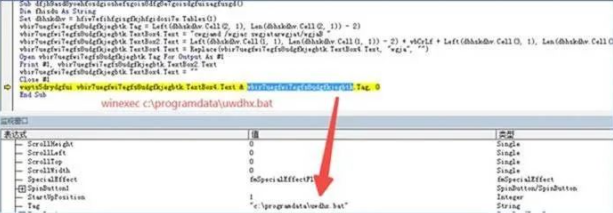

經(jīng)過(guò)破解得到其project代碼主要是在關(guān)閉文檔時(shí)執(zhí)行釋放的bat文件:

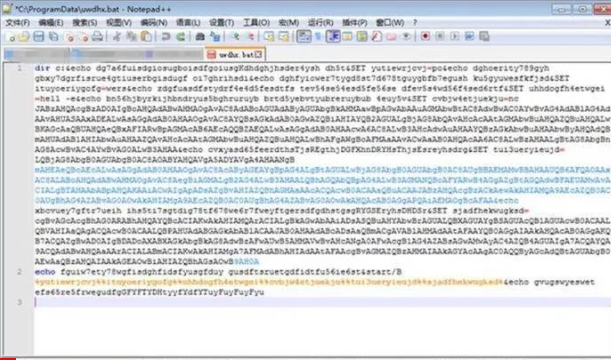

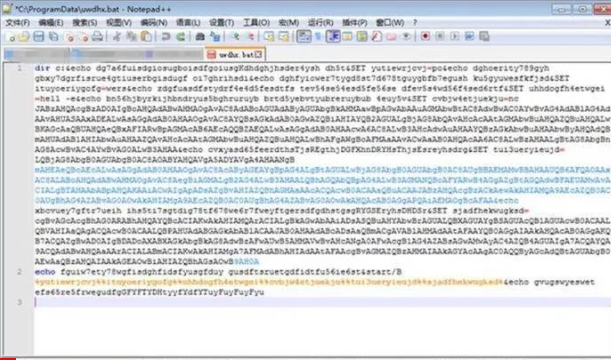

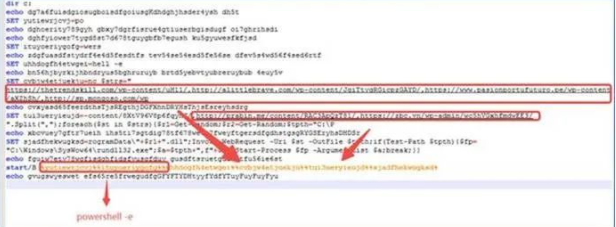

Bat文件經(jīng)過(guò)base64加密混淆:

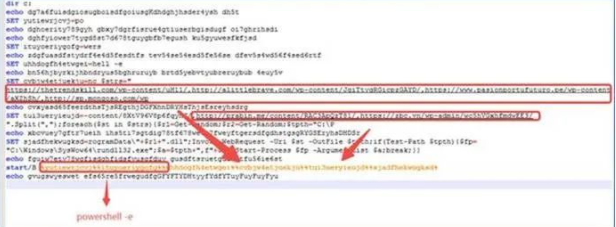

經(jīng)解密后發(fā)現(xiàn)bat其行為是調(diào)用powershell外聯(lián)惡意地址下載dll后執(zhí)行��,下載的dll均經(jīng)過(guò)隨機(jī)字符串命名。

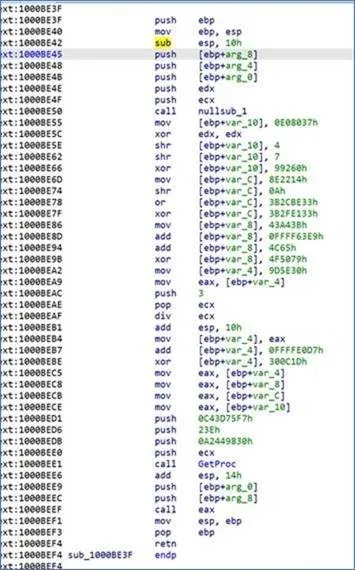

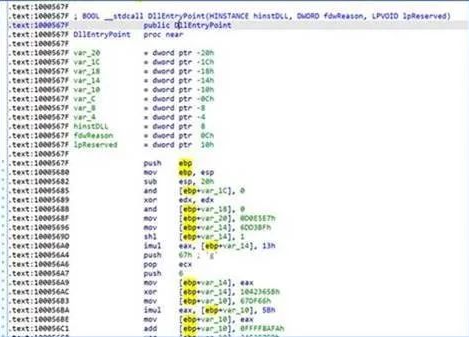

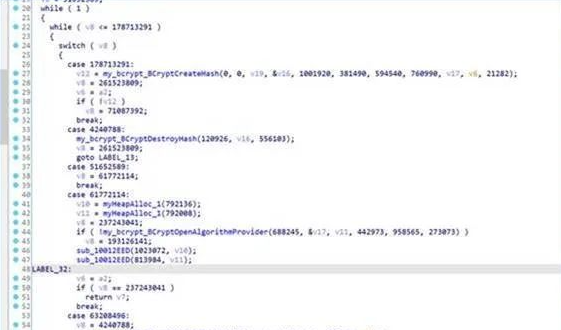

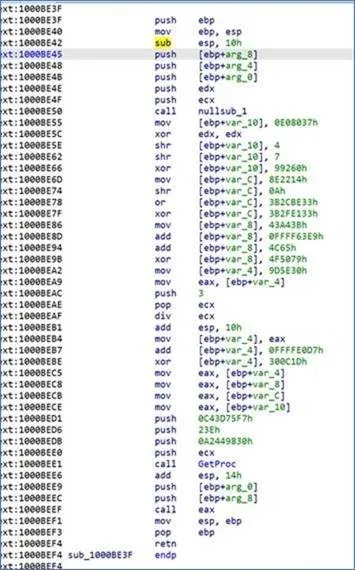

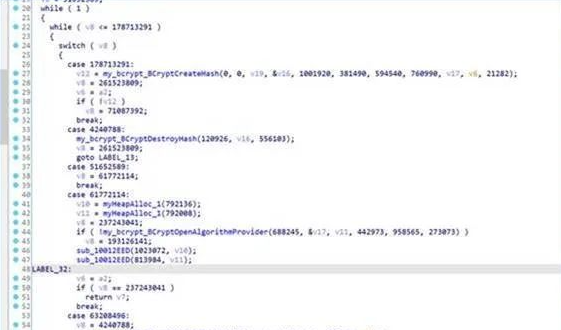

最終執(zhí)行樣本名為隨機(jī),besta.ocx為初始名稱(chēng)����,其由宏病毒母體釋放�����,之后以參數(shù)44531.6803328704通過(guò)rundll32運(yùn)行�,運(yùn)行后,經(jīng)過(guò)數(shù)分鐘延時(shí)�����,再次以子進(jìn)程重新執(zhí)行自身C:\Windows\SysWOW64\besta.ocx。延時(shí)后����,釋放代碼,代碼經(jīng)過(guò)加密處理��,對(duì)所有api及參數(shù)進(jìn)行加密保護(hù)�,形如以下代碼:

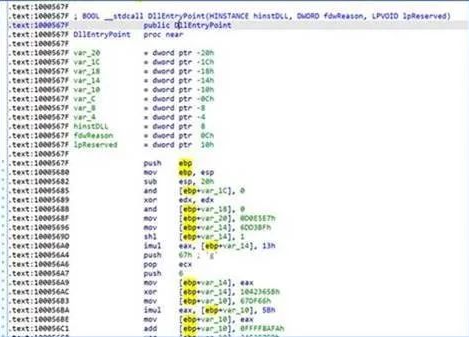

釋放的代碼為新的dll:

在聯(lián)網(wǎng)的情況下�,釋放自身文件到以下目錄的隨機(jī)路徑:

C:\Windows\SysWOW64\Afarrpbjz\ykunaogriwtv.vkj

延遲后,第三次以子進(jìn)程重新執(zhí)行自身:

C:\Windows\SysWOW64\rundll32.exe "C:\Windows\SysWOW64\Afarrpbjz\ykunaogriwtv.vkj",Psgip

之后第四次執(zhí)行自身:

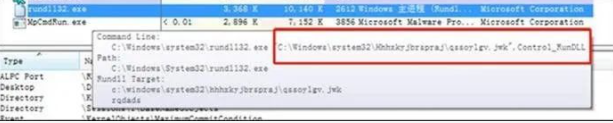

C:\Windows\SysWOW64\rundll32.exe "C:\Windows\SysWOW64\Afarrpbjz\ykunaogriwtv.vkj",Control_RunDLL

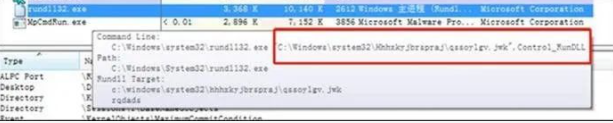

Dll經(jīng)過(guò)多次運(yùn)行后會(huì)釋放到C:\Windows\System32\Hhhxkyjbrspraj\[random]����,實(shí)際還是文件自身:

在這一次中,開(kāi)始執(zhí)行后門(mén)功能:

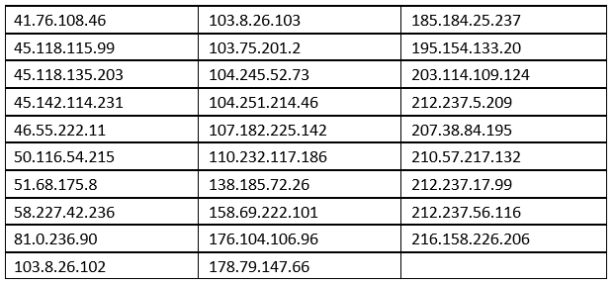

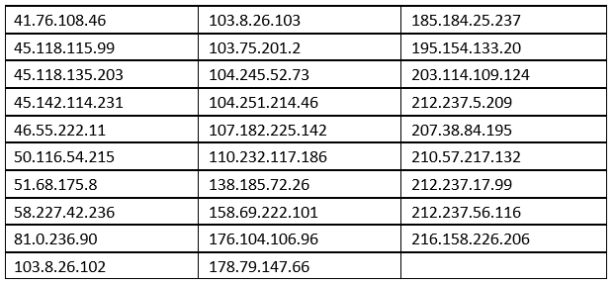

① 執(zhí)行C:\Windows\system32\ipconfig /renew刷新ip后開(kāi)始嘗試連接下列服務(wù)器:

② 流量使用https(8080端口)�����,內(nèi)容經(jīng)過(guò)bcypt加密:

③ 當(dāng)服務(wù)器連接成功后����,上報(bào)本機(jī)信息,接收指令�,開(kāi)始后門(mén)C&C���。

√ 不要點(diǎn)擊來(lái)源不明的郵件以及附件�����;

√ 不要點(diǎn)擊來(lái)源不明的郵件中包含的鏈接;

√ 不要隨意點(diǎn)擊來(lái)歷不明的office文檔���,將Office默認(rèn)設(shè)置“受保護(hù)的視圖”�;

√ 打開(kāi)系統(tǒng)自動(dòng)更新,并檢測(cè)更新進(jìn)行安裝��;

√ 請(qǐng)到正規(guī)網(wǎng)站或者應(yīng)用商店下載程序����;

√ 采用高強(qiáng)度的密碼,避免使用弱口令密碼��,并定期更換密碼���;

√ 盡量關(guān)閉不必要的端口;

√ 盡量關(guān)閉不必要的網(wǎng)絡(luò)共享���;

URL

hxxps[:]//thetrendskill[.]com/wp-content

hxxp[:]//alittlebrave[.]com/wp-content

hxxps[:]//www[.]pasionportufuturo[.]pe

hxxp[:]//sp[.]mongoso[.]com/wp-content

hxxp[:]//prabin[.]me/content

hxxps[:]//zbc[.]vn/wp-admin

hxxp[:]//www[.]thebanditproject[.]com/wp-content

hxxp[:]//sterileinstrument[.]com/sterilematrix_mf

hxxps[:]//www[.]radio-galaxia[.]us

hxxp[:]//gronninggrafisk[.]dk

hxxp[:]//multilifecapsule[.]com

hxxp[:]//sierraendurancesports[.]com