發(fā)布時(shí)間 :2021年09月09日

類型 :勒索軟件

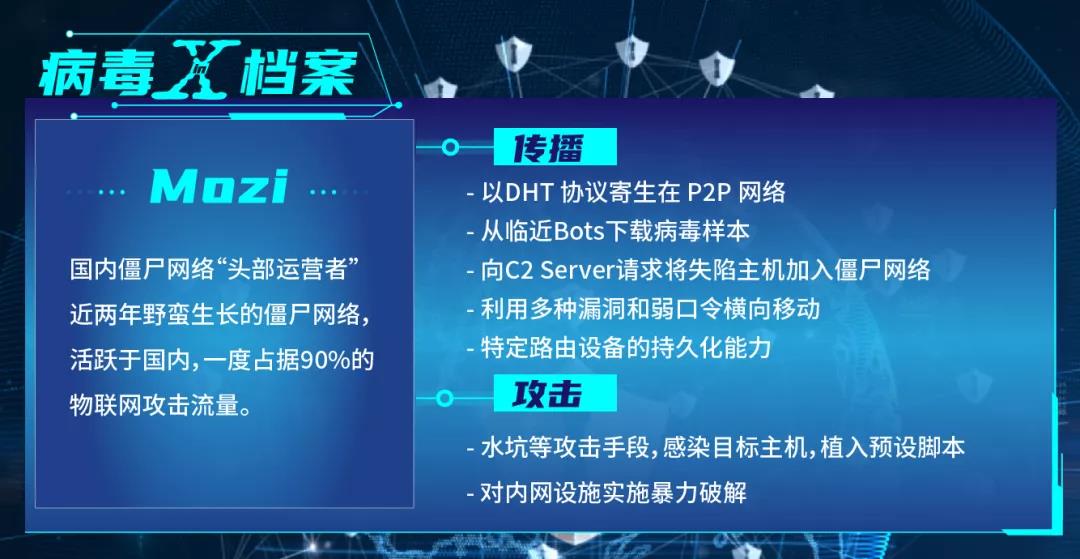

Mozi僵尸網(wǎng)絡(luò)攻擊再現(xiàn)

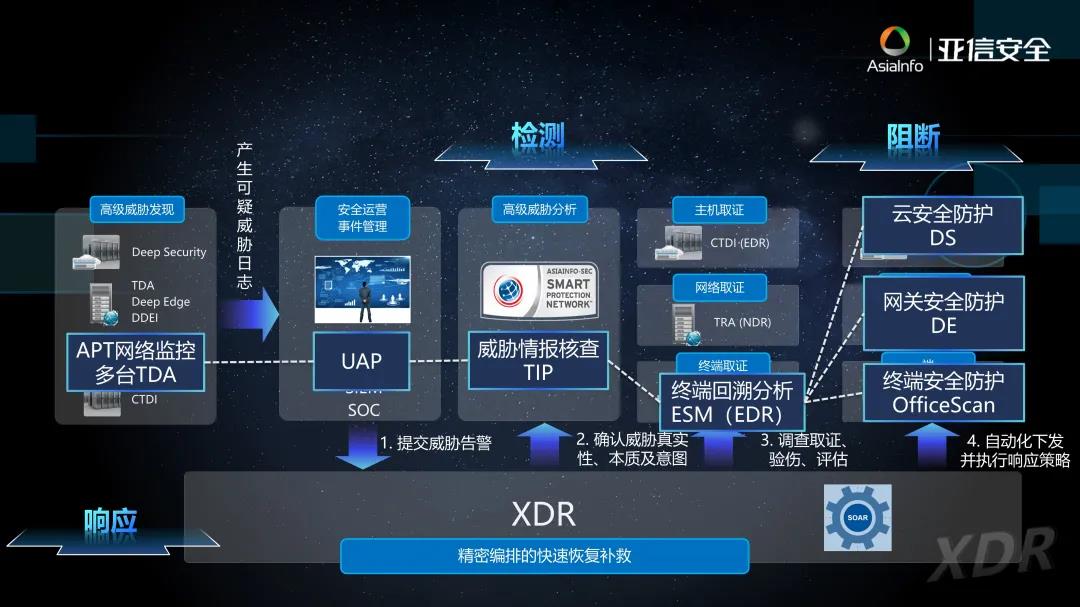

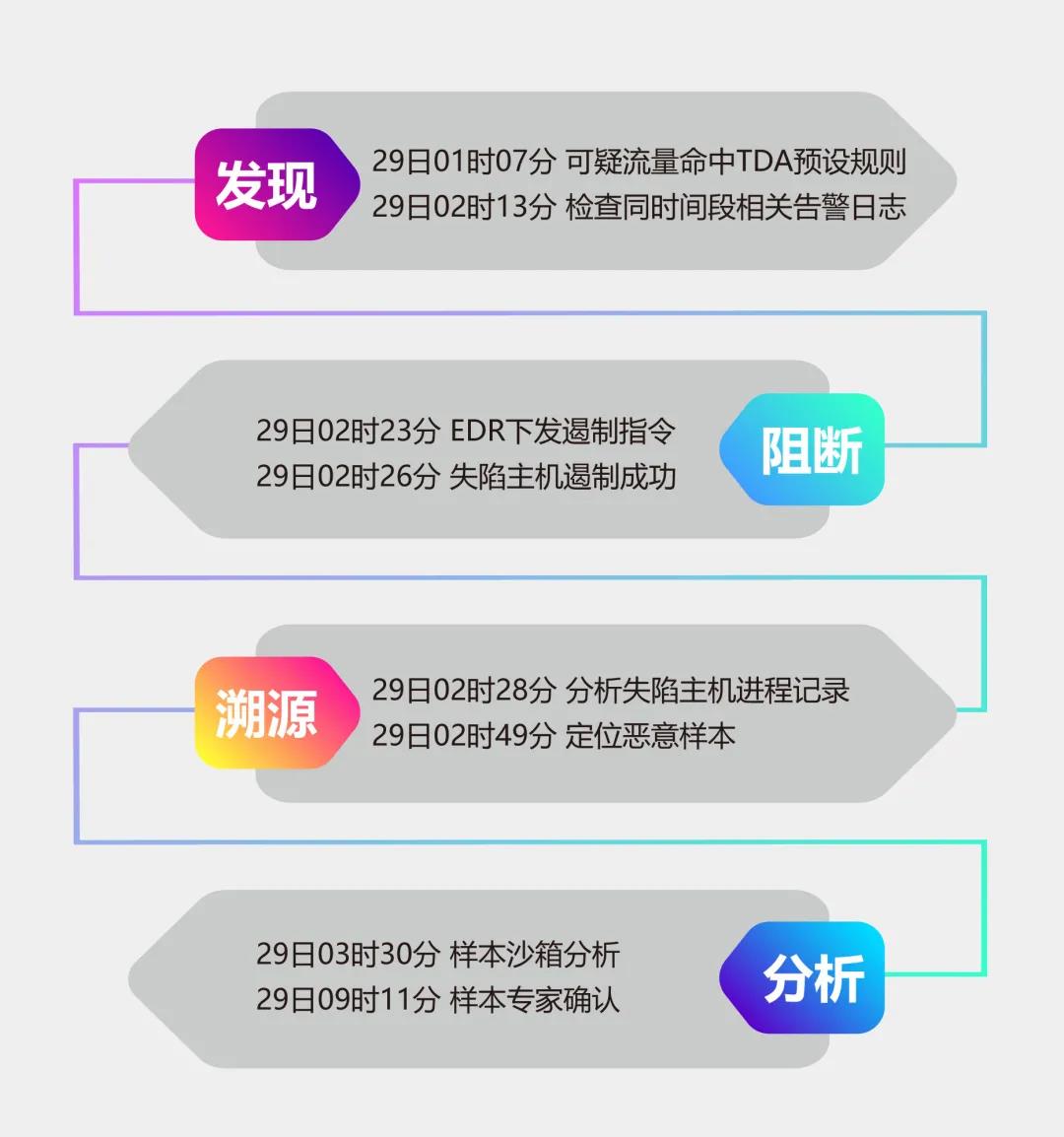

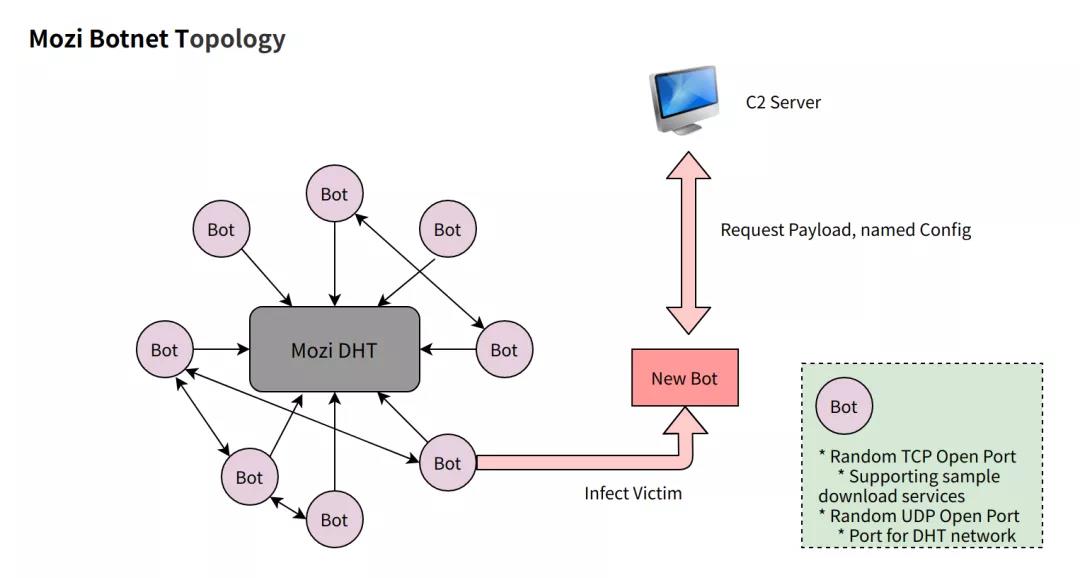

突發(fā) > 8月29日1時(shí)��,亞信安全專家運(yùn)維團(tuán)隊(duì)接到告警�,用戶內(nèi)網(wǎng)環(huán)境的XDR日志中出現(xiàn)大量可疑流量。

定性 > 1時(shí)07分����,亞信安全鎖定用戶內(nèi)網(wǎng)一臺(tái)設(shè)備,其流量命中P2P僵尸網(wǎng)絡(luò)Mozi的流量特征�����,確定為Mozi僵尸網(wǎng)絡(luò)攻擊��。

處置 > 2時(shí)26分�,亞信安全成功完成失陷主機(jī)的遏制,獲取Mozi樣本��,對(duì)失陷主機(jī)進(jìn)行病毒清除�。

Mozi攻擊事件復(fù)盤

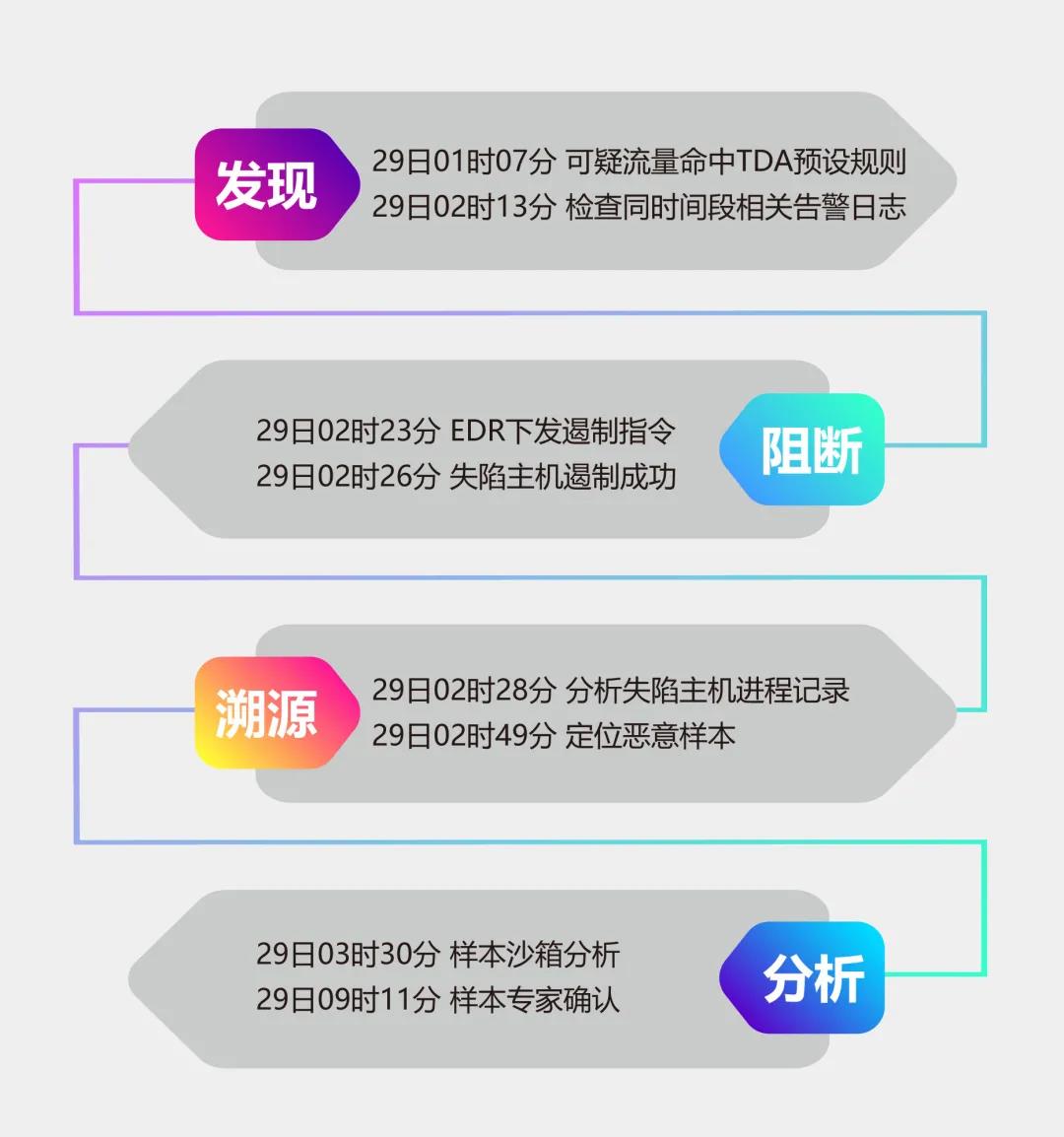

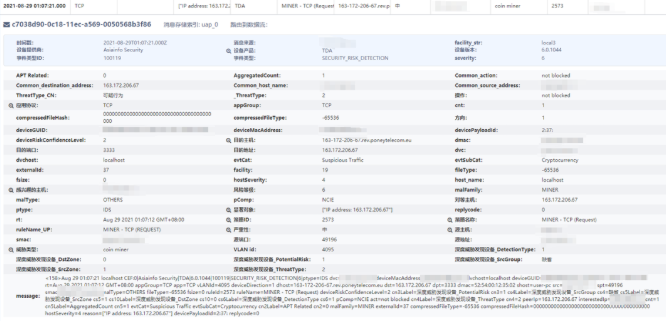

2021年8月29號(hào)凌晨, 亞信安全UAP平臺(tái)所收集的TDA告警日志反映����,預(yù)設(shè)策略“Mozi Botnet DHT Config Sent”被命中

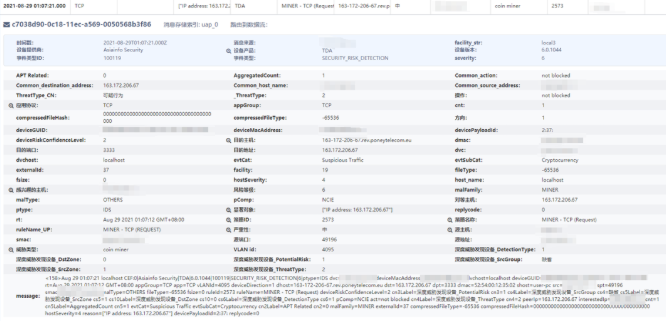

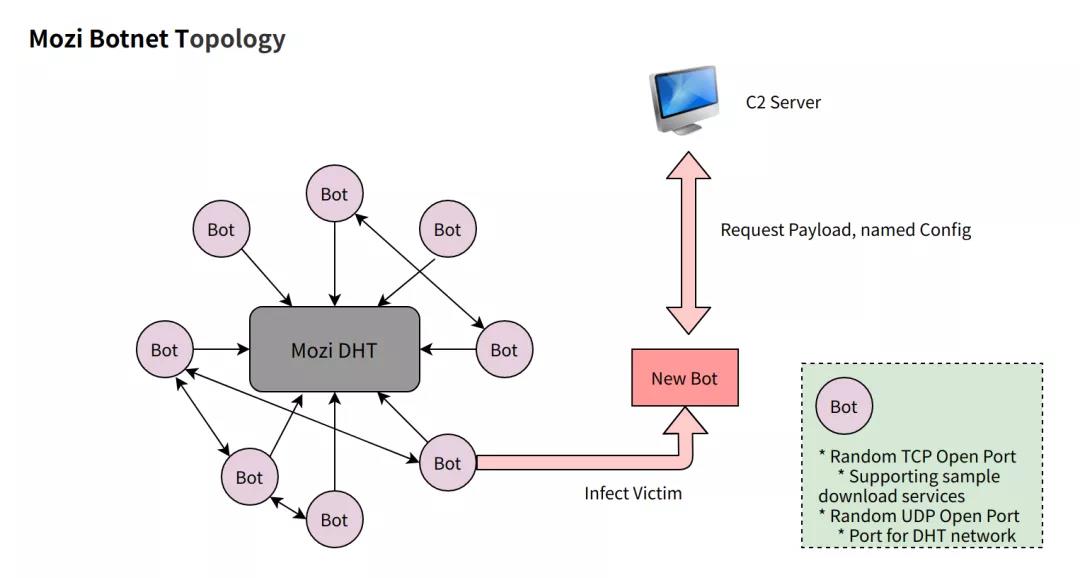

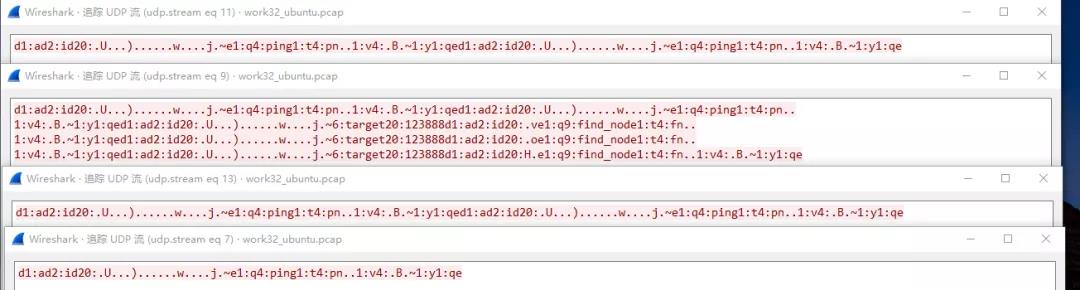

1時(shí)7分14秒,客戶內(nèi)網(wǎng)一臺(tái)設(shè)備嘗試外聯(lián)�,其流量命中P2P僵尸網(wǎng)絡(luò)Mozi的流量特征。正在向182.124.24[.]231發(fā)送請(qǐng)求�����,等待C2 Server (Mozi Master)下發(fā)名為Config的有效載荷����。

29日凌晨2時(shí)13分,排查臨近bitorrent流量相近時(shí)間段告警���,定位到該主機(jī)在該時(shí)段的相關(guān)可疑流量日志��。其中包含多條FTP流量告警和一條TCP流量告警���。發(fā)生在同一時(shí)間段的FTP可疑流量,其目的主機(jī)名皆為化名“user-pc”的內(nèi)網(wǎng)設(shè)備��。展開后的FTP告警詳情顯示���,命中的策略描述同為“Unsuccessful logon - FTP”�;判斷攻擊者嘗試對(duì)主機(jī)進(jìn)行暴力破解��。

同一時(shí)間��,內(nèi)網(wǎng)設(shè)備“user-pc”嘗試外聯(lián)名為“163-172-206-67.rev.poneytelecom[.]eu”的設(shè)備,該TCP流量被規(guī)則命中��,提示“Miner-TCP (REQUEST)”�;亞信安全專家確定,攻擊者嘗試將失陷主機(jī)用于非法挖礦�,以謀取直接利益。

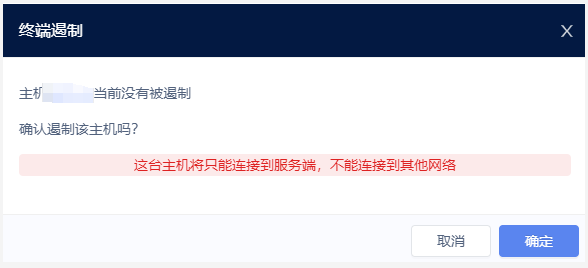

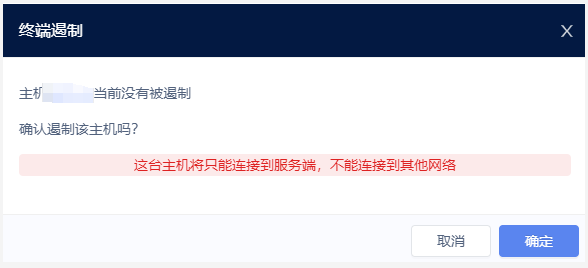

2時(shí)23分�����,鑒于用戶的內(nèi)網(wǎng)設(shè)備安裝有亞信安全EDR Agent�����,在SaaS管理端確認(rèn)失陷主機(jī)內(nèi)的agent仍處于在線狀態(tài)后�����。亞信安全專家向失陷設(shè)備發(fā)送遏制指令�,控制威脅的源頭,防止病毒橫向傳播�����。

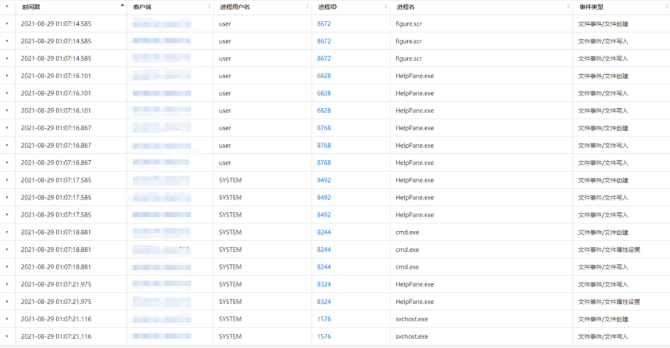

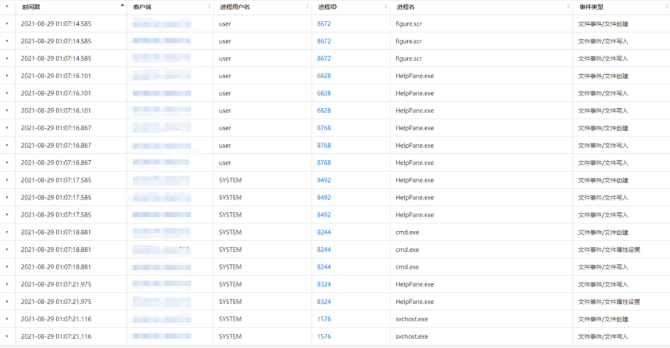

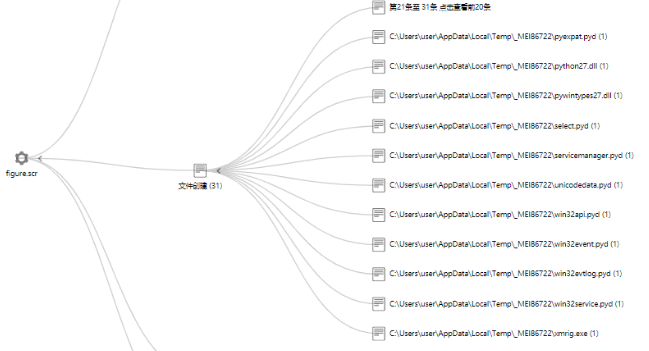

2時(shí)26分,管理端顯示失陷主機(jī)遏制成功���;亞信安全專家通過EDR SaaS內(nèi)置的調(diào)查分析功能進(jìn)一步定位惡意軟件����;搜索失陷主機(jī)的過往進(jìn)程記錄����,通過事件時(shí)間節(jié)點(diǎn)�����,找到相近時(shí)間戳下的進(jìn)程����。搜索結(jié)果如下,在29日1時(shí)07分���,一個(gè)名為figure.scr的文件執(zhí)行��,觸發(fā)了一系列操作�。

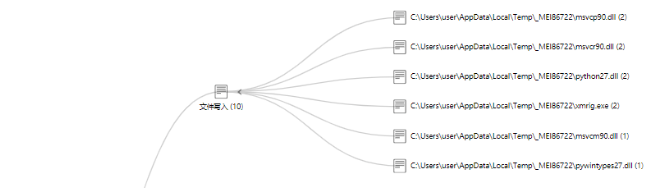

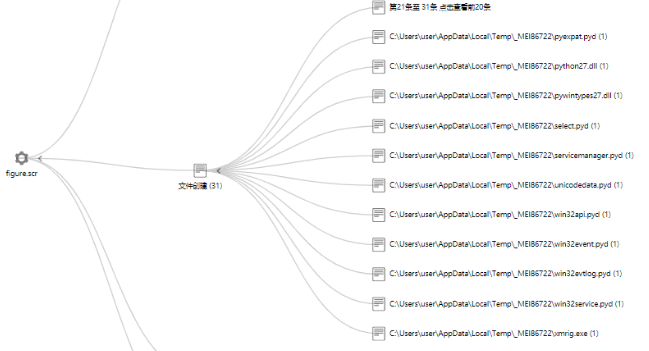

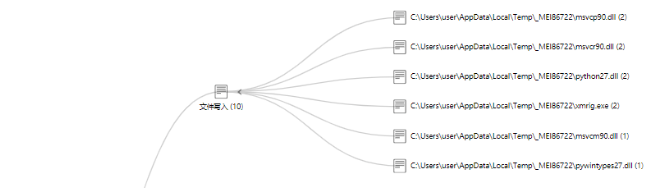

提取EDR SaaS的進(jìn)程樹�,更明晰的展現(xiàn)了該可執(zhí)行文件的行為;從其釋放的大量pyd文件�����,初步判斷,該Mozi樣本是一個(gè)由pyinstaller打包的可執(zhí)行文件����,位于%TEMP%\figure\路徑下。

29日2時(shí)49分�����,亞信安全專家登錄失陷主機(jī)����,獲取到figure.scr的Mozi樣本;并對(duì)失陷主機(jī)進(jìn)行病毒清除����。

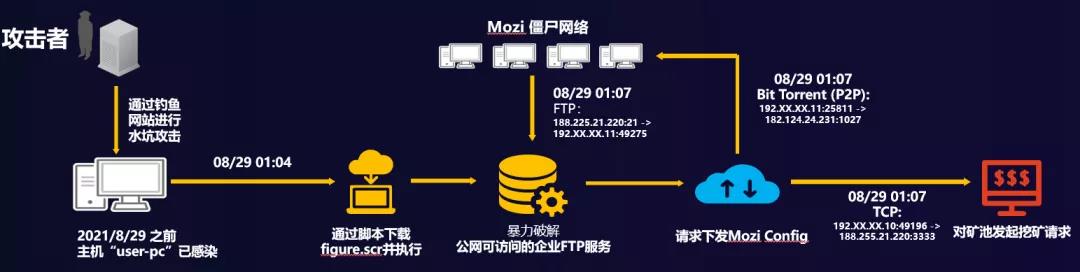

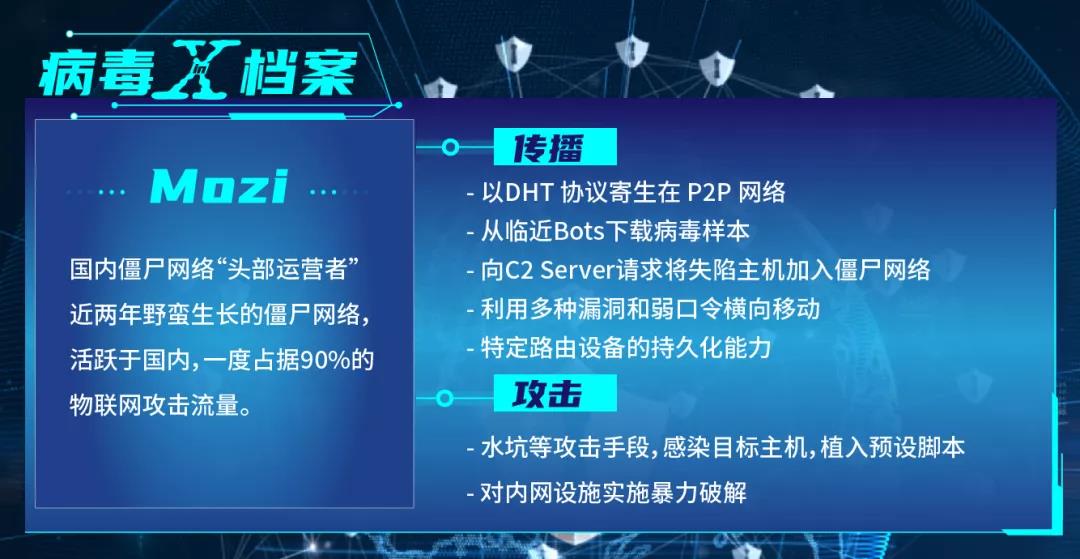

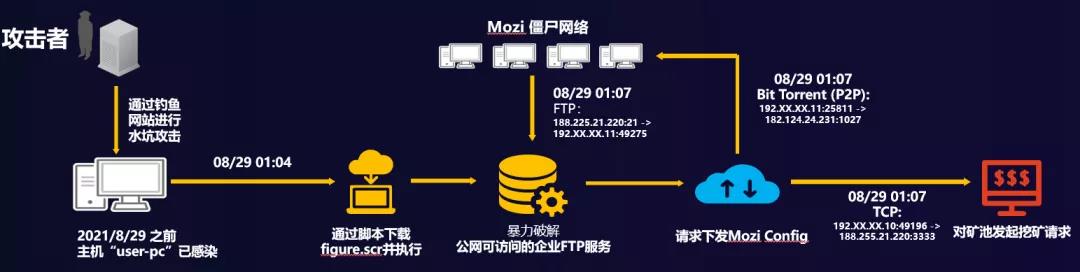

回顧攻擊,Mozi的攻擊者首先通過水坑攻擊感染目標(biāo)主機(jī)�����,并植入預(yù)設(shè)腳本��,以定時(shí)下載并執(zhí)行Mozi樣本figure.scr;執(zhí)行后��,Mozi僵尸網(wǎng)絡(luò)中的Bots開始對(duì)客戶網(wǎng)絡(luò)中可訪問的FTP服務(wù)實(shí)施暴力破解��;同時(shí)��,失陷主機(jī)向C2 Server (Mozi Master) 發(fā)起請(qǐng)求�,要求下發(fā)名為Config的有效載荷,獲取Mozi惡意樣本的下載地址��,以達(dá)到將失陷主機(jī)囊括入僵尸網(wǎng)絡(luò)的目的��;此外��,失陷主機(jī)執(zhí)行挖礦指令����,向礦池發(fā)送TCP請(qǐng)求��。

病毒樣本分析

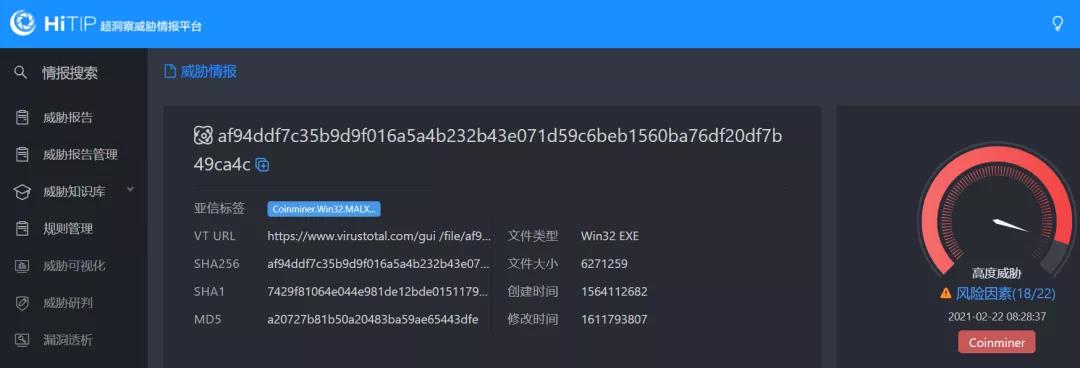

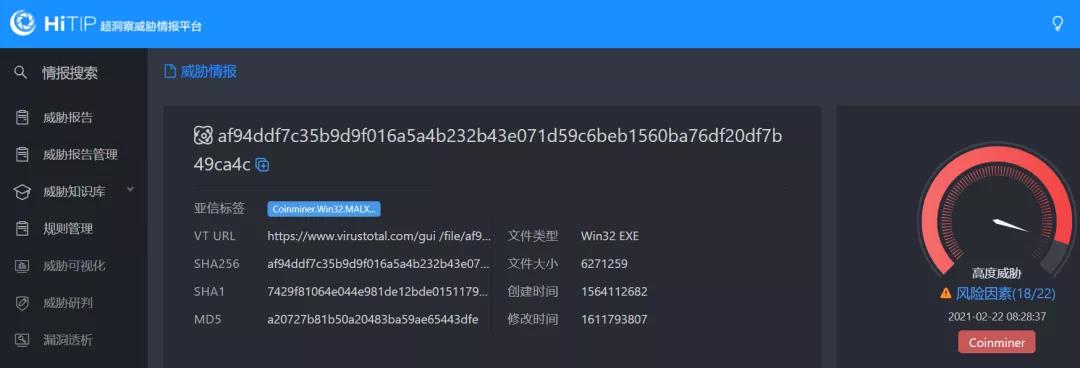

計(jì)算樣本的File ID后����,在超洞察威脅威脅情報(bào)平臺(tái)上查詢?cè)摌颖荆l(fā)現(xiàn)該惡意文件被標(biāo)注為Coinminer.Win32.MALXMR.TIAOODEL���。

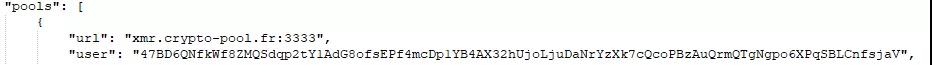

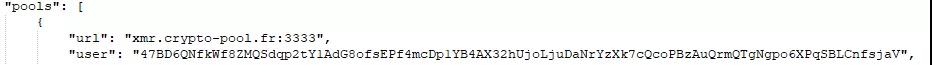

將現(xiàn)有樣本投入沙箱���,從釋放的文件中挖掘出犯罪團(tuán)伙的礦池地址�����,錢包信息和選用的礦機(jī)樣本���;根據(jù)威脅情報(bào),所釋放的可執(zhí)行文件xmrig.exe (sha256: 4bf737b29ff521bc263eb1f2c1c5ea04b47470cccd1beae245d98def389929bd) 是一款開源門羅幣礦機(jī)���,犯罪分子意圖將失陷設(shè)備連入礦池�,執(zhí)行挖礦操作��,并把所得收益存入預(yù)設(shè)錢包��。

(礦池和錢包信息)

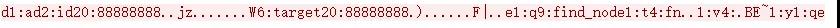

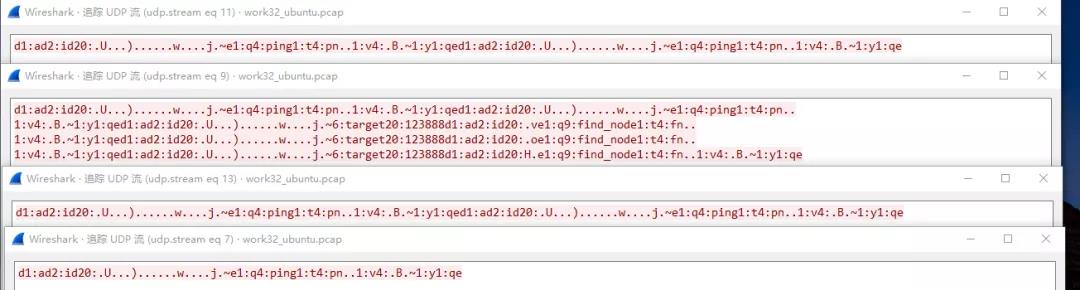

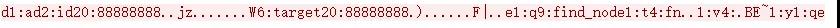

對(duì)比過往樣本分析產(chǎn)生的流量�����,發(fā)現(xiàn)該樣本流量中有明顯的Mozi僵尸網(wǎng)絡(luò)通信特征�����。流量對(duì)比如下所示:

(此次事件樣本的udp通信流量)

(過往Mozi樣本流量)

結(jié)合過往事件,Mozi傳播過程中����,目標(biāo)主機(jī)將向僵尸網(wǎng)絡(luò)請(qǐng)求下發(fā)Config文件,以獲取惡意樣本下載地址�����;Bots節(jié)點(diǎn)�����,對(duì)目標(biāo)主機(jī)嘗試暴力破解或漏洞利用���,目的是從該Bot已知的地址下載惡意樣本;在受感染設(shè)備上執(zhí)行Mozi樣本��,使其加入P2P僵尸網(wǎng)絡(luò)����,并在C2 Server的命令下執(zhí)行惡意行為。

僵尸網(wǎng)絡(luò)攻擊�����,“屢治不絕”的傷

亞信安全超洞察威脅情報(bào)團(tuán)隊(duì)指出,Mozi相對(duì)于前期版本�,針對(duì)DDoS攻擊和傳播感染的效率都做出了增強(qiáng);該更新具體體現(xiàn)在該僵尸網(wǎng)絡(luò)實(shí)現(xiàn)了控制和業(yè)務(wù)節(jié)點(diǎn)的分離�����,這也促成其可以將實(shí)際業(yè)務(wù)從原有網(wǎng)絡(luò)體系中解放出來��,極大的提升了Mozi的功能彈性��;甚至Mozi的開發(fā)者可以將俘獲的基礎(chǔ)設(shè)施租賃給其他犯罪團(tuán)伙��,而非初始階段單純借助僵尸網(wǎng)絡(luò)發(fā)起DDoS攻擊�����。

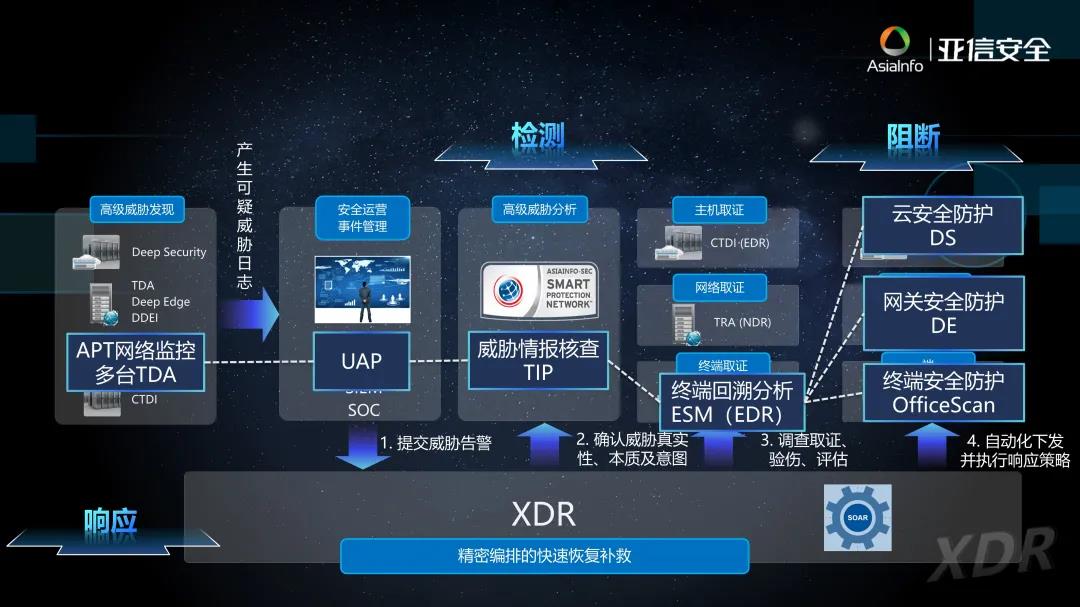

因此����,一個(gè)僵尸攻擊的阻截,不代表僵尸網(wǎng)絡(luò)的停擺���,面對(duì)“屢治不絕”的攻擊���,安全人員應(yīng)該提高警惕���,加強(qiáng)應(yīng)對(duì)和預(yù)防的手段和措施:

多維度的檢測(cè)手段實(shí)現(xiàn)對(duì)入侵僵尸網(wǎng)絡(luò)木馬的感知;

通過端點(diǎn)防護(hù)類產(chǎn)品遏制威脅進(jìn)一步的傳播��;

通過EDR產(chǎn)品匯聚的安全事件上下文�,準(zhǔn)確定位到內(nèi)部失陷的主機(jī)、進(jìn)程等詳細(xì)信息��,快速掌握事件的威脅畫像���,完成及時(shí)響應(yīng)���。

處置建議: