9月22日�����,亞信安全CERT監(jiān)控到VMware官方發(fā)布安全更新���,修復了VMware vCenter Server任意文件上傳漏洞(CVE-2021-22005)在內(nèi)的多個漏洞�。

VMware vCenter Server是VMware的虛擬化管理平臺�,其主要提供對vSphere虛擬基礎(chǔ)架構(gòu)的集中管理,基于vCenter���,管理員可以輕松的管理上百臺虛擬化環(huán)境機器���,簡化日常任務(wù)并降低管理虛擬基礎(chǔ)架構(gòu)的復雜性。

亞信安全CERT建議使用VMware vCenter Server或VMware Cloud Foundation的客戶盡快修復漏洞并自查服務(wù)器的安全狀況����。

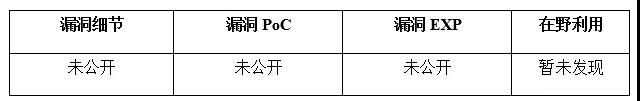

CVE-2021-21991 :VMware vCenter Server本地提權(quán)漏洞

CVE-2021-22005 :VMware vCenter Server文件上傳漏洞

CVE-2021-22006 :VMware vCenter Server反向代理繞過漏洞

CVE-2021-22011 :VMware vCenter Server未經(jīng)身份驗證的 API 端點漏洞

CVE-2021-22012 :VMware vCenter Server未經(jīng)身份驗證的 API 信息泄露漏洞

CVE-2021-22013 :VMware vCenter Server目錄遍歷漏洞

CVE-2021-22015 :VMware vCenter Server本地提權(quán)漏洞

CVE-2021-22017 :VMware vCenter Server rhttpproxy繞過漏洞

VMware vCenter Server 6.5.*

VMware vCenter Server 6.7.*

VMware vCenter Server 7.0.*

VMware Cloud Foundation (vCenter Server) 3.*

VMware Cloud Foundation (vCenter Server) 4.*

1. 請盡快升級到安全版本

2.漏洞緩解措施

官方針對Linux操作系統(tǒng)中運行VMware vCenter Server的情況,提供CVE-2021-22005漏洞緩解措施:

https://kb.vmware.com/s/article/85717

1. 第一種緩解措施

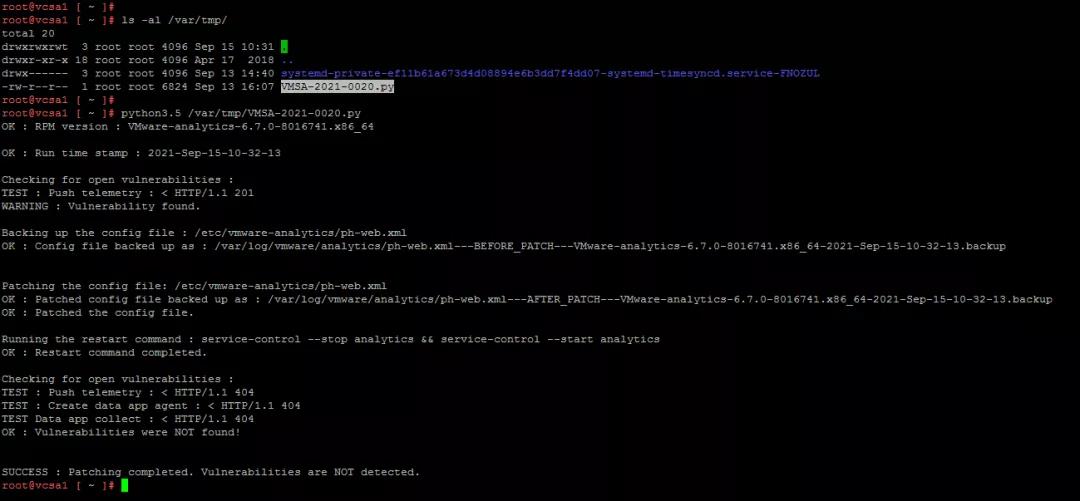

a使用SSH會話方式和root登陸憑據(jù)連接到vCSA

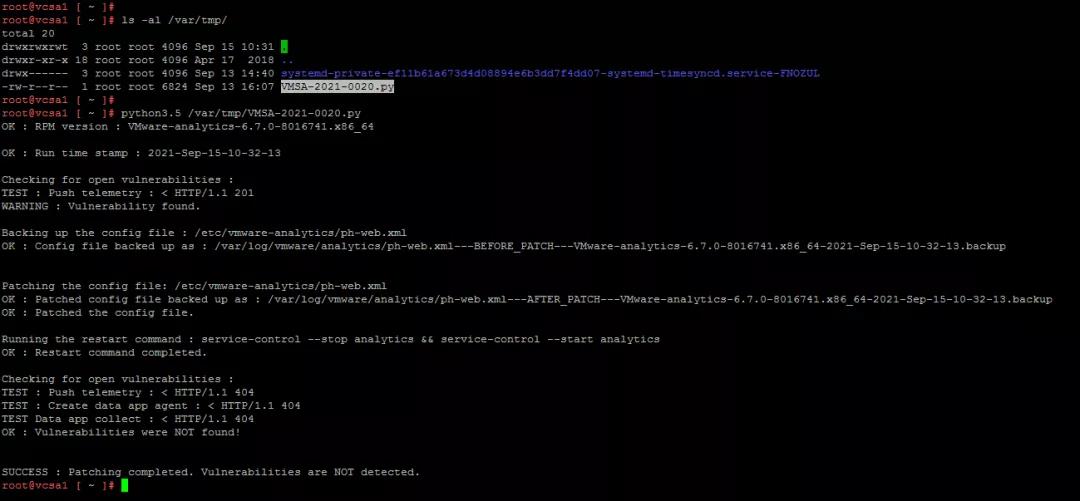

b將使用腳本傳輸?shù)?"/etc/tmp" 目錄下�,執(zhí)行l(wèi)s -la /var/tmp命令來查看已確保您復制的內(nèi)容被成功復制����。

c通過 python���、python3.5 或 python3.7 來執(zhí)行您復制的腳本��,具體使用的 python 版本取決于您的 vCenter 的具體版本�,腳本文件執(zhí)行路徑需根據(jù)您上傳的位置進行文件路徑的更改��。范例如下:

python /var/tmp/VMSA-2021-0020.py 或

python3.5 /var/tmp/VMSA-2021-0020.py 或

python3.7 /var/tmp/VMSA-2021-0020.py

該腳本會在執(zhí)行后執(zhí)行如下操作

創(chuàng)建 ph-web.xml 文件的備份

更新 ph-web.xml 文件

創(chuàng)建更新后的 ph-web.xml 文件的備份

重啟分析服務(wù)

確認設(shè)備不在易受攻擊

腳本執(zhí)行后的輸出內(nèi)容(此處使用python 3.5執(zhí)行腳本)

腳本下載地址:

https://kb.vmware.com/sfc/servlet.

shepherd/version/download/

0685G00000XYdkVQAT

2. 第二種緩解措施

a. 使用SSH會話方式和root登陸憑據(jù)連接到vCSA

b. 備份/etc/vmware-analytics/ph-web.xml文件

CSS

cp /etc/vmware-analytics/ph-web.xml /etc/vmware-analytics/ph-web.xml.backup

c. 使用vi或vim文本編輯器編輯/etc/vmware-analytics/ph-web.xml文件

Nginx

vi /etc/vmware-analytics/ph-web.xml

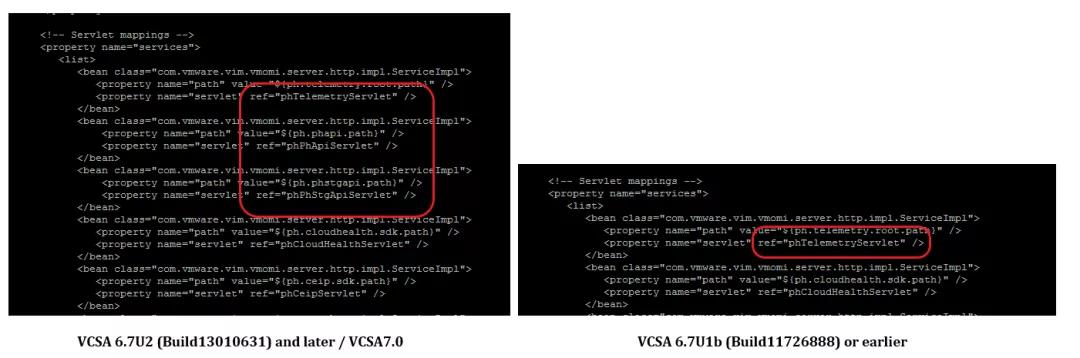

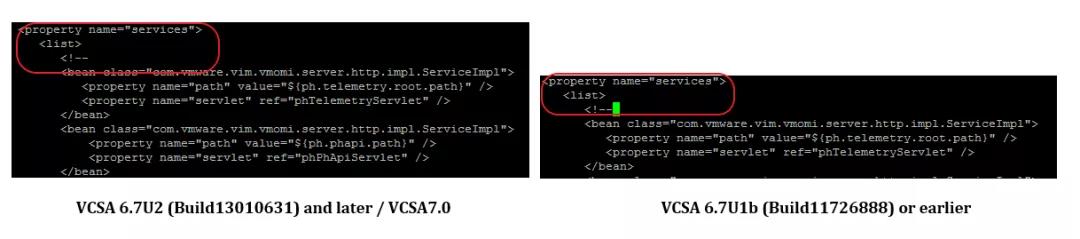

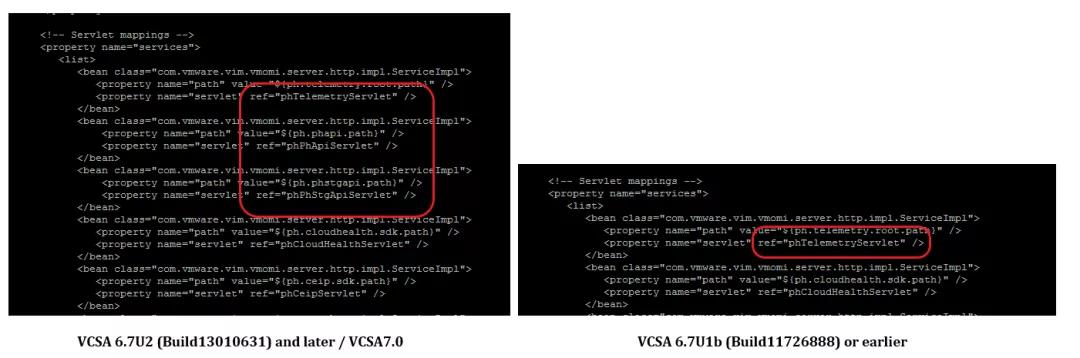

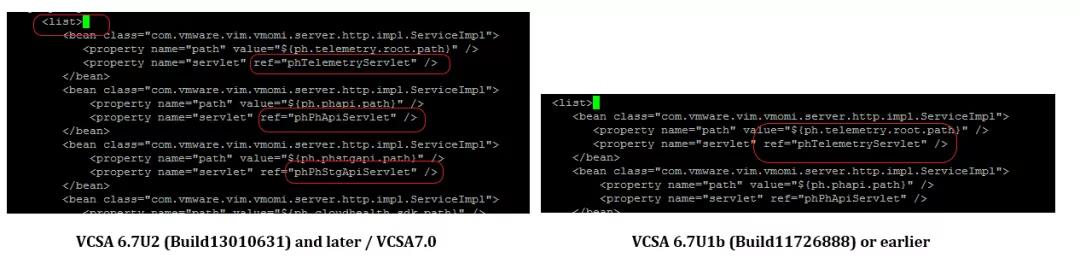

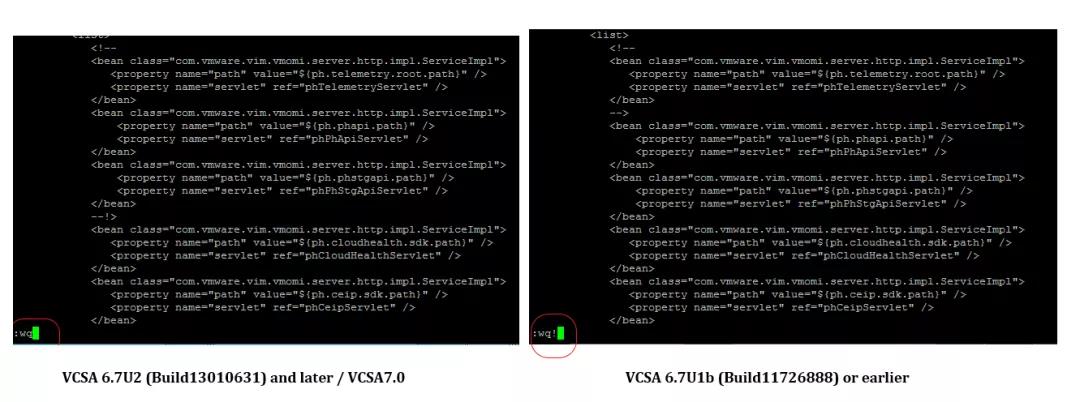

d.ph-web.xml文件的具體內(nèi)容如下圖

e. 按下鍵盤上的字母 "I" 使vi或vim文本編輯器進入 "Insert" 模式(插入模式)

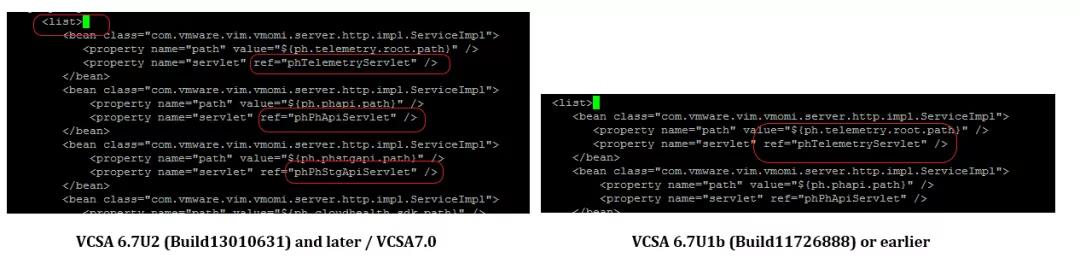

f. 通過鍵盤上的上下按鍵定位到 "<list>"行�����,具體如下圖

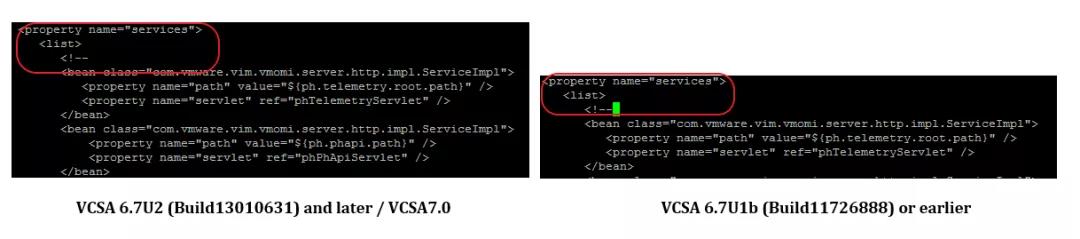

g. 當定位到 "<list>" 行之后��,按下鍵盤上的 "Enter" 鍵�,輸入 "<!--",具體如下圖所示

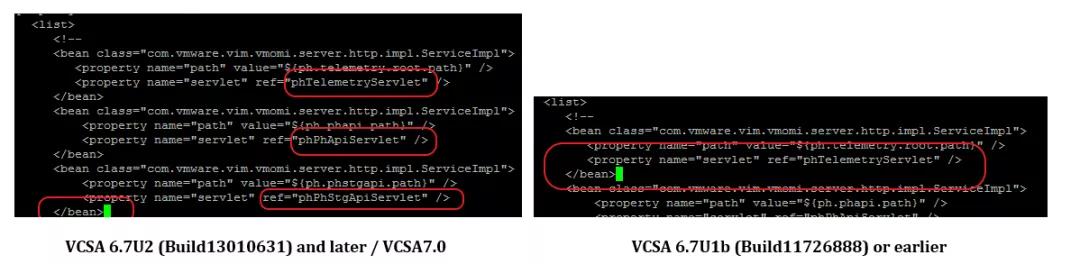

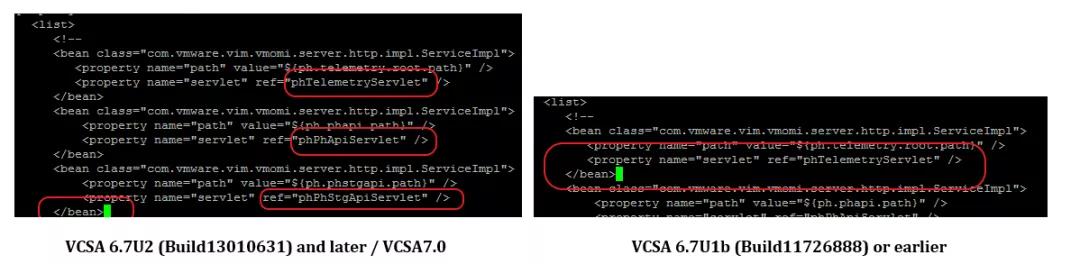

h. 通過鍵盤上的上下按鍵找到 "</bean>" 標簽后面的 "<property name="servlet" ref="phPhStgApiServlet"/>" 行���,若您在 6.7 的舊版本(u1b 或更早版本)上,您應(yīng)該跳轉(zhuǎn)到 "<property name="servlet”之后的 "<bean>"標簽后面的"ref="phTelemetryServlet"/>"行�����,具體可參考如下圖

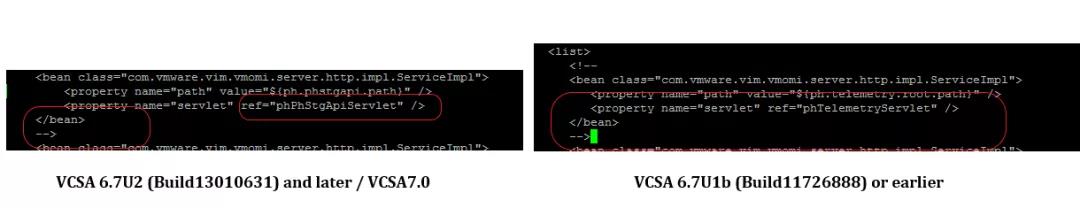

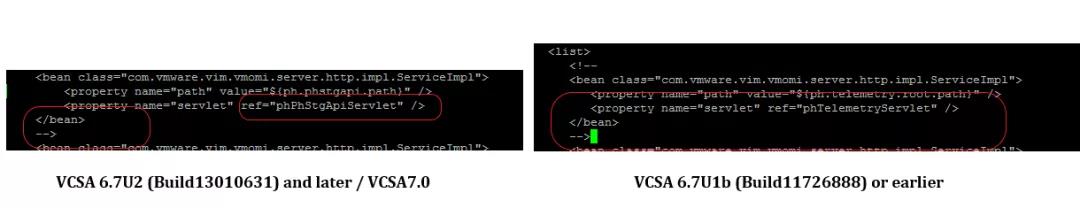

i. 找到所在位置后,按下鍵盤上的 "Enter" 鍵�����,并輸入 "-->"�����,具體可參考如下圖

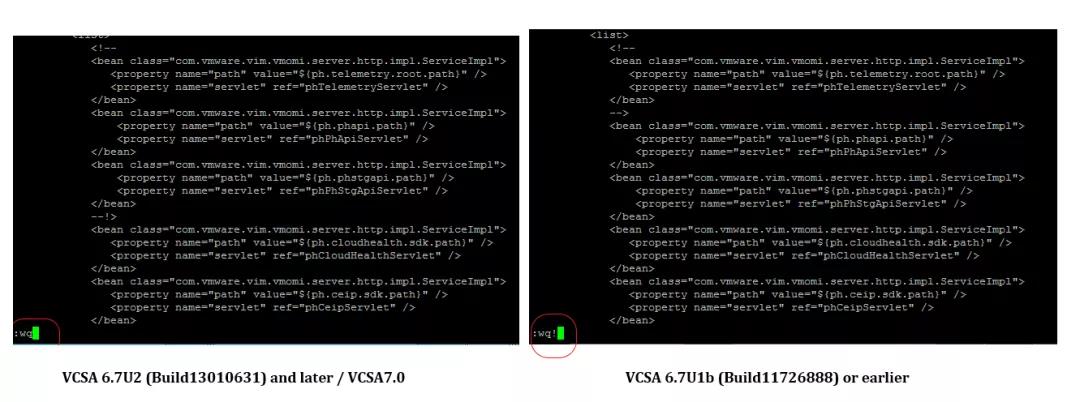

j. 按下鍵盤上的 "Esc" 鍵退出插入模式����,然后輸入 ":wq" 或 ":wq!" 保存并退出文件

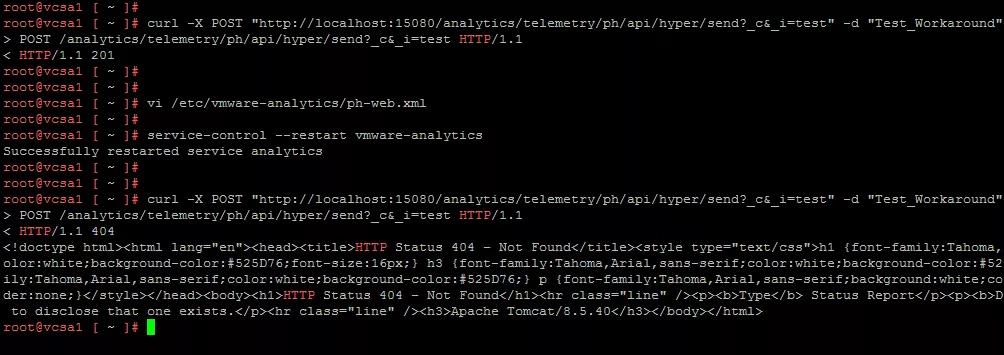

k. 通過輸入 "service-control --restart vmware-analytics" 重啟vmware-analytics service服務(wù)來完成修改。

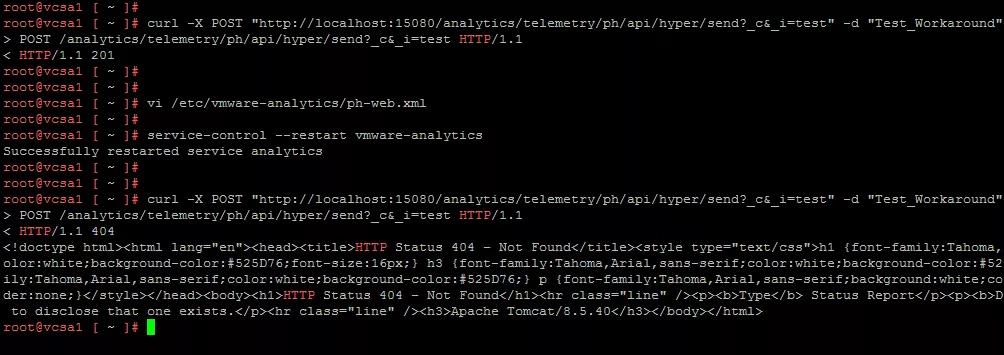

l. 最后為了確保修改后的方法生效�����,可通過運行以下命令來進行測試

Apache

curl -X POST "http://localhost:15080/analytics/telemetry/ph/api/hyper/send?_c&_i=test" -d "Test_Workaround" -H "Content-Type: application/json" -v 2>&1 | grep HTTP

m. 若修改是生效的��,此時應(yīng)該是返回404錯誤頁����。顯示如下圖

https://kb.vmware.com/s/article/85717

https://www.vmware.com/security/advisories/VMSA-2021-0020.html