引言

攻擊資源定義

本報告為2021年第2季度的DDoS攻擊資源分析報告。圍繞互聯(lián)網(wǎng)環(huán)境威脅治理問題��,基于CNCERT監(jiān)測的DDoS攻擊事件數(shù)據(jù)進行抽樣分析���,重點對“DDoS攻擊是從哪些網(wǎng)絡資源上發(fā)起的”這個問題進行分析��。主要分析的攻擊資源包括:

控制端資源

指用來控制大量的僵尸主機節(jié)點向攻擊目標發(fā)起DDoS攻擊的僵尸網(wǎng)絡控制端��。

肉雞資源

指被控制端利用����,向攻擊目標發(fā)起DDoS攻擊的僵尸主機節(jié)點����。

反射服務器資源

指能夠被黑客利用發(fā)起反射攻擊的服務器、主機等設(shè)施����,它們提供的某些網(wǎng)絡服務(如DNS服務器,NTP服務器等)����,不需要進行認證并且具有放大效果����,又在互聯(lián)網(wǎng)上大量部署���,從而成為被利用發(fā)起DDoS反射攻擊的網(wǎng)絡資源。

跨域偽造流量來源路由器

是指轉(zhuǎn)發(fā)了大量任意偽造IP攻擊流量的路由器��。由于我國要求運營商在接入網(wǎng)上進行源地址驗證���,因此跨域偽造流量的存在��,說明該路由器或其下路由器的源地址驗證配置可能存在缺陷�,且該路由器下的網(wǎng)絡中存在發(fā)動DDoS攻擊的設(shè)備����。

本地偽造流量來源路由器

是指轉(zhuǎn)發(fā)了大量偽造本區(qū)域IP攻擊流量的路由器。說明該路由器下的網(wǎng)絡中存在發(fā)動DDoS攻擊的設(shè)備���。

在本報告中��,一次DDoS攻擊事件是指在經(jīng)驗攻擊周期內(nèi)�����,不同的攻擊資源針對固定目標的單個DDoS攻擊��,攻擊周期時長不超過24小時�����。如果相同的攻擊目標被相同的攻擊資源所攻擊���,但間隔為24小時或更多���,則該事件被認為是兩次攻擊。此外�����,DDoS攻擊資源及攻擊目標地址均指其IP地址�����,它們的地理位置由它的IP地址定位得到����。

本季度重點關(guān)注情況

01

本季度利用肉雞發(fā)起攻擊的活躍控制端中,境外控制端按國家和地區(qū)統(tǒng)計�����,最多位于美國、德國和荷蘭�;境內(nèi)控制端按省份統(tǒng)計,最多位于江蘇省�����、浙江省和福建省����,按歸屬運營商統(tǒng)計���,電信占比最大�����。

02

本季度參與攻擊的活躍境內(nèi)肉雞中�����,按省份統(tǒng)計最多位于廣東省����、遼寧省和福建省�����;按歸屬運營商統(tǒng)計�����,電信占比最大�����。

03

本季度被利用參與Memcached反射攻擊的活躍境內(nèi)反射服務器中�����,按省份統(tǒng)計排名前三名的省份是廣東省�����、山東省�、和四川省����;數(shù)量最多的歸屬運營商是電信��。被利用參與NTP反射攻擊的活躍境內(nèi)反射服務器中�,按省份統(tǒng)計排名前三名的省份是河北省�����、浙江省和河南?。粩?shù)量最多的歸屬運營商是聯(lián)通�。被利用參與SSDP反射攻擊的活躍境內(nèi)反射服務器中,按省份統(tǒng)計排名前三名的省份是浙江省����、廣東省和遼寧?����?�;數(shù)量最多的歸屬運營商是電信��。

04

本季度轉(zhuǎn)發(fā)偽造跨域攻擊流量的路由器中�,位于廣東省、四川省和上海市的路由器數(shù)量最多。本季度轉(zhuǎn)發(fā)偽造本地攻擊流量的路由器中��,位于江蘇省��、河南省和浙江省的路由器數(shù)量最多����。

DDoS攻擊資源分析

控制端資源分析

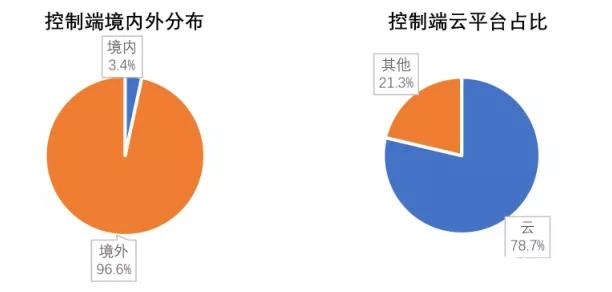

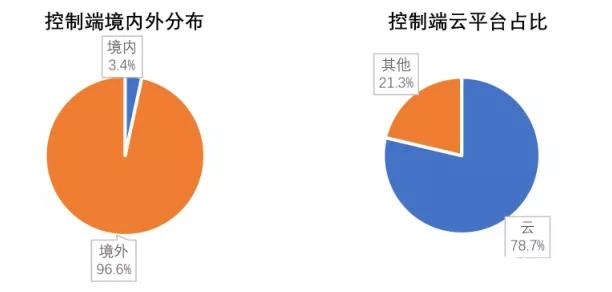

2021年第2季度CNCERT/CC監(jiān)測發(fā)現(xiàn),利用肉雞發(fā)起DDoS攻擊的活躍控制端有741個��,其中境外控制端占比96.6%��、云平臺控制端占比78.7%�����,如圖1所示���。

圖1 2021年第2季度發(fā)起DDoS攻擊的控制端數(shù)量境內(nèi)外分布和云平臺占比

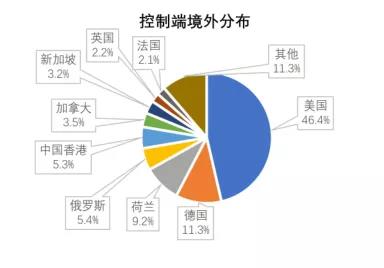

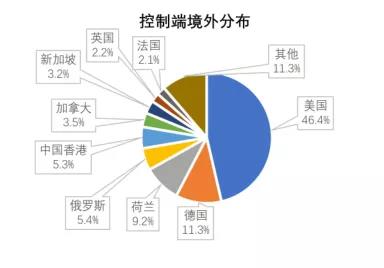

位于境外的控制端按國家或地區(qū)統(tǒng)計��,排名前三位的分別為美國(46.4%)����、德國(11.3%)和荷蘭(9.2%)��,其中如圖2所示。

圖2 2021年第2季度發(fā)起DDoS攻擊的境外控制端數(shù)量按國家或地區(qū)分布

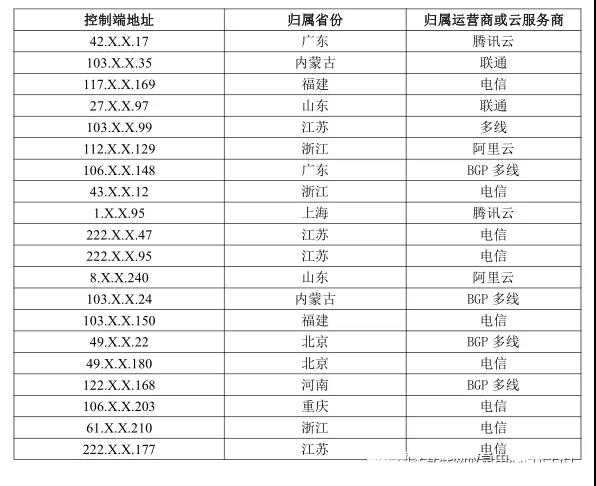

位于境內(nèi)的控制端按省份統(tǒng)計����,排名前三位的分別為江蘇省(20.0%)��、浙江?。?2.0%)和福建省(8.0%)��;按運營商統(tǒng)計�����,電信占40.0%���,聯(lián)通占8.0%,其他占52.0%�����,如圖3所示����。

圖3 2021年第2季度發(fā)起DDoS攻擊的境內(nèi)控制端數(shù)量按省份和運營商分布

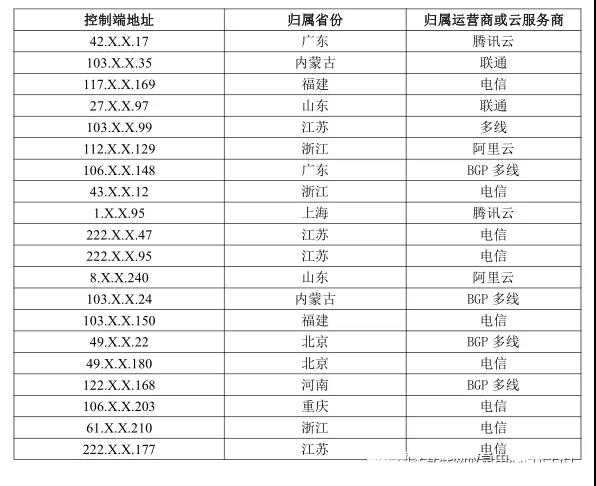

發(fā)起攻擊最多的境內(nèi)控制端地址前二十名及歸屬如表1所示,位于江蘇省的地址最多。

表1 2021年第2季度發(fā)起攻擊的境內(nèi)控制端TOP20

肉雞資源分析

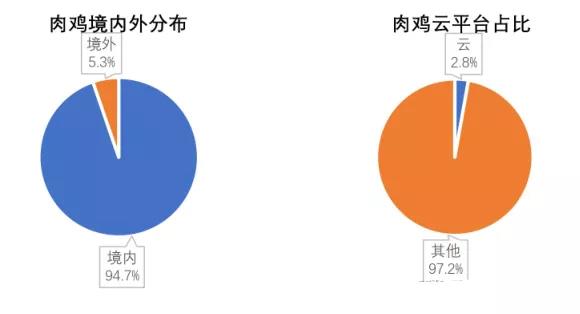

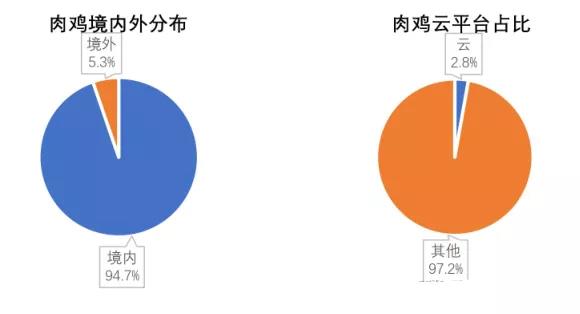

2021年第2季度CNCERT/CC監(jiān)測發(fā)現(xiàn)��,參與真實地址攻擊(包含真實地址攻擊與反射攻擊等其他攻擊的混合攻擊)的肉雞491680個����,其中境內(nèi)肉雞占比94.7%、云平臺肉雞占比2.8%���,如圖4所示��。

圖4 2021年第2度參與DDoS攻擊的肉雞數(shù)量境內(nèi)外分布和云平臺占比

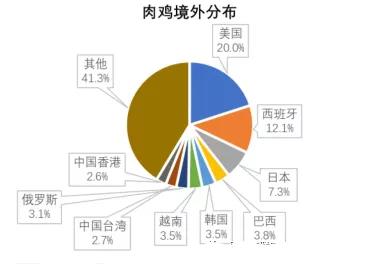

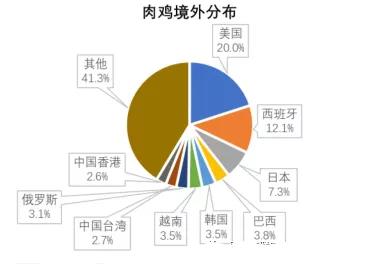

位于境外的肉雞按國家或地區(qū)統(tǒng)計�,排名前三位的分別為美國(20.0%)�����、西班牙(12.1%)和日本(7.3%)��,其中如圖5所示���。

圖5 2021年第2季度參與DDoS攻擊的境外肉雞數(shù)量按國家或地區(qū)分布

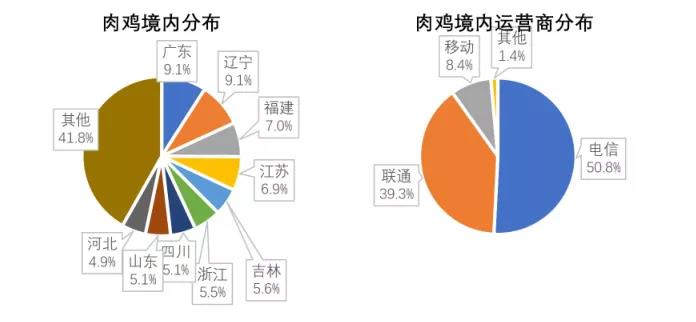

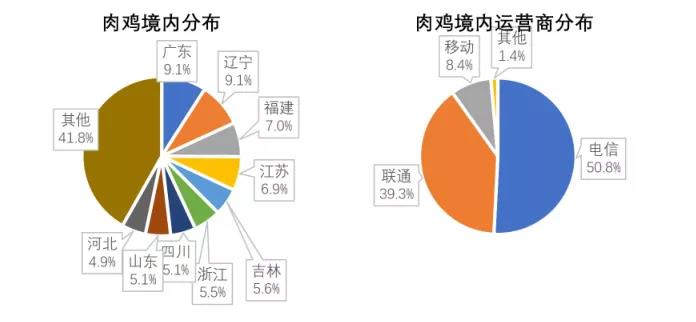

位于境內(nèi)的肉雞按省份統(tǒng)計�����,排名前三位的分別為廣東?���。?.1%)、遼寧?。?.1%)和福建省(7.0%)��;按運營商統(tǒng)計��,電信占50.8%�����,聯(lián)通占39.3%���,移動占8.4%��,如圖6所示����。

圖6 2021年第2季度參與DDoS攻擊的境內(nèi)肉雞數(shù)量按省份和運營商分布

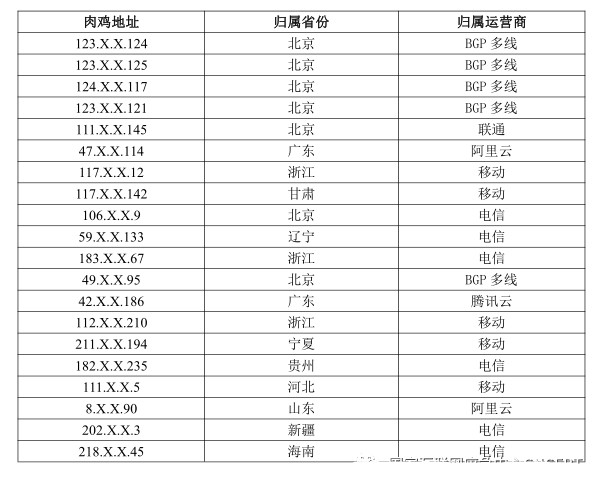

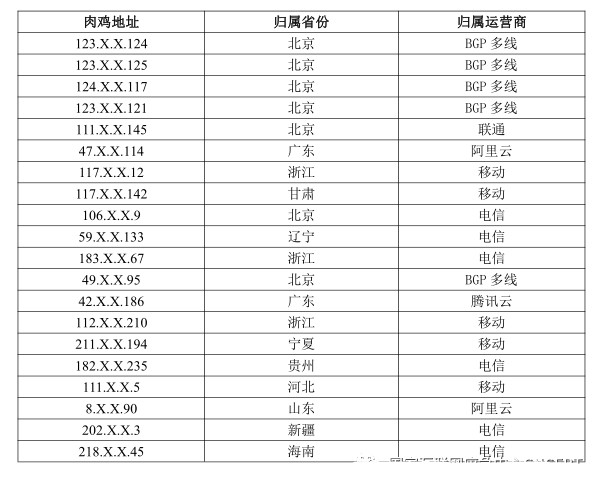

參與攻擊最多的境內(nèi)肉雞地址前二十名及歸屬如表2所示��,位于北京市的地址最多�����。

表2 2021年第2季度參與攻擊最多的境內(nèi)肉雞地址TOP20

反射攻擊資源分析

2021年第2季度CNCERT/CC監(jiān)測發(fā)現(xiàn)�,參與反射攻擊的三類重點反射服務器1988041臺,其中境內(nèi)反射服務器占比80.0%��,Memcached反射服務器占比3.5%�,NTP反射服務器占比23.7%,SSDP反射服務器占比72.8%�����。

(1)Memcached反射服務器資源

Memcached反射攻擊利用了在互聯(lián)網(wǎng)上暴露的大批量Memcached服務器(一種分布式緩存系統(tǒng))存在的認證和設(shè)計缺陷���,攻擊者通過向Memcached服務器IP地址的默認端口11211發(fā)送偽造受害者IP地址的特定指令UDP數(shù)據(jù)包���,使Memcached服務器向受害者IP地址返回比請求數(shù)據(jù)包大數(shù)倍的數(shù)據(jù),從而進行反射攻擊����。

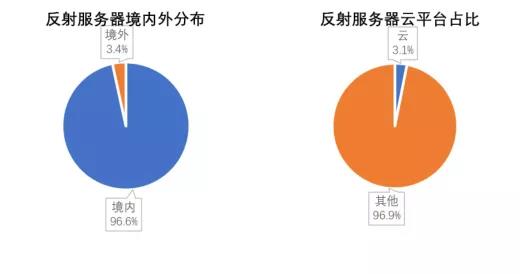

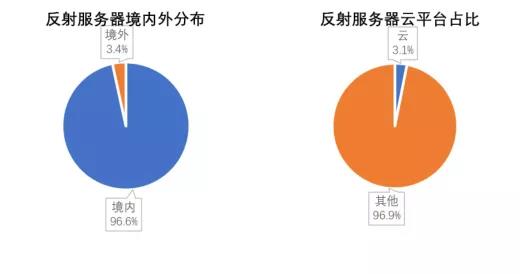

2021年第2季度CNCERT/CC監(jiān)測發(fā)現(xiàn),參與反射攻擊的Memcached反射服務器69635個�����,其中境內(nèi)反射服務器占比96.6%���、云平臺反射服務器占比3.1%����,如圖7所示。

圖7 2021年第2季度Memcached反射服務器數(shù)量境內(nèi)外分布和云平臺占比

位于境外的反射服務器按國家或地區(qū)統(tǒng)計�����,排名前三位的分別為美國(23.0%)�、德國(10.5%)和俄羅斯(5.5%),其中如圖8所示�����。

圖8 2021年第2季度境外Memcached反射服務器數(shù)量按國家或地區(qū)分布

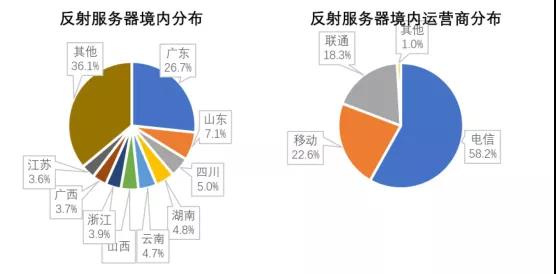

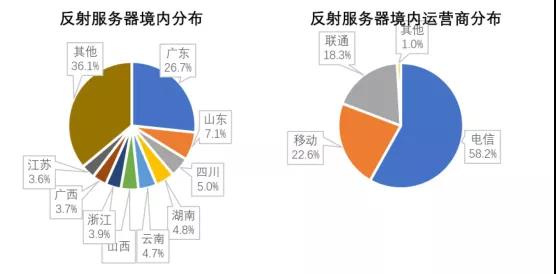

位于境內(nèi)的反射服務器按省份統(tǒng)計����,排名前三位的分別為廣東省(26.7%)�����、山東?����。?.1%)和四川?����。?.0%)��;按運營商統(tǒng)計���,電信占58.2%���,移動占22.6%,聯(lián)通占18.3%����,如圖9所示。

圖9 2021年第2季度境內(nèi)Memcached反射服務器數(shù)量按省份和運營商分布

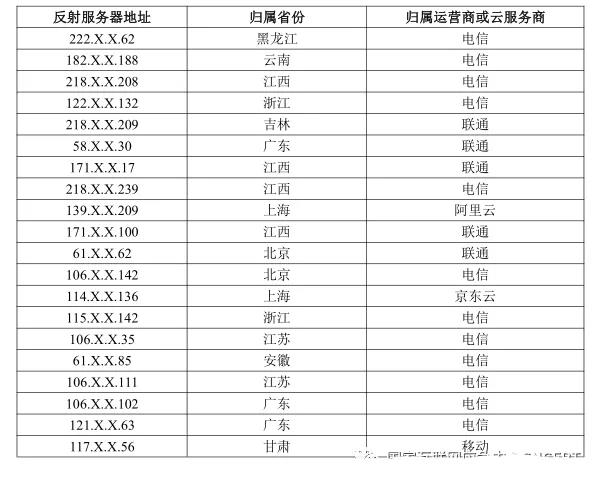

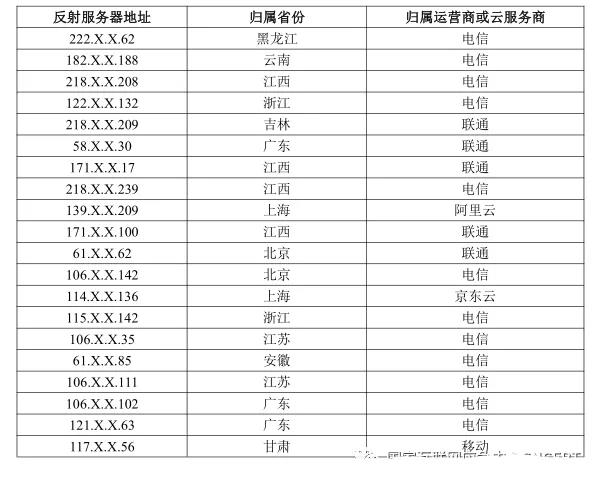

被利用參與Memcached反射攻擊最多的境內(nèi)反射服務器地址前二十名及歸屬如表3所示���,位于江西省的地址最多�����。

表3 2021年第2季度被利用參與Memcached反射攻擊最多的反射服務器地址TOP20

(2)NTP反射服務器資源

NTP反射攻擊利用了NTP(一種通過互聯(lián)網(wǎng)服務于計算機時鐘同步的協(xié)議)服務器存在的協(xié)議脆弱性�,攻擊者通過向NTP服務器IP地址的默認端口123發(fā)送偽造受害者IP地址的Monlist指令數(shù)據(jù)包��,使NTP服務器向受害者IP地址反射返回比原始數(shù)據(jù)包大數(shù)倍的數(shù)據(jù),從而進行反射攻擊��。

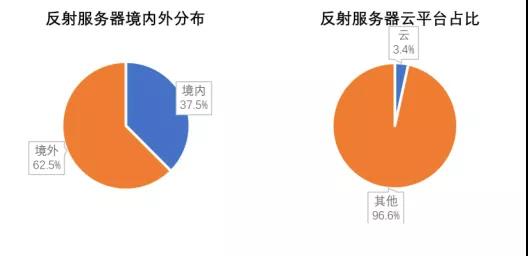

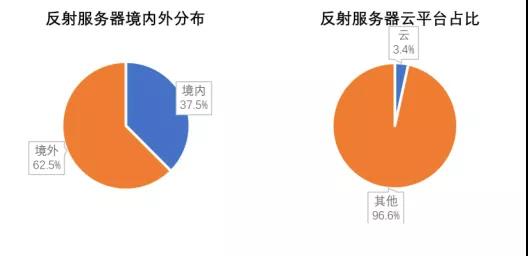

2021年第2季度CNCERT/CC監(jiān)測發(fā)現(xiàn)��,參與反射攻擊的NTP反射服務器471247個��,其中境內(nèi)反射服務器占比37.5%�����、云平臺反射服務器占比3.4%���,如圖10所示��。

圖10 2021年第2季度NTP反射服務器數(shù)量境內(nèi)外分布和云平臺占比

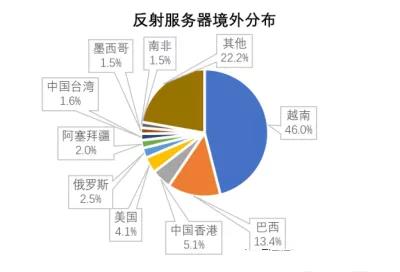

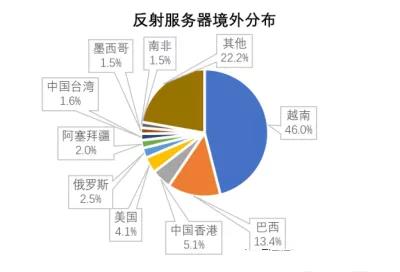

位于境外的反射服務器按國家或地區(qū)統(tǒng)計�,排名前三位的分別為越南(46.0%)�、巴西(13.4%)和中國香港(5.1%),其中如圖11所示��。

圖11 2021年第2季度境外NTP反射服務器數(shù)量按國家或地區(qū)分布

位于境內(nèi)的反射服務器按省份統(tǒng)計���,排名前三位的分別為河北?��。?3.0%)����、浙江?����。?5.5%)和河南?����。?3.6%)����;按運營商統(tǒng)計����,聯(lián)通占47.1%,電信占41.4%����,移動占10.2%,如圖12所示�����。

圖12 2021年第2季度境內(nèi)NTP反射服務器數(shù)量按省份和運營商分布

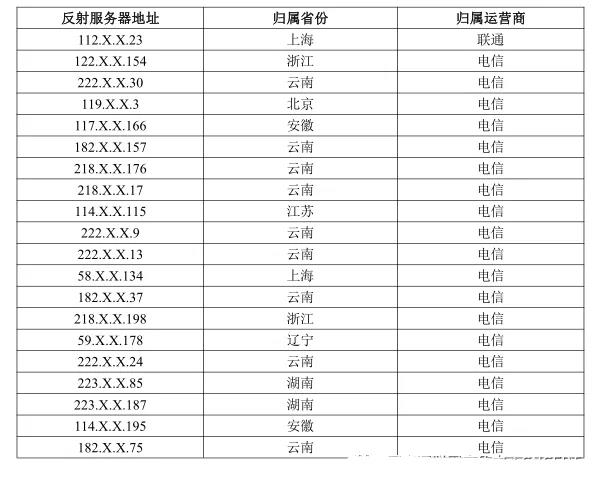

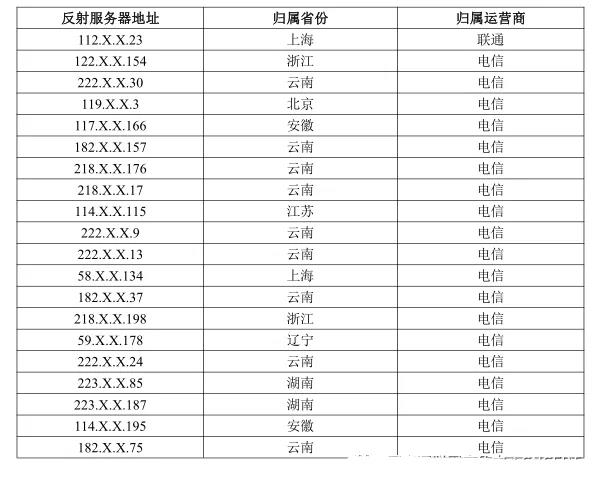

被利用參與NTP反射攻擊最多的境內(nèi)反射服務器地址前二十名及歸屬如表4所示,位于云南省的地址最多�。

表4 2021年第2季度被利用參與NTP反射攻擊最多的反射服務器地址TOP20

(3)SSDP反射服務器資源

SSDP反射攻擊利用了SSDP(一種應用層協(xié)議,是構(gòu)成通用即插即用(UPnP)技術(shù)的核心協(xié)議之一)服務器存在的協(xié)議脆弱性���,攻擊者通過向SSDP服務器IP地址的默認端口1900發(fā)送偽造受害者IP地址的查詢請求�����,使SSDP服務器向受害者IP地址反射返回比原始數(shù)據(jù)包大數(shù)倍的應答數(shù)據(jù)包�����,從而進行反射攻擊��。

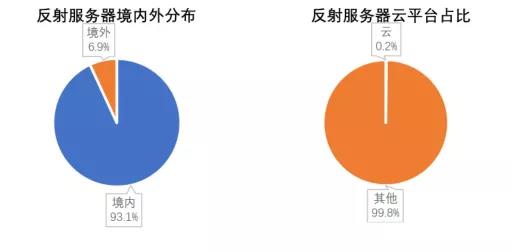

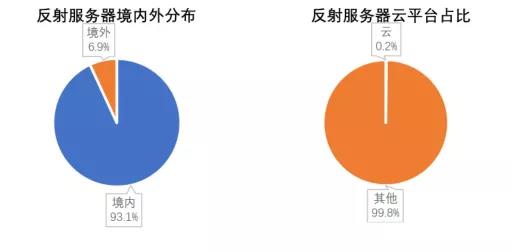

2021年第2季度CNCERT/CC監(jiān)測發(fā)現(xiàn)���,參與反射攻擊的SSDP反射服務器1447159個,其中境內(nèi)反射服務器占比93.1%���、云平臺反射服務器占比0.2%�,如圖13所示���。

圖13 2021年第2季度SSDP反射服務器數(shù)量境內(nèi)外分布和云平臺占比

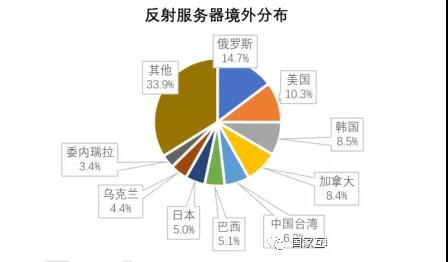

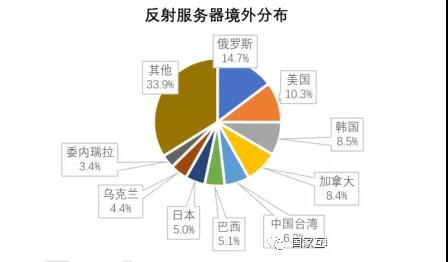

位于境外的反射服務器按國家或地區(qū)統(tǒng)計�����,排名前三位的分別為俄羅斯(14.7%)���、美國(10.3%)和韓國(8.5%),其中如圖14所示���。

圖14 2021年第2季度境外SSDP反射服務器數(shù)量按國家或地區(qū)分布

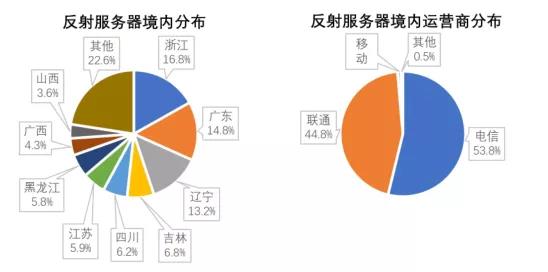

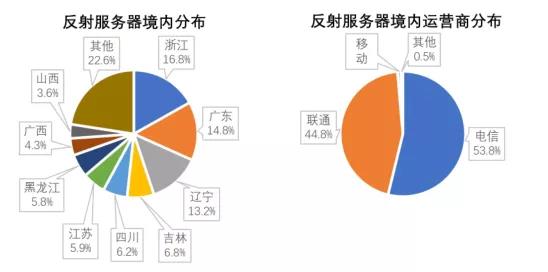

位于境內(nèi)的反射服務器按省份統(tǒng)計���,排名前三位的分別為浙江省(16.8%)���、廣東?。?4.8%)和遼寧?���。?3.2%)���;按運營商統(tǒng)計,電信占53.8%���,聯(lián)通占44.8%�,移動占0.9%����,如圖15所示�。

圖15 2021年第2季度境內(nèi)SSDP反射服務器數(shù)量按省份和運營商分布

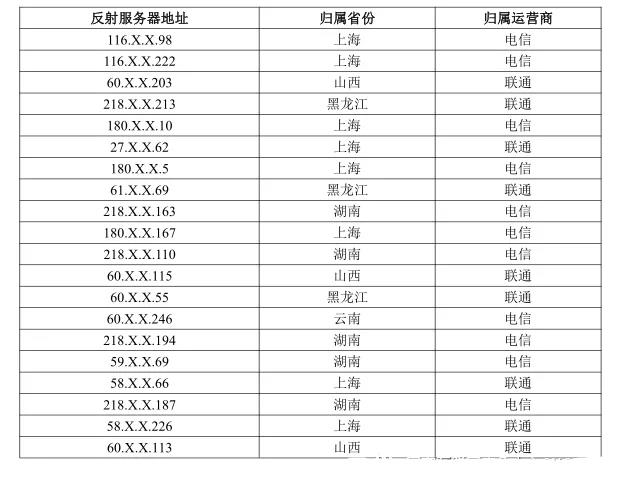

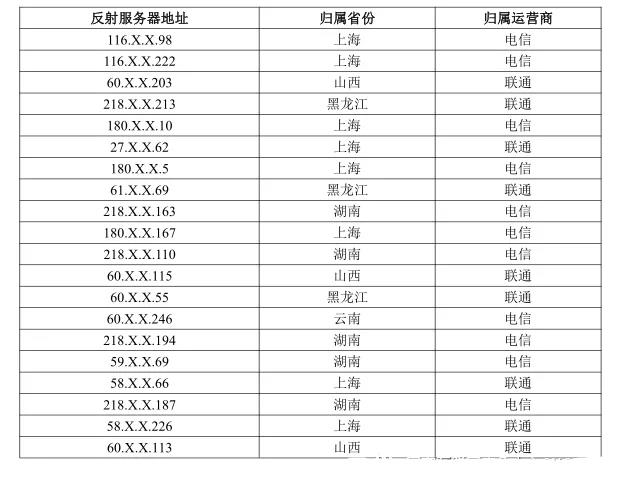

被利用參與SSDP反射攻擊最多的境內(nèi)反射服務器地址前二十名及歸屬如表5所示�����,位于上海市的地址最多�����。

表5 2021年第2季度被利用參與SSDP反射攻擊最多的反射服務器地址TOP20

轉(zhuǎn)發(fā)偽造流量的路由器分析

(1)跨域偽造流量來源路由器

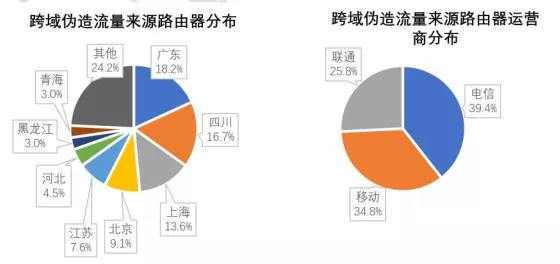

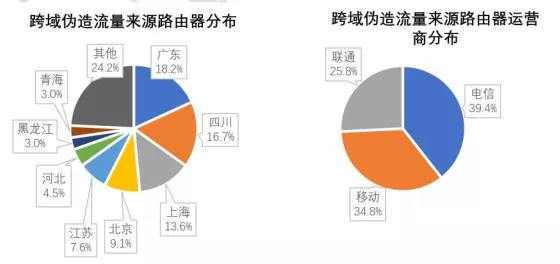

2021年第2季度CNCERT/CC監(jiān)測發(fā)現(xiàn),轉(zhuǎn)發(fā)跨域偽造流量的路由器66個��;按省份統(tǒng)計,排名前三位的分別為廣東?�。?8.2%)��、四川省(16.7%)和上海市(13.6%)�����;按運營商統(tǒng)計�����,電信占39.4%�,移動占34.8%�,聯(lián)通占25.8%���,如圖16所示。

圖16 跨域偽造流量來源路由器數(shù)量按省份和運營商分布

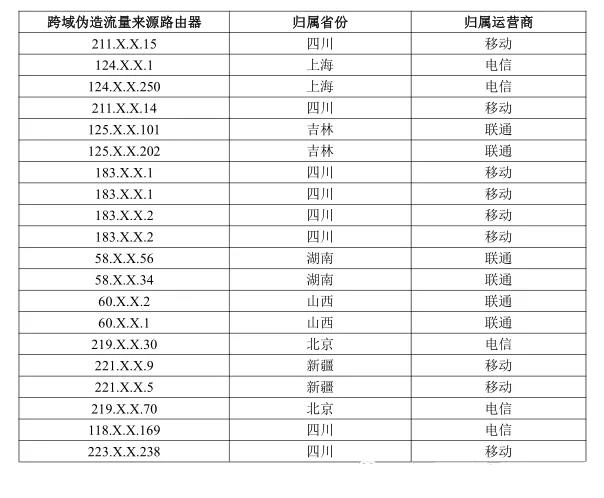

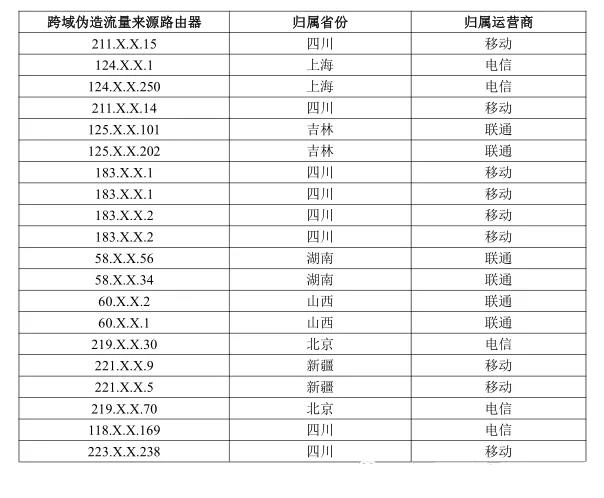

根據(jù)參與攻擊事件的數(shù)量統(tǒng)計,參與攻擊事件最多的跨域偽造流量來源路由器地址前二十名及歸屬如表6所示��,位于四川省的地址最多。

表6 2021年第2季度參與攻擊最多的跨域偽造流量來源路由器TOP20

(2)本地偽造流量來源路由器

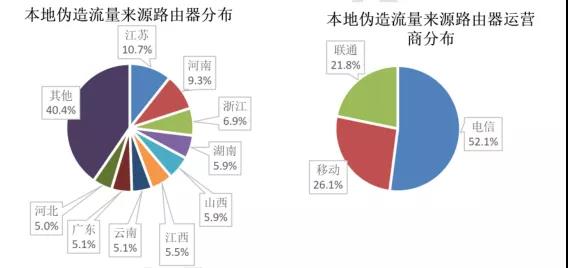

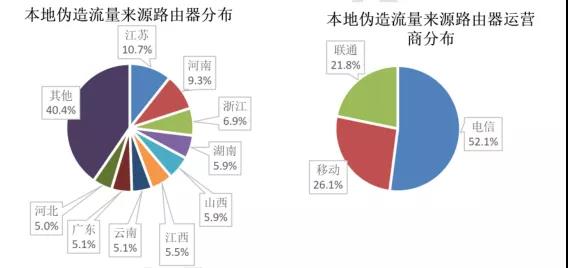

2021年第2季度CNCERT/CC監(jiān)測發(fā)現(xiàn),轉(zhuǎn)發(fā)本地偽造流量的路由器505個�����;按省份統(tǒng)計�,排名前三位的分別為江蘇省(10.7%)��、河南?���。?.3%)和浙江省(6.9%)����;按運營商統(tǒng)計,電信占52.1%�����,移動占26.1%�����,聯(lián)通占21.8%�����,如圖17所示�����。

圖17 2021年第2季度本地偽造流量來源路由器數(shù)量按省份和運營商分布

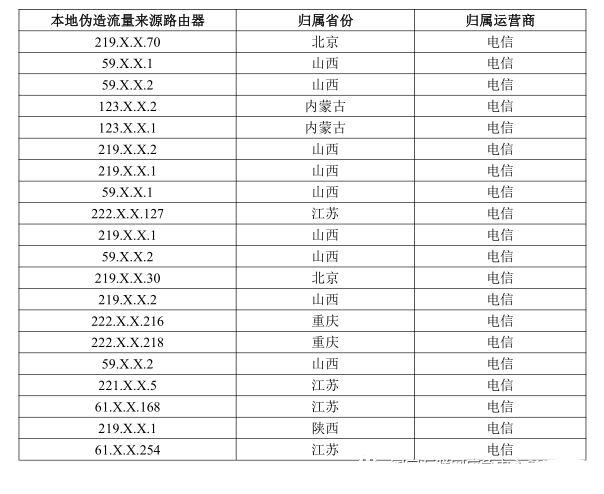

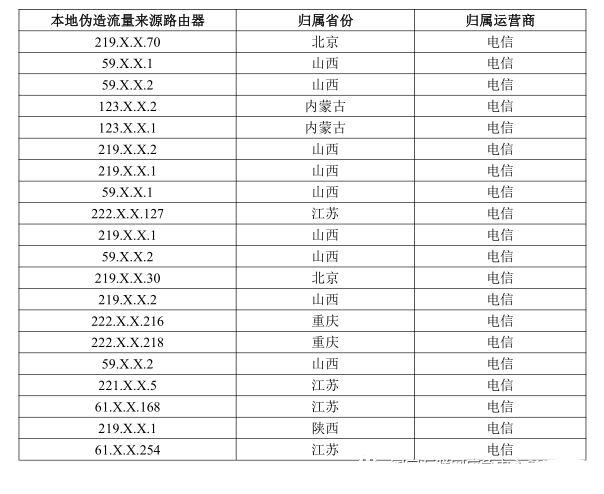

根據(jù)參與攻擊事件的數(shù)量統(tǒng)計���,參與攻擊事件最多的本地偽造流量來源路由器地址前二十名及歸屬如表7所示�,位于山西省的地址最多���。

表7 2021年第2季度參與攻擊最多的本地偽造流量來源路由器TOP20

(文章轉(zhuǎn)載自:國家互聯(lián)網(wǎng)應急中心CNCERT)