近日,亞信安全2020年無文件攻擊技術(shù)的新型勒索病毒專題分析報告正式發(fā)布�����。報告指出���,2020年勒索病毒造成的直接經(jīng)濟(jì)損失高達(dá)400億美元�����,且受害重點發(fā)生了明顯變化����,從針對個人的勒索,轉(zhuǎn)變?yōu)閷iT針對企業(yè)的索要���。此外報告數(shù)據(jù)顯示�����,亞信安全在2020年共截獲超過1800萬份樣本��,在成功入侵的攻擊事件中��,80%來自于無文件攻擊���。

勒索病毒在2020年的“5項轉(zhuǎn)變”

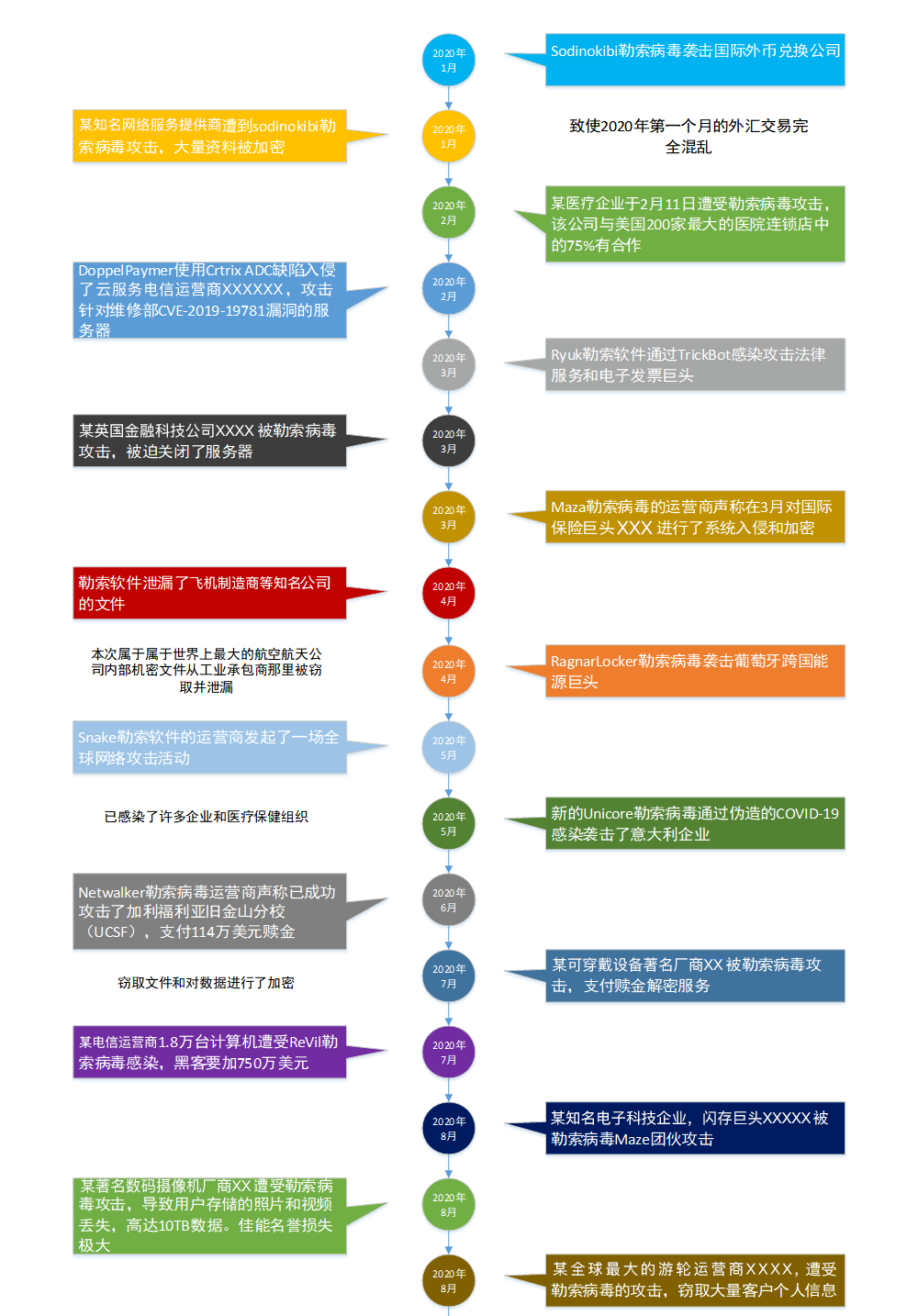

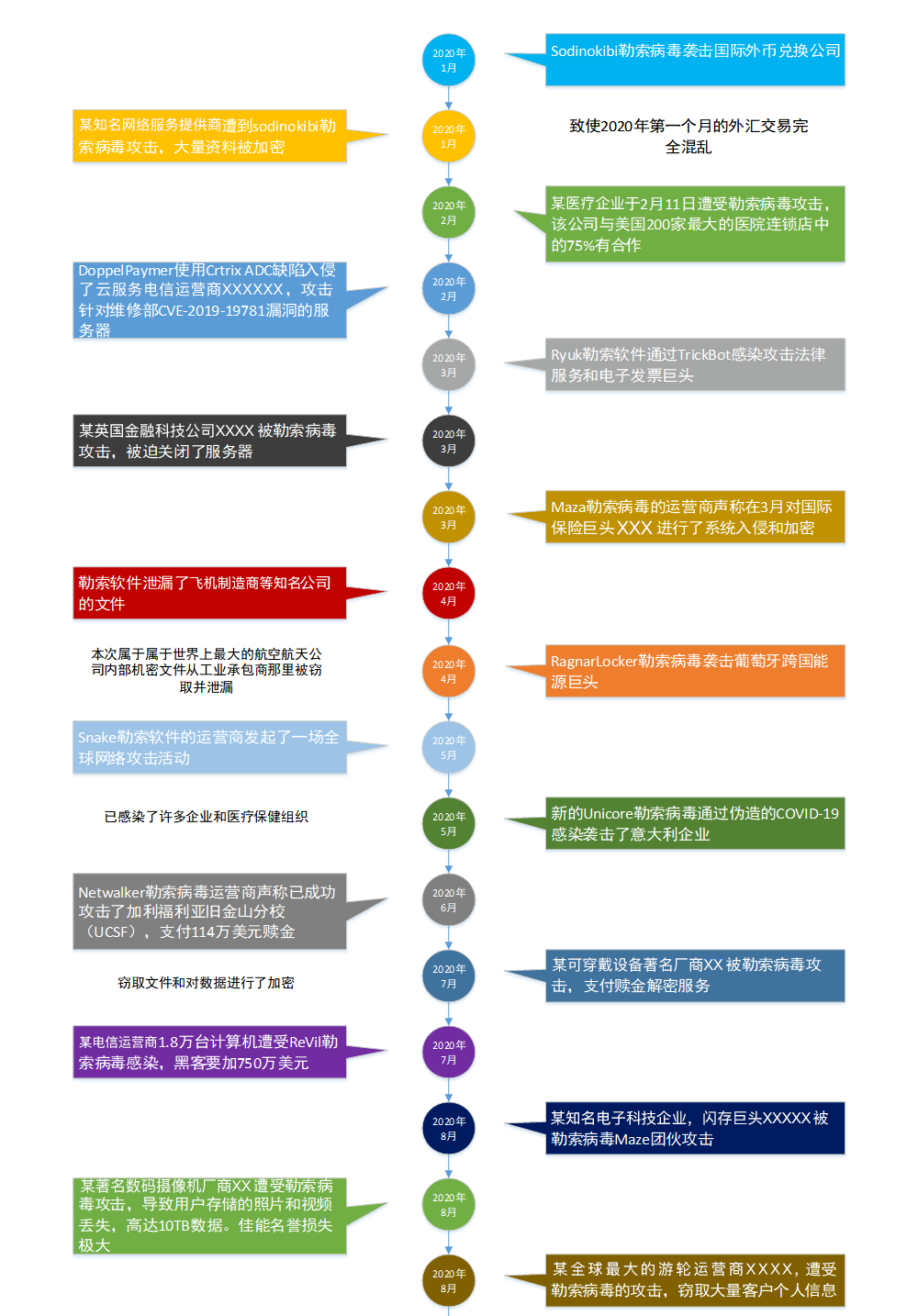

2020年 COVID-19疫情在全球范圍蔓延,人們的生活工作習(xí)慣隨之也產(chǎn)生了巨大的變化��,居家辦公的公司比例大幅提升�����,超過一半的受訪者承認(rèn)��,疫情導(dǎo)致企業(yè)花費(fèi)重金構(gòu)建的信息安全邊界被撕碎��,攻擊面被人為放大���,外部鏈接增多��,企業(yè)不得不重新考慮數(shù)字化業(yè)務(wù)的保護(hù)方式����。

【圖1:2020年勒索病毒攻擊事件回顧(來源:亞信安全)】

在上述背景之下,亞信安全威脅情報團(tuán)隊收集了歷年的威脅樣本數(shù)據(jù)��,并總結(jié)出2020年勒索病毒的主要特征:

1. 勒索病毒從針對個人的勒索���,轉(zhuǎn)變?yōu)閷iT針對企業(yè)的索要�����,則意味著更高昂的贖金,以及更大的名譽(yù)損失��;

2. 2020年平均每個月都會發(fā)生一起嚴(yán)重的勒索病毒攻擊事件��,其造成的經(jīng)濟(jì)損失與去年相比上升了50%左右��,年總損失高達(dá)400億美元��;

3. 病毒軟件呈現(xiàn)了多平臺的趨勢���,不光Windows勒索病毒呈現(xiàn)井噴趨勢���,Linux平臺的勒索病毒的數(shù)量也逐步呈現(xiàn)指數(shù)級增長����;

4. 病毒攻擊方式產(chǎn)生了很大的變化��,2020年新增的勒索樣本大多數(shù)采用無文件攻擊技術(shù)���,據(jù)不完全統(tǒng)計���,2020年成功入侵的攻擊事件中,80%都是通過無文件攻擊完成����,傳統(tǒng)的防病毒工具對此攻擊收效甚微;

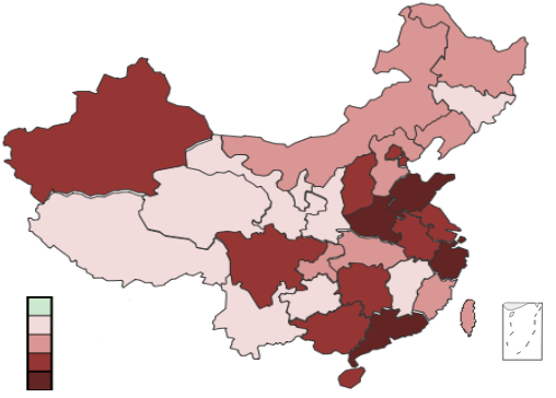

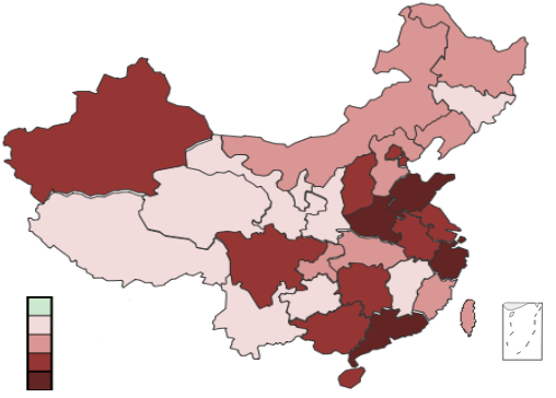

5. 勒索病毒地域與行業(yè)影響范圍越來越廣(如圖2)���,包括醫(yī)療����、政府�、能源�����、貿(mào)易等����,在巨大利益趨勢下��,無孔不入����,防不勝防。

【圖2:勒索病毒攻擊地區(qū)分布(來源:亞信安全)】

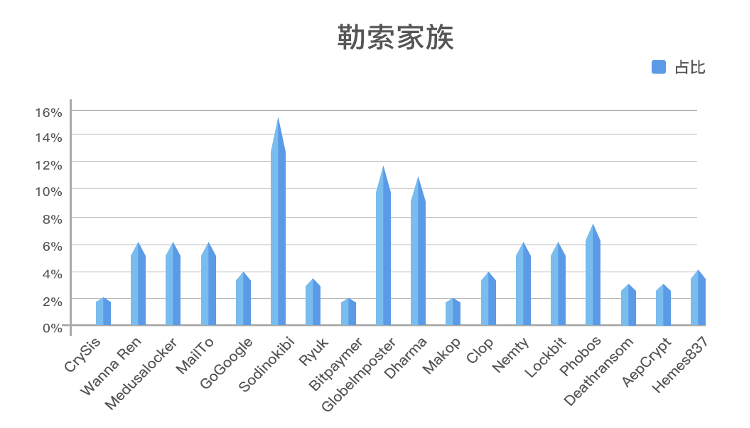

5大家族高居前位�����,無文件攻擊高達(dá)80%

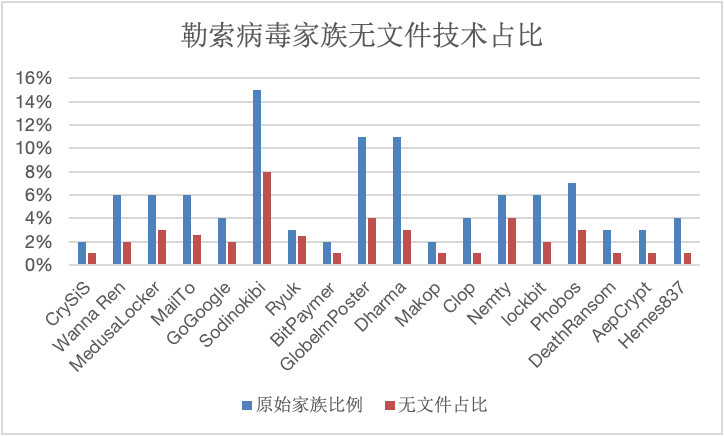

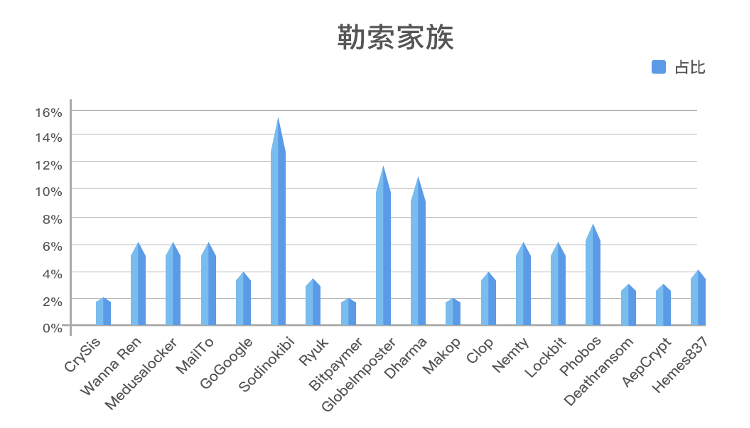

在亞信安全收集的病毒樣本中����,Sodinokibi�,GlobelmPoster,Dharma����,Phobos���,Nemty分列前五名,而這些高占比病毒家族能夠高居榜單前位��,與其采用的“特有”攻擊方式有著十分緊密的聯(lián)系�。

【圖3:2020年勒索家族樣本占比(來源:亞信安全)】

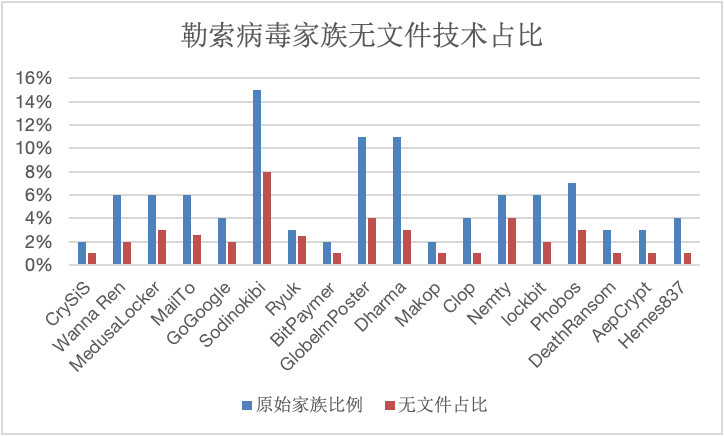

從分析結(jié)果來看,上述5大家族的大多數(shù)樣本中大量采用了無文件攻擊的方式�,占比高達(dá)60%,在“成功入侵”事件中���,這一比例更高達(dá)80%��。

【圖4:勒索家族采用無文件攻擊技術(shù)樣本占比(來源:亞信安全)】

此類病毒通常運(yùn)行在被攻擊主機(jī)內(nèi)存中或者通過Windows的WMI��、PowerShell腳本等方式運(yùn)行��,攻擊鏈更加隱蔽���,普通的文件反病毒引擎和網(wǎng)絡(luò)掃描引擎根本無法對該攻擊技術(shù)精準(zhǔn)識別,這是目前上述家族勒索類病毒無法有效抵御的一個重要特征��,這說明黑客在持續(xù)用最新型的攻擊方式武裝病毒�,從而達(dá)到難以被查殺的目的。

Windows與Linux平臺無文件攻擊勒索病毒分析

《報告》分別選擇了Sodinokibi����、Phobos���、Ransom EXX、Botnet等在Windows與Linux平臺中具有代表性勒索病毒家族樣本進(jìn)行詳細(xì)分析���,并對其采用的無文件攻擊技術(shù)的防御難點進(jìn)行了總結(jié)歸納�。例如:

Windows平臺——Sodinokibi家族勒索無文件攻擊技術(shù)分析

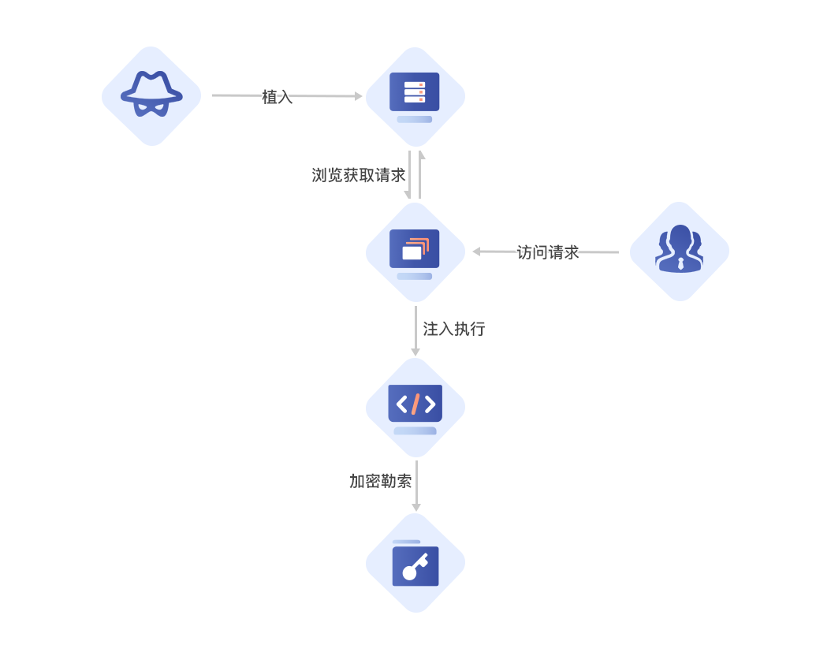

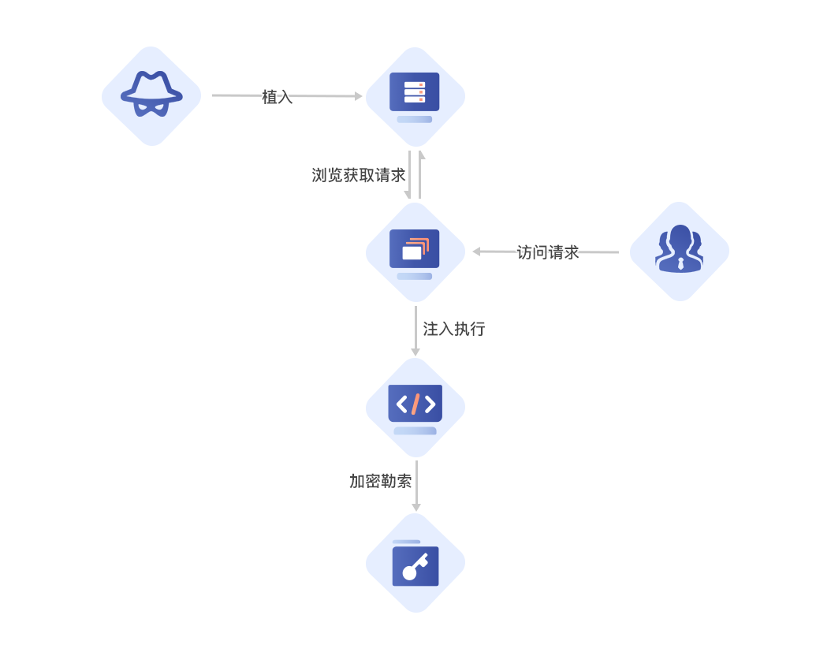

Sodinokibi勒索病毒在國內(nèi)首次被發(fā)現(xiàn)于2019年4月份��,被稱為GandCrab勒索病毒的“接班人”�。經(jīng)過近一年的發(fā)展,這款勒索病毒使用了多種傳播渠道進(jìn)行傳播擴(kuò)散��,包含利用各種Web漏洞�����、Flash漏洞��、釣魚郵件�����、水坑攻擊����,漏洞利用工具包下載執(zhí)行腳本等無文件攻擊方式,主要的攻擊流程見圖5�。

【圖5:Sodinokibi勒索病毒執(zhí)行流程(來源:亞信安全)】

一旦用戶瀏覽了植入該惡意病毒的網(wǎng)站,點擊特定的鏈接�,則觸發(fā)該病毒執(zhí)行,該病毒會在內(nèi)存中執(zhí)行病毒攻擊主體或者執(zhí)行一個多級高模糊PowerShell腳本����,通過在磁盤中創(chuàng)建白名單文件或者感染白名單文件的無文件攻擊方式,以及使用先進(jìn)的躲避沙箱技術(shù)�,防止被防病毒軟件查殺,然后該病毒即將磁盤中的重要文件將被加密�����,加密后的文件擴(kuò)展名為.qv05z �。

Linux平臺——Ransom EXX勒索無文件攻擊分析

2020年,亞信安全捕獲到針對Linux平臺攻擊的Ransom EXX����。Ransom EXX的前身為面向Windows操作系統(tǒng)下的勒索病毒,其在勒索攻擊事件中出現(xiàn)頻次相當(dāng)之高���,僅在2020年一年間就造成了世界多家知名公司的數(shù)據(jù)加密與服務(wù)中斷事件��,如Konica Minolta(日本公司�����,6月底遭受攻擊�,服務(wù)中斷近一周)與TxDOT(美國政府部門,Texas交通運(yùn)輸部��,5月初開始遭受攻擊)�����。

研究表明���,攻擊者將Ransom EXX病毒由Windows版本移植至Linux環(huán)境下���,除所用系統(tǒng)API不一樣以外,其代碼的組織方式��,加密功能的實現(xiàn)方式與引用的加密庫均相同�����,這有力的證明了Linux版實際上是由Windows版本移植而來的。

從上述樣本數(shù)據(jù)分析得知��,無文件攻擊技術(shù)無論在Windows還是Linux平臺上��,呈現(xiàn)的攻擊手段大多是基于:腳本攻擊���、白名單利用、異常注入以及其他混合攻擊�。而觀之目前市面上大多數(shù)的防病毒引擎去檢測,其實對無文件攻擊束手無策����,很難第一時間發(fā)現(xiàn)危險已經(jīng)到來,更談不上對此類病毒提供詳細(xì)的威脅分析報告����。這也從側(cè)面說明,結(jié)合了無文件攻擊的勒索病毒正在成為企業(yè)未來一段時間最難以防范的網(wǎng)絡(luò)風(fēng)險之一��。

智能分析和監(jiān)測技術(shù)同步跟進(jìn) 2021“?���!鞭D(zhuǎn)乾坤

面對勒索病毒持續(xù)高危傳播,國家安全部門牽頭重點聯(lián)合各大云服務(wù)商及電信運(yùn)營企業(yè)加強(qiáng)云端病毒監(jiān)測與防護(hù)����,協(xié)同基礎(chǔ)電信企業(yè)對惡意程序傳播端����、控制端進(jìn)行有效封堵�,同時建議企業(yè)或個人用戶提高風(fēng)險防范意識,做好基礎(chǔ)安全防護(hù)工作��,加強(qiáng)數(shù)據(jù)存儲備份和應(yīng)急恢復(fù)能力����,避免勒索病毒給工作生產(chǎn)和生活造成嚴(yán)重影響或重大損失。

亞信安全針對無文件攻擊防范的思路是:立體化的防護(hù)體系�����,每一層應(yīng)對特定的事件攻擊特征�,整體形成立體防護(hù),以達(dá)到預(yù)測����、檢測、響應(yīng)����、反饋等功能���。

所謂立體化的防護(hù)是指既有發(fā)現(xiàn)正在進(jìn)行的攻擊的能力,也有能夠事后處理威脅的方案��,既有基于傳統(tǒng)防病毒的基本能力��,也有基于AI的高級威脅解決方案��,既有基于攻擊者的思維�,也有基于防御者的能力��。

【圖6:亞信安全XDR解決方案】

亞信安全建議企業(yè)用戶部署XDR解決方案��,通過大數(shù)據(jù)����、機(jī)器學(xué)習(xí)等能力,精準(zhǔn)識別利用無文件攻擊技術(shù)的勒索軟件威脅�,通過預(yù)先精密編排的各種威脅響應(yīng)預(yù)案,全面提升系統(tǒng)的防護(hù)能力��。

2021年�����,雖然疫情尚未完全結(jié)束,但中國對疫情的防控已取得顯著成效����,這離不開數(shù)字化智能分析、新的監(jiān)測技術(shù)發(fā)展和建設(shè)�����。因此�����,在應(yīng)對無文件攻擊勒索病毒等更加兇險威脅的未來�����,我們也應(yīng)加快實現(xiàn)網(wǎng)絡(luò)安全技術(shù)創(chuàng)新��,為虛擬世界的異常事件提供快速檢測能力����,“牛”轉(zhuǎn)乾坤��。